第4回 アイデンティティ管理における「レベル合わせ」

日本電信電話株式会社

NTT情報流通プラットフォーム研究所

伊藤 宏樹

2011/4/11

アイデンティティ保証レベルの規定

アイデンティティ保証レベルの規定

前項で説明した第三者評価機関とは、いったいどのような事柄を監査、認定するべきなのでしょうか? Kantara Initiative IAWGでの議論では、以下の観点からどのように監査体制を設計するかが議論されていました。

- アイデンティティ保証レベル(LOA:Levels of Assurance)の規定

- 事業者や組織のアセスメント要件の規定

- 監査者の要件の規定

その詳細については、次回、IAF仕様を例に取って説明する予定です。ここでは簡単に、アイデンティティ保証レベルの規定の必要性について触れます。

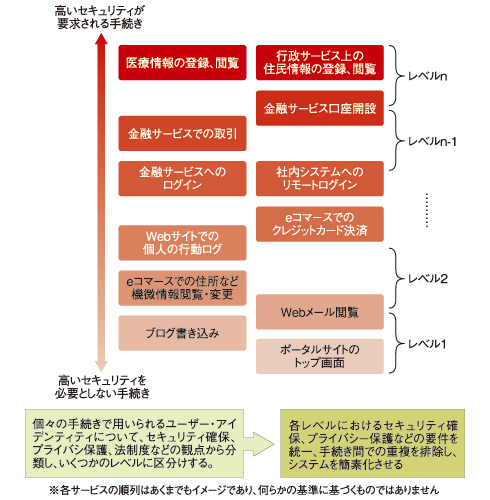

アイデンティティ保証レベルの規定とは、システムやサービスがユーザー・アイデンティティに基づく機能を提供する場合に、

- 当該アイデンティティの機微度(機密性が高い情報か否か)

- 当該機能を提供する事業者や組織や取り扱う事業の特性などに応じた、当該アイデンティティを保護する上での重要度

- 優先順位

に相当する、アイデンティティ保証レベルの分類を規定することです。

|

| 図5 保証レベル分類のイメージ |

例えば、ブログへの書き込みなどの用途ならば、それほど高いセキュリティ手続きは必要とされないはずです。

一方、金融機関のオンラインサービスで出入金を行う場合や、通販サイトに登録している住所や電話番号などの連絡先を登録、修正する場合は、各サイトにログインする際の認証とは別に、処理を行うためのユーザー認証を要求する場合があります。これは、「出入金を行う」あるいは「連絡先を登録、修正する」というユースケースが、より機微度の高いユーザー・アイデンティティが取り扱われている状態であることを意味します。

現在、この分類は、米国行政管理予算局(OMB:Office of Management and Budget)が策定した要件に基づく「4段階」で行うことが一般的です。IAFも同要件を参照していることから、「4段階」での分類を行います。しかし仕様によっては、当該サービスの特性や背景となる法制度などに基づき、OMBの要件を参照しない形で、4段階以外の保証レベルが規定されることもあります。

Identity Assuranceの運用事例も

Identity Assuranceの運用事例も

Identity Assuranceは机上のビジネスモデルではありません。すでにいくつかの団体がプロトタイプを稼働させています。

詳細はIPAが公開している情報セキュリティ動向調査報告に詳しいため、本稿では割愛しますが、当該報告書にある米国事例だけでなく、カナダ・ブリティッシュコロンビア州政府やニュージーランド政府などの例があります。政府機関において、適切なアイデンティティ管理を導入するにはIdentity Assuranceの考え方を取り入れることが必要だ、との認識が広まっているようです。

2/3 |

| Index | |

| アイデンティティ管理における「レベル合わせ」 | |

| Page1 認証の「レベル合わせ」の必要性 相互信頼の構築に必要な手続き |

|

| Page2 アイデンティティ保証レベルの規定 Identity Assuranceの運用事例も |

|

| Page3 コラム■アンカンファレンス方式の「Internet Identiry Workshop」 |

|

| アイデンティティ管理の新しい教科書 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|