��4�� �A�C�f���e�B�e�B�Ǘ��ɂ�����u���x�����킹�v

�A�g�A�C�f���e�B�e�B�Ǘ�����������ɂ́A�u���̔F�͖{���ɂ�����ƍs���Ă��邩�v�Ƃ��������������A�M���W�����Ԃ��Ƃ��K�v�ɂȂ�܂��i�ҏW���j���{�d�M�d�b�������

NTT��ʃv���b�g�t�H�[��������

�ɓ� �G��

2011/4/11

�@����܂ŁA��1��u�w�A�C�f���e�B�e�B�Ǘ��x�̎��ӎ�������悤�v�ł͎�v�ȃV���O���T�C���I�������ɂ��āA��3��uOpenID�^SAML�̂Ȃ����Ƃ��̉ۑ�v�ł́AKantara Initiative Concordia Discussion Group�iConcordia DG�j�ɂčs���Ă���OpenID��SAML�Ƃ̑��ݘA�g���[�X�P�[�X�ɂ��ĉ�����܂����B

�@����2��ɂ킽��A�u�T�[�o�Ԃł̐M���\�z�v�̍ޗ���1�ƂȂ�uIdentity Assurance�v�i�A�C�f���e�B�e�B�̕ۏj�̍l�����ɂ��Đ����������Ǝv���܂��B

�@�F�́u���x�����킹�v�̕K�v��

�@�F�́u���x�����킹�v�̕K�v��

�@����܂łɐ������Ă����u�A�g�A�C�f���e�B�e�B�Ǘ��v�ł́A�ǂ̂悤�ɂ���A�����̃T�[�o�ԂŃ��[�U�[�E�A�C�f���e�B�e�B�ɂ�����郁�b�Z�[�W�����S�A���S�Ɍ����ł��邩�A���|�C���g�ɂȂ�܂��B�����ł����u���S�A���S�Ɍ����ł���v���Ƃ̑Ώۂ́A�P�Ȃ�T�[�o�Ԃ̃��b�Z�[�W����M�ɂ͗��܂�܂���B

|

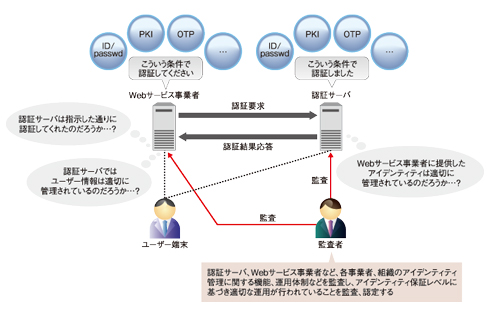

| �}1�@�V���O���T�C���I���̊�{�I�Ȏ菇�i��1�� �}2�j |

�@��1��Ŏ���������������x�Љ�܂��傤�B�����Łu�F�T�[�o�v�́A�u�T�[�r�X�T�[�o�v�����s�����v�����b�Z�[�W�i�}1�̇A�j�̓��e���A�^�Ɍ������i�������܂���B���l�Ɂu�T�[�r�X�T�[�o�v�́A�u�F�T�[�o�v�����s�����������b�Z�[�W�i���E�j�̓��e�i���Ȃ킿�A���b�Z�[�W�Ɋ܂܂��A�J�E���g���Ȃǂ̃��[�U�[�E�A�C�f���e�B�e�B���̂��́j���A�^�Ɍ������i�������܂���B

�@���ɁA�T�[�r�X�T�[�o���A�u�F�T�[�o�Ń��[�U�[ID�ƃp�X���[�h���ƍ����Ă�����ƔF���܂����v�Ƃ����咣�������P�[�X���l���Ă݂܂��傤�B���̏ꍇ�A�F�T�[�o�����[�U�[�E�A�C�f���e�B�e�B���ǂ̒��x�����ɊǗ����Ă��邩�A�Ⴆ�A

- �F�T�[�o���̃f�[�^�x�[�X�͂ǂ̂悤�ɊǗ�����Ă��邩

- �F�T�[�o�͂��̃A�J�E���g���s�����p����Ă��Ȃ����Ƃ��m�F�ł��Ă��邩

- �F�T�[�o�ɂă��[�U�[�Ƀp�X���[�h�����I�ɕύX�����Ă��邩

�Ȃǂ̑̐����s���Ȃ܂܂ł́A���̎咣������邱�Ƃ͍���ł��B�T�[�r�X�T�[�o�ō��x�ȃT�[�r�X����邽�߂ɕK�v�ȁu���[�U�[�̐������v���S�ۂ���Ă��Ȃ��\��������܂��B

�@��2��Ő��������u�R���R�[�f�B�A�v�ɂ�������g�݂ł��A���l�̂��Ƃ������܂��B

|

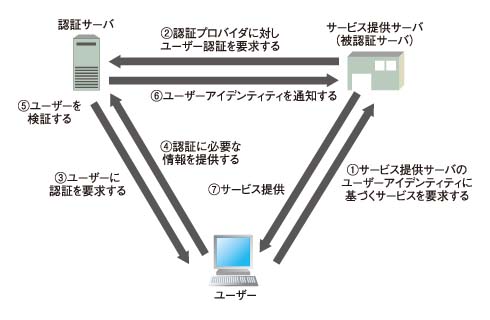

| �}2 �T�[�o�Ԃ̈ˑ��W���i��2�� �}2�j |

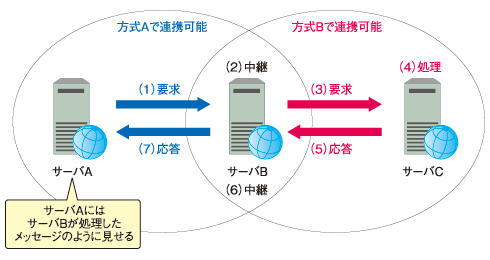

�@����͑�2��Ŏ�������ł��B�u�T�[�oB�v�́A�u����A�v�Ŏ��v�����b�Z�[�W���u����B�v�ɕϊ�������Łu�T�[�oC�v�ɒʒm���A�u����B�v�Ŏ��������b�Z�[�W���u����A�v�ɕϊ�������Łu�T�[�oC�v�ɒʒm���Ă��܂��B���āA���́u����A�v�Ɓu����B�v�Ƃ̊Ԃ̃��b�Z�[�W�̕ϊ��̐������́A���������N���S�ۂ���̂ł��傤���H

�@�����̉ۑ�́u�F�̃��x�����킹�v�u�A�C�f���e�B�e�B�Ǘ��̃��x�����킹�v�Ȃǂƕ\������܂��B�v���g�R�����x���A���b�Z�[�W���x���œ��e�̊��S����@������}�邱�ƁA���邢�͑��ݔF��۔F�h�~��}�邱�ƁA�Ƃ͈قȂ�T�O�ł��B

�@���ݐM���̍\�z�ɕK�v�Ȏ葱��

�@���ݐM���̍\�z�ɕK�v�Ȏ葱��

�@����ł́A�A�g�A�C�f���e�B�e�B�Ǘ�����������ɂ������ĕK�v�ȁu���ݐM���v�́A�ǂ̂悤�ɍ\�z�����ׂ��Ȃ̂ł��傤���H ��܂��ɕ����āA����2�̕��@������ƍl�����܂��B

�����ݕ]����_�����ɂ����M���W

�@��Ɏ������u�F�T�[�o�v�Ɓu�T�[�r�X�T�[�o�v�̂悤�ȒP���Ȏ���ł���A���ҊԂł̐ڑ������̒����ɓ��ɖ��͐����Ȃ��ł��傤�B����́A���ݕ]���Ɋ�Â��ăT�[�r�X�����{�����1�̌`�Ԃ��ƍl�����܂��B

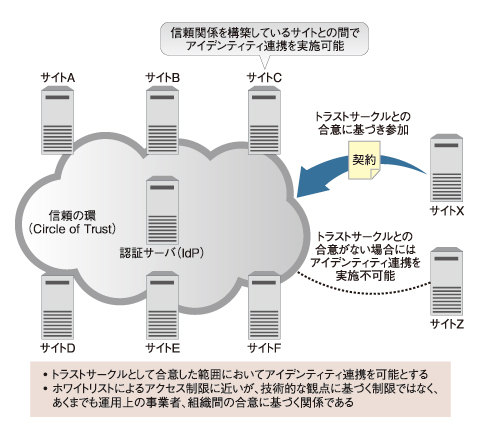

�@�܂��ASAML��Liberty Alliance ID-WSF�Ƃ������A�T�[�r�X�ɍۂ��āu�M���̊i�g���X�g�T�[�N���FCircle of Trust�j�v�̍\�z��O��Ƃ���d�l������܂��B

|

| �}3�@SAML�ALiberty Alliance ID-WSF�ɂ�����M���̊� |

�@���̏ꍇ�A�uSAML 2.0�ɑΉ������F�T�[�o�Ɛڑ�����ۂɂ́A�F�T�[�o���w�肵���ڑ������������Ɓv�Ƃ������ނ̌_��Ɋ�Â��A�V���O���T�C���I���Ȃǂ̃T�[�r�X�����ɕK�v�Ȋ������邱�ƂɂȂ�܂��B

�@�M���̊��T�[�r�X�T�[�o���哱����ꍇ���l�����܂��BGoogle Apps��SAML SP�i�T�[�r�X�T�[�o�j�Ƃ��ė��p����ꍇ�Ȃǂ����̗�ł��B�T�[�r�X�T�[�o���哱���ASAML IdP�i�F�T�[�o�j�Ƃ��ċ@�\����e�ڑ����̃T�[�r�X���T�[�r�X�T�[�o�ɗv�����ꂽ�ڑ����������P�[�X������܂��B

����O�҂̕]���ɂ��M���W

�@�O�q�́u ���ݕ]����_�����ɂ����M���W�v�́A�A�C�f���e�B�e�B�Ǘ��ɂ�����鎖�Ǝ҂�g�D���A�����I�A�\���I�ɑ��ݐڑ�������]�����邱�Ƃ�O��Ƃ��Ă��܂����B����ɑ���O�҂̕]���ł́A�F�T�[�o�A�T�[�r�X�T�[�o��A�������^�c���鎖�ƎҁA�g�D����O�҂ɂ��]�����A���̏�ŁA����������������ƎҊԂł̂ݐڑ����s���`�Ԃ��l�����܂��B

| �}4�@�č��̐��̃C���[�W |

�@�Ⴆ��Kantara Initiative�͑�O�ҕ]���@�ւƂ��āA�A�C�f���e�B�e�B�Ǘ��Z�p������T�[�r�X�A���Ǝ҂ɑ��A���Y���ƎҁA�g�D�����[�U�[�E�A�C�f���e�B�e�B���Ǘ��A�^�p���鎖�ƎҁA�g�D�Ƃ��Ăӂ��킵�����Ƃ��č����A�F�肷��g�g�ݍ���i�߂Ă��܂��B�����āA���̊č��̑b�ƂȂ�d�l��1���A����Љ��Identity Assurance Framework�iIAF�j�ł��B���̎d�l�́AKantara Initiative Identity Assurance Work Group�iIAWG�j�ɂč��肳��Ă��܂��B

1/3 |

| Index | |

| �A�C�f���e�B�e�B�Ǘ��ɂ�����u���x�����킹�v | |

| Page1 �F�́u���x�����킹�v�̕K�v�� ���ݐM���̍\�z�ɕK�v�Ȏ葱�� |

|

| Page2 �A�C�f���e�B�e�B�ۏ��x���̋K�� Identity Assurance�̉^�p����� |

|

| Page3 �R�������A���J���t�@�����X�����́uInternet Identiry Workshop�v |

|

| �A�C�f���e�B�e�B�Ǘ��̐V�������ȏ� �A�ڃC���f�b�N�X |

- Windows�N���O��Ƀf�o�C�X�����H�v�A���[�g�L�b�g��h�� �i2017/7/24�j

Windows 10�������鑽�ʂȃZ�L�����e�B��@�\���ۂ��Ɨ�������ɂ́A5�̃X�^�b�N�ɕ����ď��ɉ������Ă������Ƃ��������B�A�ڑ�1��́AWindows�N���O�́u�f�o�C�X�̕ی�v��Hyper-V��p�����Z�L�����e�B�\���ɂ��ďЉ��B - WannaCry���z���_��}�N�h�ɂ��B���w3�N��������������T���E�F�A�̐��̂��b��� �i2017/7/11�j

2017�N6���̃Z�L�����e�B�N���X�^�ł́A�uWannaCry�v�̎c��ɂ��ꂽ�z���_�∟��Ɋ��������}�N�h�i���h�ɒ��ڂ��W�܂������A�����T���E�F�A���쐬���Ĕz�z�������w3�N���A�����T���E�F�A�ɍ~�����Ă��܂����؍��̃z�X�e�B���O��ƂȂǁA5���Ɉ������������T���E�F�A�̘b�肪�Ȋ����Ă��܂����B - Recruit-CSIRT���}���E�F�A�́u�|�{�v�p�ɓ����������I��͊��A���̖ړI�ƍH�v�Ƃ� �i2017/7/10�j

�@��\�I�ȃ}���E�F�A��͕��@���Љ�A���Ђ݂̂ɉe��������}���E�F�A���u�|�{�v���邽�߂ɍ\�z�������I��͊��ɂ��ĉ������ - �N������邱�Ƃ�O��ɍl����\�\������̓��O�Ǘ����� �i2017/7/5�j

�l�����\�[�X��\�Z�̌���ꂽ�����E������ƂɂƂ��āA���Ƃœ������ꂪ���ȁA�ߏ�ɍ��@�\�ŊǗ����ׂ̍����Z�L�����e�B����{���̂͌����I�ł͂Ȃ��B�{�A�ڂł́A�����E������Ƃ��ڎw���ׂ��Z�L�����e�B��́g�������g���A���ɕW�I�^�U���iAPT�FAdvanced Persistent Threat�j��̊ϓ_����l����B

|

|