第10回 仮想環境をPCI DSSに準拠させる12の要件

川島 祐樹

NTTデータ先端技術株式会社

CISSP

2011/8/24

要件2:パスワードやパラメータにデフォルト値を使用しない

要件2:パスワードやパラメータにデフォルト値を使用しない

要件2では、各種デフォルト値の変更などを含む、システムのセキュリティ強化基準の策定と適用を求めています。

仮想環境においても、ゲストOSとして稼働する仮想コンポーネントについては、多くの場合、非仮想環境と同様のセキュリティ強化対策を適用できるでしょう。ただし、まったく同じでいいというわけにはいきません。仮想化を行っている場合は、仮想環境全体に影響を及ぼすレイヤや、非仮想環境では存在しなかった経路の管理アクセスが発生する可能性があります。

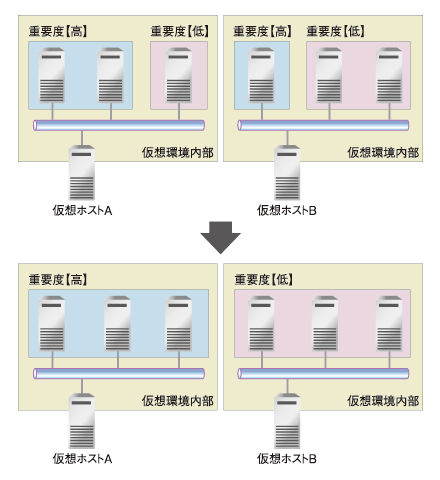

また、同一のマシン/ハイパーバイザ上に重要度の異なるサーバを配置すると、重要度の低いサーバ(つまりセキュリティ対策が不十分なサーバ)によってもたらされるリスクが、重要度の高いサーバに及ぶことが考えられます。従って、重要度の異なる仮想コンポーネントを同一ホストやハイパーバイザ上に設置することは避けるよう推奨しています。

|

| 図2 重要度の異なる仮想コンポーネントは、同一マシン/ハイパーバイザ上で稼働させない |

ここでは要点を以下の3点にまとめてみました。

- 既存と同じ対策が適用可能な場合、同様の対策を適用すること

- 特に、管理者用アクセスなど既存の強化基準では言及されないレイヤに対して、追加の対策を検討、適用すること

- 重要度の異なる仮想コンポーネントは、同一マシン/ハイパーバイザ上で稼働させないこと

要件3:保存されるカード会員データを保護する

要件3:保存されるカード会員データを保護する

要件3は、保存されるカード会員データの保護に関するものです。こちらも先述の要件と同様、いままでと同様の対策を実施することが大前提となります。

仮想環境特有の対策のポイントは、大きく2点あります。

1点目は、仮想マシンのマスターイメージやバックアップイメージ、休止状態のイメージの取り扱い、またはライブマイグレーション機能などによって、不用意に機密データが複数の場所に分散してしまう可能性があることに注意を払う必要がある点です。

これまでもバックアップデータなどの取り扱いについては言及されていました。しかし仮想コンポーネントのイメージの取り扱いは、通常のバックアップデバイスなどとは別に扱われ、適切な対策が行われない可能性があります。

特に、休止状態の仮想マシンには注意が必要です。メモリ内の情報もファイルシステムに保存されてしまうため、揮発性ストレージへの保管ではなく、不揮発性ストレージへの保管という位置付けになってしまいます。PCI DSSでは、もともとRAMなどの揮発性ストレージで保持するデータに対しては暗号化などの対策は必須としていません。しかし仮想マシンが休止状態になることで、そのメモリ情報がファイルシステムに保管されてしまうことになり、保管データの保護の対象となるため、注意が必要です。

|

| 図3 仮想マシン休止状態による、意図しないカード会員データの保管 |

もう1点は、暗号化の方法についてです。仮想環境では、ホストOSやハイパーバイザ、もしくはストレージのディスクレベルで暗号化が可能です。ただし暗号鍵は、暗号化を行う対象となるデータと同一のマシン/ハイパーバイザ上に保管しないようにするなど、新たな課題が発生する点に注意が必要になります。

特に、「同一のマシンやハイパーバイザ上」という条件は仮想環境特有の考え方ですので、本要件のみならず、見落とさないよう注意が必要です。

要件4:オープンなネットワーク経由で伝送するデータを暗号化

要件4:オープンなネットワーク経由で伝送するデータを暗号化

要件4は、公共ネットワークを経由して暗号化されていないカード会員データを送信しないこと、という要件です。

ただしガイドラインでは「仮想ネットワークを経由する場合、機密データを保護するには特別なツールが必要となるだろう」とあります。あまり具体的ではありませんが、仮想環境では、仮想インフラストラクチャの持つ仮想ネットワークデバイスや仮想アプライアンス、物理ネットワークデバイスの間で行われる通信は複雑になりがちです。そこで、行われる通信を明確にすることと、そもそもネットワーク構成を極力シンプルにすることが重要であると考えられます。

要件5:アンチウィルスソフトを使用し、定期的に更新する

要件5:アンチウィルスソフトを使用し、定期的に更新する

アンチウイルスソフトウェアに関する要件です。

仮想環境では、ホスト環境だけでなく、仮想化されたゲストOSに対してもアンチウイルスソフトウェアを導入する必要があります。導入するソフトウェアによっては、仮想機能に何らかの影響を与えてしまう可能性、すべてのレイヤを保護できない可能性について触れています。

要件6:安全性の高いシステムとアプリケーションを開発、保守

要件6:安全性の高いシステムとアプリケーションを開発、保守

要件6は、パッチ管理と開発プロセスに関する要件です。

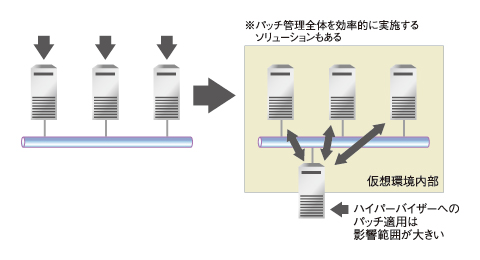

パッチ管理に関しては、仮想環境の場合、1つのホストへのパッチ適用がその他のパッチ適用と連動する必要があります。この結果、パッチ管理プロセスやパッチ適用スケジュールに影響が出ること、また、休止状態やオフラインの仮想マシンイメージのパッチ適用についても、追加のパッチ管理プロセスが必要となる点が懸念事項として挙げられています。

|

| 図4 ホストOSへのパッチ適用が及ぼす影響 |

開発プロセスに関わる個所では、テスト環境と開発環境、本番環境の分離に関して、同一ホストもしくはハイパーバイザに、商用システムとテスト/開発用のシステムを混在させないこと、とされています。これらの理由は前述の要件と同様でしょう。

2/3 |

| Index | |

| 仮想環境をPCI DSSに準拠させる12の要件 | |

| Page1 多数公開された「補足情報」 仮想環境におけるPCI DSS対応をまとめたガイドライン 要件1:ファイアウォールをインストールして構成を維持する |

|

| Page2 要件2:パスワードやパラメータにデフォルト値を使用しない 要件3:保存されるカード会員データを保護する 要件4:オープンなネットワーク経由で伝送するデータを暗号化する 要件5:アンチウィルスソフトを使用し、定期的に更新する 要件6:安全性の高いシステムとアプリケーションを開発し、保守する |

|

| Page3 要件7:会員データへのアクセスを業務上必要な範囲内に制限する 要件8:各ユーザーに一意のIDを割り当てる 要件9:カード会員データへの物理アクセスを制限する 要件10:リソースおよび会員データへのアクセスを追跡、監視する 要件11:セキュリティシステムおよびプロセスを定期的にテストする 要件12:すべての担当者の情報セキュリティポリシーを整備する 要件A.1:共有ホスティングプロバイダは会員データ環境を保護する 幅広く情報を収集して最適な対策を |

|

| オール・ザッツ・PCI DSS 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|