第10回 仮想環境をPCI DSSに準拠させる12の要件

川島 祐樹

NTTデータ先端技術株式会社

CISSP

2011/8/24

以前から「仮想環境に言及していない」ことが課題とされてきたPCI DSSですが、2011年6月に、仮想環境におけるPCI DSS対応の要件をまとめたガイドラインが公表されました。今回は、その内容を追っていきましょう(編集部)

前回の記事からだいぶ空いてしまいましたが、PCI DSSを巡っては、ここ1年のうちに、PCI DSSバージョン2.0をはじめとしてさまざまな新しい情報が公開されてきました。今回は、その中から最近公開された「仮想化に関するガイドライン」について紹介します。

| 【関連記事】 PCI DSSバージョン2が公開、内容をより明確化(@ITNews) http://www.atmarkit.co.jp/news/201010/29/pcidss.html |

多数公開された「補足情報」

多数公開された「補足情報」

PCI SSCでは、PCI DSSやPA-DSS、PTSといった基準のほかに、これらの基準の内容を補足するための文書として“Information Supplements(補足情報)”を公開しています。これまでに公開されている文書には以下のものがあります(新しい順)。

| SSC公開文書一覧 https://www.pcisecuritystandards.org/security_standards/documents.php |

|

| 2011年6月 | PCI DSS Virtualization Guidelines v2.0 (仮想化に関するガイドライン) |

| 2011年3月 | Protecting Telephone-based Payment Card Data (電話ベースのカード情報の保護) |

| 2010年10月 | Initial Roadmap: Point-to-Point Encryption Technology and PCI DSS Compliance v1.0 (通信の暗号化に関するガイドライン。P2PEと呼ばれることがある) |

| 2010年10月 | PCI DSS Applicability in an EMV Environment v1.0 (EMV環境におけるPCI DSS対応について) |

| 2009年8月 | Skimming Prevention: Best Practices for Merchants (スキミング防止に関するベストプラクティス) |

| 2009年8月 | Requirement 6.6 Application Reviews and Web Application Firewalls Clarified v1.2 (要件6.6アプリケーションレビューとWAFの明確化) |

| 2009年8月 | Requirement 11.3 Penetration Testing v1.2 (要件11.3ペネトレーションテストの明確化) |

| 2009年7月 | Wireless Guidelines(ワイヤレスに関するガイドライン) |

これらの文書には、その名前が示す通り補足的な情報が記載されています。審査会社であるQSAが審査を行う時や、加盟店やサービスプロバイダがPCI DSSへ対応する時に参考にすべきものです。

とはいえ、あくまで遵守しなければならないのは、大本となるPCI DSSやPA-DSSです。従って、QSAがこのガイドラインに記載された内容だけを頼りに指摘事項を挙げることはありませんし、加盟店やサービスプロバイダのPCI DSS準拠において必須となるわけでもありません。

そもそも、これらの補足情報は断定的な内容ではありません。要件の解釈や対応時に参考となる考え方が「やんわりと」記載されています。

PCI DSSの記述は具体的といわれることもありますが、実際に審査、準拠対策を行う際には、要件のあいまいさに悩まされます。そのような時は、これらの補足情報を参考にすると、解決の糸口が見つかるかもしれません。

仮想環境におけるPCI DSS対応をまとめたガイドライン

仮想環境におけるPCI DSS対応をまとめたガイドライン

仮想化に関するガイドラインは、2011年6月に公開されました。

以前から関係者の間では、「PCI DSSが仮想環境に言及していない」という点が議論に上がっていました。これに対してPCI SSCは、QSAやベンダとともに“Virtualization SIG(Special Interest Group)”というワーキンググループを編成し、仮想環境におけるPCI DSS準拠に関する議論を進めてきました。

このワーキンググループの成果物として公開したのが、今回ご紹介する“Virtualization Guideline(仮想化に関するガイドライン)”になります。

| 【関連リンク】 仮想化ガイドライン(PDF) https://www.pcisecuritystandards.org/documents/Virtualization_InfoSupp_v2.pdf |

この文書はかなりのボリューム(39ページ)があり、仮想環境におけるPCI DSS対応について解説してあります。

とはいえ、先述のとおり、この文書はあくまでガイドラインであり、PCI DSSの要件に取って代わるようなものではありません。PCI DSSの大原則となる部分に変更があるわけでもありません。基本的な考え方を踏襲しつつ、仮想化のような新しい技術に対し、PCI DSSで十分にカバーしきれていなかった部分を補足する内容となっています。

今回はこの文書を踏まえ、要件を簡単に概観しながら、仮想技術を採用する場合にどのような点に気を付ける必要があるのかを解説していきたいと思います。

要件1:ファイアウォールをインストールして構成を維持する

要件1:ファイアウォールをインストールして構成を維持する

要件1は、ファイアウォールやルータなどのネットワーク機器、およびそれらが構成するネットワークに関する要件です。本要件が求める内容の本質は「安全なネットワーク環境を構築、維持すること」です。そのためにやらなければいけない事柄は、細かい要件を除くと、おおよそ以下の通りとなっています。

- 必要最低限で安全な通信のみ使用し、許可すること

- 設定基準を策定し、ネットワーク機器を一貫して安全に実装すること

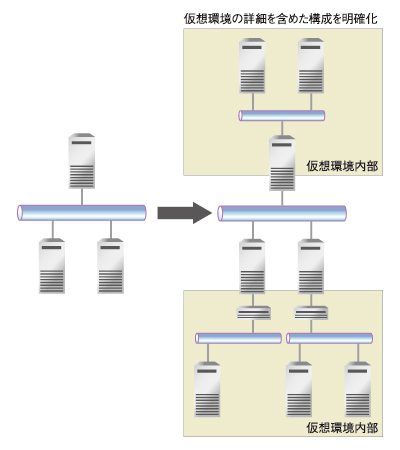

この要件を満たす上で仮想環境で重要となるポイントは、仮想環境も非仮想環境も含め、すべての通信を明確化することです。

例えば、1つのハイパーバイザ上で稼働する仮想マシン間の通信は、物理ネットワークインターフェイスとは完全に分離しており、見落としてしまうかもしれません。場合によってはハイパーバイザ上で監視を行う必要があり、既存の対策方法では対応できないかもしれません。

仮想環境特有のレイヤを含め、どのような通信がどの場所で発生するのかを明確にし、アクセス制御や経路制御が適切に行われるよう確認しなければなりません。

|

| 図1 仮想環境における通信路の明確化 |

仮想環境が存在する場合に関連するポイントを挙げると、通信が発生する仮想マシンや、仮想環境上で通信部分を担う仮想ルータや仮想ファイアウォールなどが該当するでしょう。本ガイドラインでは、追加の推奨事項として以下の2点を挙げています。

- PCI DSSの対象システムが存在するマシン/ハイパーバイザ上に、信頼できないシステムやネットワークを配置しないこと

- 外部ネットワークに面したシステムや信頼できないシステムは、PCI DSSの対象範囲のシステムと物理的に分離すること

1/3 |

| Index | |

| 仮想環境をPCI DSSに準拠させる12の要件 | |

| Page1 多数公開された「補足情報」 仮想環境におけるPCI DSS対応をまとめたガイドライン 要件1:ファイアウォールをインストールして構成を維持する |

|

| Page2 要件2:パスワードやパラメータにデフォルト値を使用しない 要件3:保存されるカード会員データを保護する 要件4:オープンなネットワーク経由で伝送するデータを暗号化する 要件5:アンチウィルスソフトを使用し、定期的に更新する 要件6:安全性の高いシステムとアプリケーションを開発し、保守する |

|

| Page3 要件7:会員データへのアクセスを業務上必要な範囲内に制限する 要件8:各ユーザーに一意のIDを割り当てる 要件9:カード会員データへの物理アクセスを制限する 要件10:リソースおよび会員データへのアクセスを追跡、監視する 要件11:セキュリティシステムおよびプロセスを定期的にテストする 要件12:すべての担当者の情報セキュリティポリシーを整備する 要件A.1:共有ホスティングプロバイダは会員データ環境を保護する 幅広く情報を収集して最適な対策を |

|

| オール・ザッツ・PCI DSS 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|