第10回 仮想環境をPCI DSSに準拠させる12の要件

川島 祐樹

NTTデータ先端技術株式会社

CISSP

2011/8/24

要件7:会員データへのアクセスを業務上必要な範囲内に制限

要件7:会員データへのアクセスを業務上必要な範囲内に制限

要件7は、必要最低限のアクセス権を適用することと本質的に同じですが、デフォルトで「拒否」となるアクセス制御メカニズムを使用することを求めています。

仮想環境においては、ハイパーバイザや管理インターフェイスなど、非仮想環境とは異なる範囲で権限を適用可能なレイヤがあります。そのような環境の中でも、確実に必要最低限の権限のみ与えられるよう、仮想環境に特化したツールやソリューションが必要になる可能性があります。

また、要件7は要件8と密接に結び付いた要件ですので、要件8も併せて検討することをお勧めします。

要件8:各ユーザーに一意のIDを割り当てる

要件8:各ユーザーに一意のIDを割り当てる

要件8は、IDやパスワードの取り扱いについて、細かく対策を求めています。

一意のIDを割り当てることに始まり、リモートアクセス時の二要素認証、パスワードの取り扱いなどについて、ゲストOSはもちろん、ホストOSやハイパーバイザ、管理インターフェイスへのアクセスについても対策が必要です。特に管理インターフェイスなどへのアクセスは、侵害を受けた際の影響範囲が広くリスクが高いと考えられるため、追加の認証が必要としています。

また、仮想マシンのスナップショット機能を利用すると、前述のとおりメモリ内のパスワードなども意図せず保管してしまうことが考えられます。それらのファイルへのアクセスに対しても注意が必要です。

要件9:カード会員データへの物理アクセスを制限する

要件9:カード会員データへの物理アクセスを制限する

要件9は物理セキュリティに関する要件です。

本要件では、仮想化されたシステムを抱える物理環境の対策において注意すべき点を挙げています。仮想環境が存在する物理システムや、仮想イメージやバックアップなどが保管されるデバイスへのアクセスは見落とさないよう洗い出します。場合によっては、追加の認証など、通常以上の対策を検討すべきでしょう。

要件10:リソースおよび会員データへのアクセスを追跡、監視

要件10:リソースおよび会員データへのアクセスを追跡、監視

要件10は、ログの取得と管理に関する要件です。PCI DSSでは、非常に細かく、多くのログを取得し、厳密に管理することを求めています。

これまでと同様にログを取得、管理することはもちろんですが、仮想技術を使う中で、さらに追加で取得、管理が必要なログが発生するでしょう。例としては、以下のようなものがあります(これがすべてというわけではありません)。

- 管理インターフェイスやハイパーバイザへのアクセスログ

- 仮想マシンのマスターや休止状態のイメージへのアクセスログ

- 仮想インフラストラクチャのAPI利用ログ

また、取得したログを、同一のホストやハイパーバイザ上のストレージへ保管することは避ける必要があるでしょう。

要件11:セキュリティシステムとプロセスを定期的にテスト

要件11:セキュリティシステムとプロセスを定期的にテスト

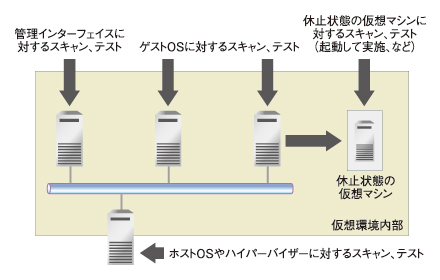

要件11は、環境全体の定期的なテストと監視を求めるものです。不正な無線デバイスのスキャン、脆弱性スキャン、ペネトレーションテストの実施、IDS/IPSなどによる監視の実施、ファイル整合性監視の実施が求めています。

特に脆弱性スキャンやペネトレーションテストでは、外部だけでなく、内部も含めすべてのコンポーネントを対象とするよう求めています。もちろん、仮想ネットワークデバイスや仮想OS、管理インターフェイスやハイパーバイザなどのレイヤに対するテストも含む必要があります。ガイドラインはさらに、休止状態もしくはオフラインのイメージに対するテストも必要であるとしています。

|

| 図5 仮想環境における脆弱性スキャンとテスト |

また、これまで使ってきたIDS/IPSでも同じように仮想環境における通信を監視できるとは限りません。仮想環境上のネットワーク構成を踏まえて検討、実装する必要があるでしょう。

やはりここでも、休止状態やオフラインの仮想マシンイメージへの追加の対策、管理インターフェイスやハイパーバイザなど、仮想環境特有のレイヤへの対策が言及されています。

なお、ハイパーバイザ特有の脆弱性は、現在のところまだ数はそう多くありません。しかしながら、今後、ハイパーバイザを含む仮想環境特有の脆弱性を確実に検出できるよう、脆弱性スキャンツールやペネトレーションテストのサービスが充実していくと考えられます。その観点から、仮想環境への対応状況を確認することをお勧めします。

要件12:すべての担当者の情報セキュリティポリシーを整備

要件12:すべての担当者の情報セキュリティポリシーを整備

要件12は情報セキュリティポリシーに関する要件で、具体的な実装に関する要件はほとんどありません。

ただし仮想技術という要素が入り込むことによって、情報セキュリティポリシーの運用に当たり、各種ポリシー、リスクアセスメント、教育などについて、仮想環境のコンポーネントや関連する担当者、責任者を確実に対象範囲に定め、ポリシーや基準文書、手順書を策定していく必要が出てきます。特に、以下のような個所で追加の検討が必要となるでしょう。

| 要件12.1.2 |

脅威、脆弱性、結果を識別する年に1度のプロセスを正式なリスク評価に含める。 |

| 要件12.3 | 重要なテクノロジに関する使用ポリシーを作成する |

| 要件12.8 | カード会員データをサービスプロバイダと共有する場合は、サービスプロバイダを管理するためのポリシーと手順を維持および実施する |

リスク評価で含めるべき観点は、今回ご紹介したガイドラインの前段部分で詳しく説明されていますので、ぜひご覧ください。

要件12.3では、重要なテクノロジとしてリモートアクセスやワイヤレスなどの利用に関するポリシーが求められていましたが、仮想技術も1つの重要なテクノロジと考えられるでしょう。つまり、利用法や使用が許可された製品のリストの管理、承認プロセスなどを含むポリシーが必要となります。

また要件12.8は、カード会員データを取り扱う業務を外部に委託する際の要件です。委託先のPCI DSS準拠状況の監視を行う必要があります。仮想環境と外部委託という点では、クラウドサービスの使用時にどう考えるべきかという点が重要になりそうです。

要件A.1:共有ホスティングプロバイダは会員データ環境を保護

要件A.1:共有ホスティングプロバイダは会員データ環境を保護

見落とされがちなのですが、PCI DSSには、12要件の他に“A.1”という要件があります。複数の顧客がリソースを共有するような仮想環境、もしくはパブリッククラウド環境などにおいて、ホスティングプロバイダなどに追加で必要となる要件です。

ここでは、ユーザー(顧客、テナント)間のリソースを適切に分離することが必要となります。この要件はあまり詳しく説明されていないのですが、クラウドサービスの提供時や利用時に1つの重要な要件となり得ます。

幅広く情報を収集して最適な対策を

幅広く情報を収集して最適な対策を

PCI DSSが公開した本ガイドラインでは、仮想環境を利用する際の原則や仮想環境のセキュリティ対策におけるさまざまな観点を説明しています。これらは、PCI DSSの対象となる決済環境のみが対象ではありません。広く仮想技術を導入し、運用していくに当たり、これまでの考え方では足りなかった部分についても言及しています。

このガイドラインにもある通り、仮想技術はまだ新しい技術であり、実装方法もさまざまであるがゆえに、「セキュリティ対策は一概にこうすべき」という基準がない状態です。PCI DSSだけでなく、各種団体や仮想技術の製品を提供しているベンダからも、さまざまなガイドラインが公開されています。これらに広く目を通し、自環境に適したセキュリティ対策を行い、常に最新の情報も取り入れながら安全な状態を維持、運用していただければと思います。

3/3 |

| Index | |

| 仮想環境をPCI DSSに準拠させる12の要件 | |

| Page1 多数公開された「補足情報」 仮想環境におけるPCI DSS対応をまとめたガイドライン 要件1:ファイアウォールをインストールして構成を維持する |

|

| Page2 要件2:パスワードやパラメータにデフォルト値を使用しない 要件3:保存されるカード会員データを保護する 要件4:オープンなネットワーク経由で伝送するデータを暗号化する 要件5:アンチウィルスソフトを使用し、定期的に更新する 要件6:安全性の高いシステムとアプリケーションを開発し、保守する |

|

| Page3 要件7:会員データへのアクセスを業務上必要な範囲内に制限する 要件8:各ユーザーに一意のIDを割り当てる 要件9:カード会員データへの物理アクセスを制限する 要件10:リソースおよび会員データへのアクセスを追跡、監視する 要件11:セキュリティシステムおよびプロセスを定期的にテストする 要件12:すべての担当者の情報セキュリティポリシーを整備する 要件A.1:共有ホスティングプロバイダは会員データ環境を保護する 幅広く情報を収集して最適な対策を |

|

| オール・ザッツ・PCI DSS 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|