|

【特集】 バイオメトリクスカタログ(後編)

〜虹彩、網膜、声紋などその他認証編〜

橋本晋之介

2001/11/28

| 筆圧や書く速度で識別する「筆跡」認証製品 |

筆跡は印鑑とともに古くから個人の識別に用いられてきた方法である。印鑑と異なり人間の癖が表れることから、バイオメトリクス技術に含まれる。

しかし、サインは印鑑と同じく偽造が多い。訓練を積めば他人のサインをまねることはでき、容易には偽造を見破れないことがある。

そのような偽造を見破り、精度の高い筆跡鑑定のためにはサインの詳細なデータが必要だ。単にサインの画像を入力しただけでは不十分なことが多い。そのため、個人認証システムではタブレットを用意し、認証時にその場でサインをする方式が多い。これならば筆圧やペンの速度もリアルタイムで検査できる。また、書き順の癖なども判断材料になる。

筆跡の認証製品として日本サイバーサインの「Cyber-SIGN」を紹介する。

|

| 本人だけが持つ筆記運動のくせで識別を行う独自の技術 「動的署名照合」 システム |

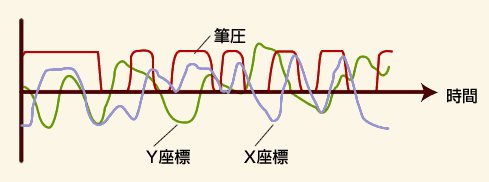

サイン照合の仕組み X座標、Y座標ごとのストロークとその筆圧により照合を行う。

|

| サイン照合の仕組み |

Cyber-SIGNはサインの形状、筆圧、書き順、空中でのペンの動き、ペンのスピードなどを総合的に調べる「動的署名照合システム」だ。サインだけでなく、イラストや記号も認識可能で、もちろん漢字による日本語のサインも認証できる。仮に他人がサインをまねたとしても、筆跡はある程度まねられるかもしれないが、微妙な書き順や空中でのペンの動き、ペンのスピードなどまでまねることは難しいだろう。

また、経年変化(年とともに癖が変化する)を自動学習するので、継続して使用すれば長期にわたる利用が可能。

応用分野としては、社内会議/決済システム、リモートログインの認証、電子商取引の受発注、電子マネー、入出門管理、勤怠管理、会員照会などがある。

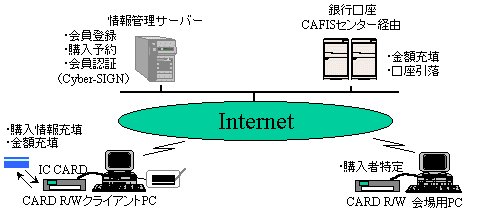

以下は、E-コマースでの導入例。

|

| E-コマースでの導入例 |

動作環境は下表のとおりで、特別なものはなく導入しやすい。また、開発用ツールキット「Cyber-SIGN SDK」を利用すれば独自システムの開発も可能だ。

|

|

Web上での認証システム例(画像拡大) |

以下に動作環境を記す。

|

||||||||||||

| 動作環境 |

問い合わせ先 http://www.cybersign.co.jp/contact/index.html

| 手の甲の静脈で識別する「静脈パターン」認証製品 |

静脈パターンはバイオメトリスク技術としてはあまり一般的ではない。このため、客観的な評価はあまり聞かない。

東西電気産業の「BK300」は手の甲にある静脈のパターンを検出して認証に用いるものである。

|

| BK300 |

これが個人識別に使えるかどうか、つまり似たようなパターンを持つ人物の存在確率が十分に低いのか、経年変化がないのか、については客観的な情報が手元になく、筆者には判断できない。

皮膚の色の濃い人や毛深い人、やけどやけがのあと、あざ、などがある場合に正しく認識できるのか興味深い。上記Webページでは汚れや汗などがあっても認識可能だとされている。太ったりやせたりした場合、静脈の位置関係が微妙にずれるのではないか、けがをすると血管が再構成されてパターンが変わるのではないかなど、さまざまな疑問がわき起こる。採用前に方式自体を十分に検討して欲しい。

BK300の場合、非接触であることから、利用者の扱い安さと抵抗感のなさは想像できる。

|

||||||||||||||||||||||

| BK300 仕様 |

なお、性能・機能がほぼ同じで登録人数を250人に減らした次期製品もある。

|

| 次期製品(参考) |

問い合わせ先 info@tozaidensan.co.jp

| 細胞の遺伝子で識別する「DNA」認証製品 |

DNAは細胞の遺伝子に含まれる塩基配列情報で、理論上は全人類を識別できる。しかし、DNA全体は膨大な情報量であり、管理や識別は容易ではない。また、個人の身体的特徴や遺伝病に関する情報が含まれているため、重大なプライバシー問題を含む。このため、DNAすべての抽出と登録に対しては利用者が拒否する可能性が高い。

そこで、個人識別用のDNA情報は、多重STR(Short Tandem Repeat)配列法*1という方法により生成するDNA-IDを使用する。STRはいわゆる遺伝子領域以外の部分に存在するDNAであり、病気や人体の構造には無関係だ。それでいて個人の識別には十分な情報が含まれていることが理論と実験で証明されている。

問題はコストである。運用に使用する装置類は一般に普及しているが、DNA抽出装置やそれをインクに使用する装置など、特殊なものが多くコストが気にかかる。

まだ具体的な製品はないが、NTTデータとNTTデータテクノロジが開発を進めている(NTTデータ

DNA情報による認証システムを開発に関してのニュースリリース)。

このシステムはあらかじめ利用者のDNAを抽出しておき、そのデジタル情報を暗号システムの秘密鍵に埋め込んで本人認証やデジタル署名に使うというものである。上記発表によれば

、NTTデータ、NTTデータテクノロジ両社は「DNA実印ICカード」と「物品認証システム」を研究している。

|

|

| DNA実印ICカードのイメージ |

このカードの特徴は以下のとおりである。

- DNA-IDコードを用いて生成した公開鍵をCA(認証局)に登録することにより本人とICカードの結び付きが確認される

- 本人の生体情報が入っているので絶対的な本人認証が可能

- 公開鍵に対応する秘密鍵によりデジタル署名を行うが、秘密鍵にも本人の生体情報が埋め込んであるのであたかも自筆署名に実印を押したような形となり、信ぴょう性のある電子署名を行うことができる

- DNA実印ICカードはカード上にDNA入りのインクで2次元バーコードを印刷し貼付しているので二重のチェックを行うことによりさらにセキュアな認証を行うことができる

ここで、2次元バーコードに使用するインクには、持ち主の実際のDNAの断片を溶解・混入しておく。これにより、訴訟問題などで法鑑定が必要な場合はインクの生体分析を行い、本人のDNAと照合することができる。

|

| 物品認証システム運用例(画像拡大) |

高額商品や重要証書の真贋が問題になることがあるが、その識別方法に決定的なものがない。

この製品では、以下の方法で本物であることを確認するという方法をとる。

- 商品生産者が自分のDNAから採集・生成するDNA-IDコードを使い2次元バーコード化した認証マークを作り、商品に貼付または直接商品に印刷

- 商品販売者および購入者は商品の真偽鑑定を行う必要が生じたとき、この認証マークを2次元バーコード・スキャナで読み取り、あらかじめ登録してあるIDと照合チェックを行う

DNA実印ICカードと同じく、2次元バーコードに使用するインクに生産者のDNAの断片を溶解・混入しておく。これにより、訴訟問題などで法鑑定が必要な場合はインクの生体分析を行い、生産者のDNAと照合することで真贋を判定できる。

問い合わせ先 NTTデータ 広報部 03-5546-8051/ NTTデータテクノロジ http://www.nttdtec.co.jp

| 複数方式を併用した「統合認証システム」製品 |

ここまではバイオメトリクスのさまざまな方式について紹介してきた。どの方式も長所や短所があり、一概に良しあしを判断できるものではない。できれば複数の方式を併用して安全性や利便性を高めたい。

富士通サポートアンドサービスの「Fsasバイオ認証システム

SF2000 Bio」は指紋・顔(人相)・声紋・サインを組み合わせた認証システムである。

SF2000 Bioはソフトウェア製品で、閉じた製品構成になっておらず、他社のシステムと協調することができる。例えばWebアクセス管理ソフトの「getAccess」、暗号化ソフト「秘文/Enterprise」、グループウェアの「TeamWARE」や「ロータス ノーツ/ドミノ」などとの連携が可能だ。また、マイクロソフトのWordやExcelなどとも連携できる。

|

| 各種システムと協調可能な認証(画像拡大) |

以下は、インターネット上でのSF2000 Bioの運用例。

|

| SF2000 Bioの運用例(画像拡大) |

また、以下に商品概要を記す。

|

||||||||||||||||||||||||||

| 商品概要 | ||||||||||||||||||||||||||

問い合わせ先 fsas-service@ml.fsas.fujitsu.com

|

|||||||||||

|

|||||||||||

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|