ファイアウォールから統合脅威管理ゲートウェイへ

進化を遂げたForefront TMGの全容(前編)

エディフィストラーニング株式会社

高橋桂子

2011/2/1

ゼロデイ攻撃を防ぐネットワーク検査システム(NIS)

ゼロデイ攻撃を防ぐネットワーク検査システム(NIS)

ネットワーク検査システム(以下、NIS)は、Forefront TMGで最も注目すべき機能です。

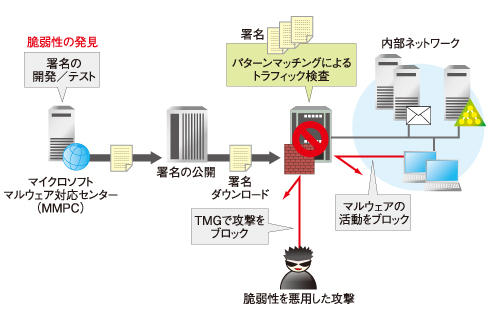

ネットワーク検査システムは、マイクロソフトマルウェア対応センター(MMPC)が提供する、「署名ファイル」と呼ばれるパターンファイルを使用して、Forefront TMGを通過するネットワークトラフィックと署名ファイルとのパターンマッチングを行い、脆弱性を悪用した攻撃(エクスプロイト)を検出、ブロックします。HTTPだけでなく、DNS、SMB、SMB2、NetBIOS、MSRPC、SMTP、POP3、IMAP、MIMEなどの各種プロトコルに対応した署名ファイルが提供されており、幅広い攻撃が検出できます(図3)。

|

| 図3 ネットワーク検査システム(NIS)による検査 |

しかし、Forefront TMGは別途、マルウェア検査機能やアプリケーションレベルの検査機能も搭載しています。その上なぜ、NISによる検査が必要なのでしょうか?

実はNISの目的は、ゼロデイ攻撃の防止です。セキュリティ更新プログラムの提供とは別のアプローチで、ゼロデイ攻撃の影響を最小限に食い止めることを目的にしています。

ゼロデイ攻撃とは、発見された脆弱性に対して、対策が公表される前に行われる攻撃の総称です。一般的に、脆弱性が発見され、それが公開されてからセキュリティ更新プログラムが提供されるまで、1カ月近くかかります。しかも、常時稼働が必要なサーバでは、セキュリティ更新プログラムがリリースされたからといって、即座にそれを展開することは困難です。つまり脆弱性が発見されてから1カ月以上もの間、システムがその脆弱性に関して無防備のままになる可能性があるのです。

マイクロソフトでは、脆弱性が発見されると、できる限り早くNIS用の署名を開発し、公開しています。

具体的な例を挙げましょう。「CVE-2009-3103」の識別番号で知られるSMBv2の脆弱性では、2009年9月8日にCVE識別番号が採番され、その数時間後にはNISの署名を提供しました。この脆弱性に関するセキュリティ情報「MS09-050」とセキュリティ更新プログラムが提供されたのは2009年10月13日です。これに比べると、NISの署名がいかに早く公開されたかが分かります。

つまりNISの目的とは、脆弱性が発見されてからセキュリティ更新プログラムが展開されるまでの無防備な期間を、数週間から数時間に短縮することです。

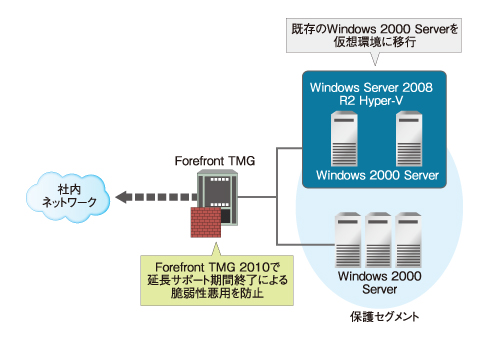

さらに現在注目されている活用法が、サポート期間が終了したWindows 2000 Serverの保護です。

Windows 2000 Serverのサポート期間は2010年7月に終了し、セキュリティ更新プログラムは一切提供されなくなりました。しかしNISの署名は、当面の間提供され続けることが決定しています。つまりNISを使用すれば、今後新たに発見された脆弱性からもWindows 2000 Serverを保護できるのです。

例えば、企業内に存在する複数のWindows 2000 Serverを1つのセグメントにまとめ、Forefront TMGを社内ネットワークとこのセグメントの間に配置し、NISによる検査を行うことで、社内に残っているWindows 2000 Serverを効果的に保護できます(図4)。

|

| 図4 NISを活用してWindows 2000 Serverを保護する |

このようにNISによる保護は、セキュリティ更新プログラム(パッチ)の機能を補完するため、「仮想パッチ」と呼ばれることがあります。

ネットワーク検査システム(NIS)の設定

ネットワーク検査システム(NIS)の設定

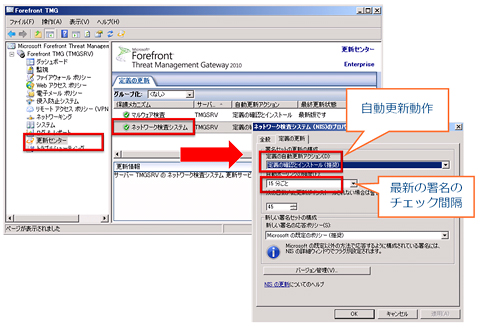

次に、ネットワーク検査システム(NIS)の設定を見てみましょう(図5)。

| 図5 NISにインストールされている署名の確認と設定(クリックすると拡大します) |

NISは、[Forefront TMGの管理]ツールの[侵入防止システム]ノードで設定します。中央のウィンドウの[ネットワーク検査システム]には、個々のNIS署名が表示されます。署名の[関連情報]フィールドには、マイクロソフトによるセキュリティ情報番号が表示されています。基本的に、1つのNIS署名が、関連情報で示される1つの脆弱性に対応しています。

[動作]フィールドには、該当するトラフィックを検出した場合の動作が表示されます。動作を[検出のみ]に設定すれば、該当するトラフィックが検出されても、その情報をログに記録するだけでブロックはしません。動作を[ブロック]に設定すれば、ログへ記録するとともにそのトラフィックを遮断するブロック動作を行います。

NISの中には、「Test:」という名前で始まるものがあります。これはNISの動作を確認するためのテスト署名です。テスト署名は、HTTPとSMB用のものが用意されています。HTTPテスト署名はブラウザから特定のURLに対する接続要求を検出します。SMBテスト署名は、特定ファイルをリモート共有にコピーする操作を検出します。

|

||||||

| 表1 テスト署名と検出する動作の例 |

Forefront TMGでNISを使用する場合には、必ずこれらのテスト署名を利用して、NISがきちんと動作しているかどうかを確認する必要があります。

NISは、署名ファイルを利用したパターンマッチングで攻撃を検出します。セキュリティを維持する上で、ウイルス対策ソフトウェアの定義ファイルを常に更新することが非常に重要であるのと同じく、NISでは、署名ファイルを常に最新のものに更新することが大切です。

Forefront TMGでは、NISの署名ファイルやマルウェア検査に使用する定義ファイルの更新をまとめて設定できる[更新センター]というメニューを用意しています。NISの署名は、既定で15分ごとにWindows Updateへ接続し確認する設定になっています(図6)。

| 図6 [更新センター]の設定(クリックすると拡大します) |

2/3 |

| Index | |

| 劇的に進化したForefront TMGの全容(前編) | |

| Page1 Forefront製品ファミリとForefront TMG |

|

| Page2 ゼロデイ攻撃を防ぐネットワーク検査システム(NIS) NISの設定と署名ファイルの更新 |

|

| Page3 NISによる攻撃の検出とログの抽出 NISの限界――ローカルな攻撃などまでは防げない |

|

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|