ファイアウォールから統合脅威管理ゲートウェイへ

進化を遂げたForefront TMGの全容(前編)

エディフィストラーニング株式会社

高橋桂子

2011/2/1

NISによる攻撃の検出

NISによる攻撃の検出

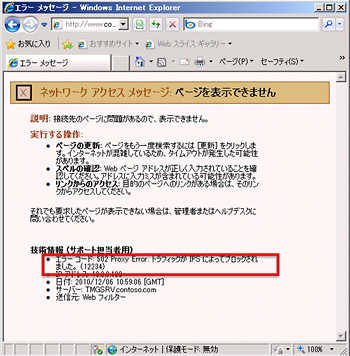

では、実際にHTTPテスト署名を使用したNISの攻撃検出動作を確認してみましょう。Webプロキシクライアントの設定を行ったブラウザから、HTTPテスト署名をトリガする特定のURLへ接続すると、次のようなエラーページが表示されます(図7)。

|

| 図7 攻撃トラフィックを検出したときのエラーページ |

エラーページの[エラーコード:]部には、「トラフィックがIPSによってブロックされました(12234)」と表示されます。IPSとは侵入防止システムのことであり、()内に表示される二次エラーコード12234は、侵入防止システム中のNISによってトラフィックがブロックされたことを表します。

次にログを確認します。Forefront TMGのログは、デフォルトでSQL Expressデータベースに保存されます。ログには大量のデータが記録されるため、フィルタの編集機能により、さまざまな条件を設定し、該当するログだけを素早く取り出せるようになっています。

例えばNISによってブロックされたトラフィックだけを取り出したい場合、[フィルター方法]で[NISスキャンの結果]、[条件]で[等しい]、[値]で[ブロック済み]という条件を定義します(図8)。

| 図8 ログに対するフィルタの編集例(その1)(クリックすると拡大します) |

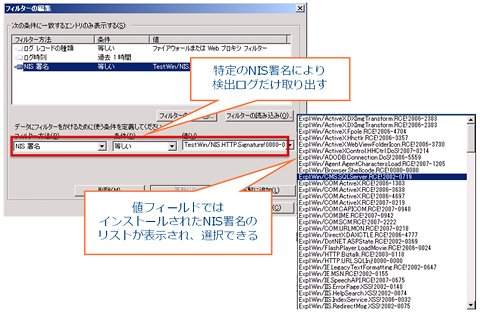

また、特定の脆弱性を悪用した攻撃だけを取り出したい場合は、[フィルター方法]で[NIS署名]、[条件]で[等しい]、[値]で該当する署名を選択した条件を定義します(図9)。

| 図9 ログに対するフィルタの編集例(その2)(クリックすると拡大します) |

ネットワーク検査システム(NIS)でできないこと

ネットワーク検査システム(NIS)でできないこと

マイクロソフトでは、ネットワークを経由した、つまりリモートから攻撃される可能性のある重要度が「高」以上の脆弱性に対して、NIS署名を提供しています。逆に、これに該当しない脆弱性はNISでは保護できません。具体的には次に該当するケースです。

- マイクロソフトで認識していない脆弱性を利用した攻撃

- マイクロソフト以外の他社製アプリケーションの脆弱性を悪用した攻撃

- ネットワークを介さないローカルな攻撃

ここで誤解してほしくないことがあります。NISを使用すればセキュリティ更新プログラムを適用しなくてもよい、あるいは、ローカルでのマルウェア対策をしなくてもよいというわけではありません。

NISは、セキュリティ更新プログラムを適用するまでの間システムに対するゼロデイ攻撃を防いだり、セキュリティ更新プログラムが提供されなくなったWindows Server 2000をWindows 2008にアップグレードするまでの間保護するといった目的にはとても有効です。でも、万能というわけではありません。Forefront TMGを介さない経路、例えばUSBメモリを介したり、ウイルス感染PCが直接社内ネットワークに接続した場合の危険までは回避できません。

◆

ここまで、NISによるゼロデイ攻撃からの保護機能を中心に解説しました。次回は、Webアクセス保護機能によるURLフィルタやマルウェア検査について紹介します。

| Profile |

| 高橋桂子 エディフィストラーニング株式会社 ラーニングソリューション部 前職では、外資系ソフトウェアメーカーでNOS製品のトレーニングコース開発、資格制度の設立、運営に携わる。1997年、NRIラーニングネットワーク(株)(現エディフィストラーニング(株))に入社。Microsoft認定トレーナーとして、ActiveDirectory、セキュリティ、Forefront、Exchangeなどのインフラ系コースの開発、実施を担当。 Forefront TMGについては、前バージョンのISA Serverからテクニカルドキュメントや教育コースを開発、Tech・EDなど各種カンファレンスでのスピーカーを務める。著作に「Windows Server 2008 サーバ構築ガイド」(CQ出版社)がある。 2005年4月より5年間、Microsoft社より、MVP Windows Server System - Forefrontr認定を受ける。 |

3/3 |

| Index | |

| 劇的に進化したForefront TMGの全容(前編) | |

| Page1 Forefront製品ファミリとForefront TMG |

|

| Page2 ゼロデイ攻撃を防ぐネットワーク検査システム(NIS) NISの設定と署名ファイルの更新 |

|

| Page3 NISによる攻撃の検出とログの抽出 NISの限界――ローカルな攻撃などまでは防げない |

|

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|