「90%のサイトに脆弱性」の指摘も

Webアプリ脆弱性をASP形式で検査、MBSD

2007/03/09

三井物産セキュアディレクション(MBSD)は3月9日、Webアプリケーションの脆弱性検査をASP形式で提供し、開発工程において手軽に検査が行える「WebSec ASPサービス」を発表した。サービスの開始は2007年4月16日からで、主にWebアプリケーションを開発する企業を対象にしている。価格は年間契約の場合360万円。スポットでの契約も可能。

SQLインジェクションやクロスサイトスクリプティングなど、Webアプリケーションの脆弱性による情報改ざんや個人情報の流出が問題となっているが、同社によるとこのような脆弱性が存在するサイトは全体の90%以上だという。これらの問題は本来開発工程にてチェックを行うべきだが、検査に精通した人材の確保は困難な状況である。検査を外部コンサルタントに委託する場合でも、開発工程においては現場とコンサルタントのスケジュール調整が難しい。そこで、従来コンサルティング事業を行ってきた同社のノウハウを基に検査エンジンを開発し、手軽にチェックを行えるようASPサービスとした。

このサービスでは、まず専用のツールをクライアントにインストールし、ブラウザで検査対象のサイトを手動で巡回する。その際のサーバへのリクエスト/レスポンスがクライアントに記録されるので、これをWebSec ASPポータルへアップロードする。WebSec ASPはこの巡回データを解析し、対象のWebサイトに対して最新の検査パターンを基に疑似攻撃を行い、脆弱性検査を行う。ASP形式であるためいつでも検査が可能であることが特徴で、プログラムを修正後繰り返して同じテストを実施し、問題が解決されているかを確認するという使い方を想定している。

検査対象となる脆弱性の種別はSQLインジェクションやクロスサイトスクリプティングのほか、バッファオーバーフローやディレクトリトラバーサル、cookieの操作など、同社のコンサルタントが行っているチェック項目と同様。また検査パターンは随時更新され、最新の脆弱性にも対応が可能だ。

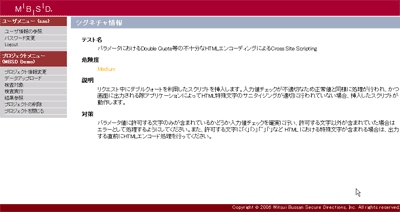

発見された脆弱性は確認画面で危険度や説明が表示されるだけではなく、疑似攻撃が行われた状態をブラウザで確認することも可能。脆弱性に対する説明や対策は一般的なものにとどまるが、Webアプリケーション開発者からのフィードバックを基に内容を充実させていく予定だ。

関連リンク

情報をお寄せください:

最新記事

|

|