プロトコル自体に起因

APOPにパスワード漏えいの脆弱性、IPAは「根本的な対策ない」

2007/04/19

情報処理推進機構(IPA)セキュリティセンターとJPCERTコーディネーションセンター(JPCERT/CC)は4月19日、電子メールサーバとのやりとりを行うPOP3のオプション機能である「APOP」にパスワード漏えいの脆弱性があると発表した。深刻度は「警告」となっている。

APOP(Authenticated Post Office Protocol)は、電子メールサーバのパスワードを暗号化するオプションである。通常のPOPではパスワードが通信経路上を平文のまま送信されるため、盗聴されるとパスワードが容易に盗み出されてしまう。

APOPでは、まずメールサーバ側から毎回異なるチャレンジ文字列をクライアントへ送信し、クライアント側でチャレンジ文字列とパスワードをハッシュ関数「MD5」に与えた結果をレスポンス文字列として返す「チャレンジ/レスポンス」方式を採る。パスワードそのものを通信経路に流さないことで、安全性を高めている。

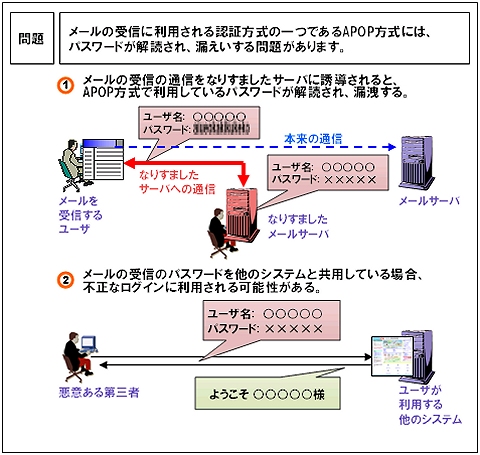

脆弱性の内容(IPAサイトから)

脆弱性の内容(IPAサイトから)今回発表された脆弱性は、メールサーバとクライアント間の通信を偽のメールサーバが中継し、情報を傍受する「中間者攻撃」を行うことで成立する。クライアントに対して偽のメールサーバからチャレンジ文字列を送信し、レスポンス文字列をある程度収集、これに対しMD5ハッシュ衝突に基づく攻撃手法を用いることで、31文字のパスワードが実際に解読されている。脆弱性を報告した電気通信大学の資料によると、理論的には最大61文字のパスワードを解読できるという。

ただし、偽のメールサーバは、ユーザーに気付かれることなく情報を収集する必要があることから、JPCERT/CCは実際の攻撃は比較的困難であるとしている。

この脆弱性はAPOPのプロトコル自体に起因するものであるため、根本的な解決法はない。IPAではセッション全体を暗号化するPOP over SSLやSSL経由のWebメールなどを利用することが望ましいとしている。

関連記事

情報をお寄せください:

最新記事

|

|