NRIセキュアが2006年度分のレポートを公開

診断したWebサイトの4割に致命的欠陥、8割は診断受けず

2007/06/19

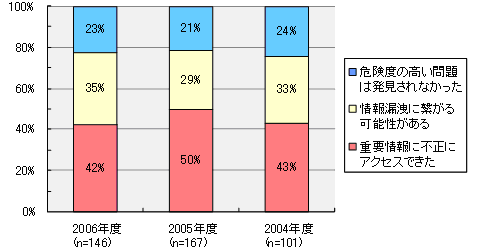

個人情報、口座情報、購買履歴といった重要情報に不正アクセスできるWebサイトは全体の42%。依然として多くのWebサイトがセキュリティ上の問題を抱えている――。セキュリティ診断サービスを提供するNRIセキュアテクノロジーズは6月19日、2006年度に同社が受託した146のWebサイトの診断結果を分析し、レポートを公開した。

年度別のセキュリティ診断結果

年度別のセキュリティ診断結果 NRIセキュアテクノロジーズ コンサルティング事業部 主任コンサルタント 鴨志田昭輝氏

NRIセキュアテクノロジーズ コンサルティング事業部 主任コンサルタント 鴨志田昭輝氏レポートは今年で3年目。過去3年間を通じてセキュリティ上の問題を抱えるWebサイトは全体の40〜50%で推移しており、「セキュリティ意識は高まっているが、その一方で不正アクセスの手法も高度化している。いたちごっこの状態が続いており、過去3年間で安全性はあまり改善していない」(NRIセキュアテクノロジーズ コンサルティング事業部 主任コンサルタント 鴨志田昭輝氏)。

内部関係者のみがアクセスする業務システムに限ってみれば、全体の74%で重要情報への不正アクセスができる状態だったという。

業界別に診断結果を見ると、金融関連で53%と平均(42%)を上回るWebサイトで致命的な問題が発見された。NRIセキュアでは、金融関連のWebサイトは規模が大きく、金融自由化で取り扱う商品が増えているほか、M&Aによってシステム連携や統合が進んだ結果、処理が複雑になっていることが原因と見ている。ただし、「他業種に比べて公開前のWebサイトの診断の実施が普及しており、実際のWebサイトが危険ということはない」(鴨志田氏)。セキュリティ診断に関して同社が行った別のアンケート調査では、「必要性は感じるが実施していない」(63.4%)、「必要ではない」(15.1%)と回答する企業が全体の8割を占め、「多くのWebサイトが危険な状態のまま運営されている。今後、危険なサイトはますます危険になり、セキュリティ格差はますます広がっていく」(鴨志田氏)。

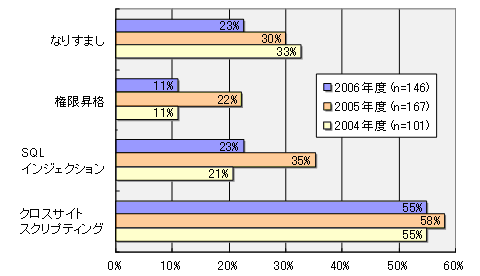

なりすまし、権限昇格、SQLインジェクションの3つが多数

NRIセキュアは、実際の稼働しているWebサイトに対して不正アクセスを試み、主に「関連チェック不足によるなりすまし」「権限昇格による管理者機能へのアクセス」「SQLインジェクションによるデータベースの不正操作」の3つの欠陥が多く見られたという。「開発時に見落とされやすいポイントで、情報漏えいに直結している」(鴨志田氏)。こうした有名な問題への対策に対しての認知は高まっており、まったく対策していないケースは減少しているが、“対策漏れ”が課題だ。コストバランスによっては「ソースコードの検査を併用するなど新たなアプローチも有効」(鴨志田氏)という。

主要な問題別の発見割合

主要な問題別の発見割合なりすましの例としては、URL、Cookie、hiddenフィールドといった文字列にIDが含まれている場合に、ID部分の文字列を改ざんし、ほかのユーザーの情報にアクセスできるケースが全体の23%で見られた。

権限昇格による管理者機能へのアクセスは、一般ユーザーでログインしている状態で、特定の管理者向け画面のURLを入力して管理者機能を利用できてしまう問題で、全体の11%が、こうした問題を抱えていた。

SQLインジェクションは、データベースに蓄積されている情報の取得、改ざん、破壊が可能な問題で、2005年頃に顧客情報、クレジットカード番号が漏えいする問題が多発した。ただ、危険性や対策方法が広く知られるようになったため、2005年に35%だったものが2006年には23%と現在は減少傾向にあるという。

関連リンク

関連記事

情報をお寄せください:

最新記事

|

|