XOOPS、phpBB、Joomlaへの攻撃急増

WikiやCMSも注意必要、次はパッケージWebアプリが標的

2008/09/17

セキュリティ企業のラックは9月17日、同社のセキュリティ監視センターJSOC(Japan Security Operation Center)がまとめた2008年上半期のインターネット脅威動向レポートを発表した。増加し続けるSQLインジェクション攻撃だけではなく、WikiエンジンやCMSなどのパッケージWebアプリケーションへの攻撃、またSSHサービスに対する攻撃の増加が目立つという。

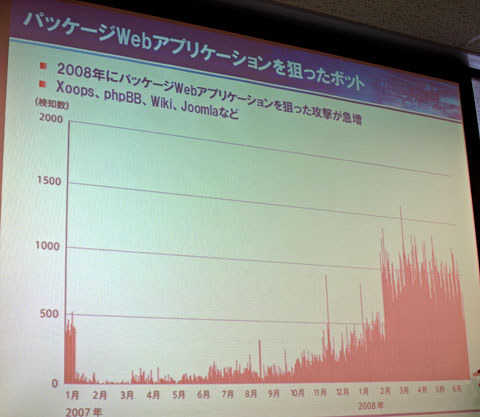

JSOCチーフエバンジェリスト兼セキュリティアナリストの川口洋氏によると、XOOPS、phpBB、Wikiエンジン、JoomlaなどのパッケージWebアプリケーションへの攻撃が2008年から急増しているという。これらのパッケージは多くのWebサイトで利用されているため、攻撃者にとっては効率のいい攻撃対象であること、またボットの進化により、パッケージのバージョン表記をチェックし攻撃手法を変えるなど、的確な攻撃ができるようになったことが原因ではないかと考えられている。

川口氏はパッケージWebアプリケーションの安全対策として「既知の脆弱性を調べ、対策が存在しない場合は使用をやめる」「脆弱性の情報が公開されていない場合は使用を避ける」「脆弱性の対応やメンテナンスが不十分の場合は使用を避ける」べきであると述べた。またパッケージのバージョンアップが運用上困難な場合は、WebアプリケーションファイアウォールやIPSを併用するなど、システム全体での対応が必要であるとしている。

2008年3月ころからパッケージWebアプリケーションを狙う攻撃が急増した

2008年3月ころからパッケージWebアプリケーションを狙う攻撃が急増したまた2007年に引き続き、SSHサービスへのブルートフォース攻撃が増加しているという。ブルートフォース攻撃はパスワード文字列を辞書などを基に試行を繰り返し、不正にログインを行う手法である。対策としてはSSHサービスを最新版にする、必要なホストからのみ接続できるようアクセス制御を行うとともに、SSHの場合はパスワードによる認証方法ではなく、公開鍵暗号を使ったログイン方法に変更する対策を取るべきであると川口氏は述べる。その場合も2008年5月に発表されたOpenSSLパッケージ脆弱性の影響を受けていないかどうかも確認する必要がある。

6月19日に何があった? SQLインジェクション攻撃の質的変化

急増するSQLインジェクション攻撃についても最新の傾向が発表された。JSOCでの重要インシデントのうち、76%がSQLインジェクション攻撃によるものであり、Webサイトが攻撃対象となっている傾向はさらに強まっている。

JSOCではSQLインジェクション攻撃を大きく「情報の搾取」と「情報の改ざん」の2つに分類している。情報の搾取はサーバに保存されている個人情報を狙ったものであることに対し、情報の改ざんはサーバに保存されているHTMLコンテンツを書き換え、不正なサーバへ誘導し、Webサイトを閲覧したユーザーが持つ情報を狙っている。

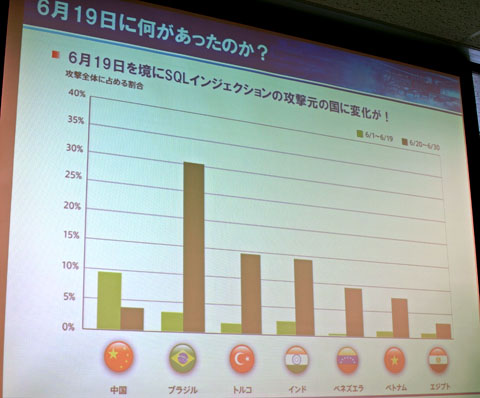

この2つの攻撃件数を詳しく調査したところ、6月19日にJSOCの監視しているデバイスにおいて、情報の改ざんを狙った攻撃がほぼゼロ件となっていたことが分かった(参考記事:アナリストが見逃せなかった、攻撃の“ある傾向”)。さらにこの日以降、情報の改ざんを狙った攻撃が急増し、攻撃元の国別割合が大きく変化していたという。この変化について川口氏は「SQLインジェクション攻撃を行っている人数はごく少数で、6月19日にボットのメンテナンスなどを行っていたため攻撃がやみ、メンテナンスの結果、中国以外の国に設置されたボットネットを活用するよう変化したのではないか」と推測している。

6月19日以前、以後で攻撃全体に占める割合の変化を表すグラフ。中国からの攻撃が減ったのではなく、中国以外の国からの攻撃が激増した結果だという

6月19日以前、以後で攻撃全体に占める割合の変化を表すグラフ。中国からの攻撃が減ったのではなく、中国以外の国からの攻撃が激増した結果だというSQLインジェクション攻撃への対策としては、監査ログを定期的に確認する、WebアプリケーションファイアウォールやIPSを導入するなどが挙げられるが、情報処理推進機構(IPA)が提供している「安全なウェブサイトの作り方」などのガイドラインを活用し、安全なWebアプリケーションを開発することが重要だとしている。

関連リンク

関連記事

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。