Windows 10の基本設定を「Autopilot」で展開しよう:Microsoft 365で実現! Windows 10のモダン管理[実践編](第1回)

本稿では「Windows 10のモダン管理」を実際に設定して展開していきます。モダン管理の手法は管理者の負担を軽減できるだけでなく、ユーザーのPCの選択肢も広がる最新の運用管理手法です。また、Windows 10は常に進化しており、このモダン管理を最適化し次々と新しい機能を提供しています。この機会にモダン管理を実現し、Windows 10へとアップグレードしましょう。

はじめに

これまで「Windows 10のモダン管理」を3回にわたって解説してきました。その後もWindows 10のモダン管理の手法は進化しており、今ではほどんどの展開シナリオをカバーすることができるようになっています。

- [第1回]Windows 10の展開はMicrosoft 365におまかせ

- [第2回]Windows 10のメンテナンス 更新プログラムの管理もMicrosoft 365におまかせ

- [第3回]Windows 10のデータ管理 データ保護はMicrosoft 365の連携技におまかせ

しかし、モダン管理の手法はこれまでのキッティングの手法と大きく考え方が異なるため、今までのように完成形を作成して複製するといったシンプルなものではなく、設定を積み上げて相互の影響を確認しながら進めていく必要があります。そこで本稿では、利用シーンを定義して必要と思われる機能を順に積み上げて環境を構築していきます。

そもそも、全ての利用環境を1つの設定でカバーしようと思うのが難しいので、簡単な設定をモジュールのように積み上げていって、必要な設定を組み合わせ機種非依存の構成を作ることができるのがモダン管理の最大のメリットです。モダン管理を理解するにも、設定を積み上げるステップアップ方式をとります。それでは早速行ってみましょう。

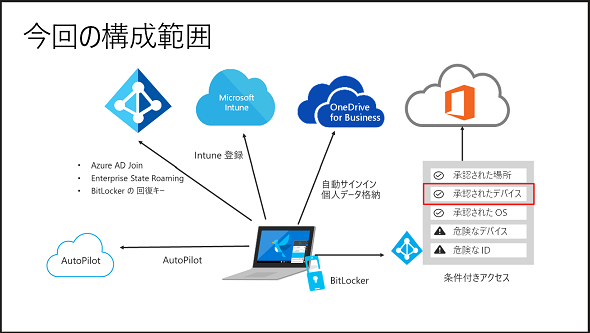

最初のステップ――社外への持ち出しPCを作成しよう

今回は、外部に持ち出して会社のリソース(Office 365)にアクセスする貸し出し用のPCを想定して構成してみます。貸し出し用なのでブラウザベースの利用、設定もほとんど基本的なものだけで済ませます。そして端末の運用は、貸し出し→回収→リセット→貸し出すの手順を繰り返し、IT管理者がいなくてもPCの運用がほとんど回るような構成を想定しています。あわせてPC内部に重要なデータが保存され消えてしまうことを防ぐために、オンラインストレージで個人のフォルダを同期します。

今回の環境は以下の通りです。

今回の設定内容一覧

- Windows Autopilotを利用して「Azure AD参加」で端末をセットアップします。

- ユーザーにはPCのユーザー権限を与え、特別に一部ユーザーのみ端末の管理者権限を持つように構成します。

- BitLockerドライブ暗号化を自動的に有効化します。

- User State Roamingを有効にします。

- OneDriveを自動展開し、既知のフォルダ(デスクトップ/ドキュメント/ピクチャ)を同期します。

- 条件付きアクセスでMicrosoft Intuneに登録した端末のみ、Office 365にアクセスできるようにします。

本稿では、今回必要な設定のみ解説します。今回の操作はMicrosoft Azureの管理ポータル(http://portal.azure.com/)から行います。これは設定がAzure Active DirectoryとMicrosoft Intuneにわたって行う必要があるからです。また、テスト用のユーザーやグループは別途本番利用しているものとは分けてご用意ください。

●Windows Autopilot

展開には「Windows Autopilot」(以下、Autopilot)を利用してAzureAD参加PCを作成します。Autopilotの詳細は、以下のドキュメントを参照して、Autopilotが動作するところまで構成してください。

●グループ作成

Intuneの設定はグループ単位で割り当てが行われます。Intuneを利用するときは必ず何らかのグループを作成することから始めます。今回の検証用のユーザーグループとデバイスグループを作成しておきます。デデバイスグループは動的デバイスグループを利用してAutopilotのデバイスとして事前登録したPCを自動的にグループ化します。これによってAutopilotのプロファイルの割り当てと、展開後速やかにAutopilotデバイスに対して個別の設定を展開できます。

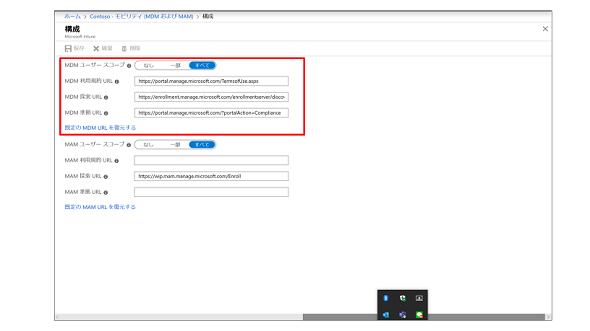

●Azure Active DirectoryとIntuneの連携

Azure Active DirectoryにPCが参加すると自動的にIntuneの登録が行われるように設定を行っておきます。下記のMDMユーザースコープを今回利用するテストユーザーの範囲で設定してください。

設定箇所

Azure Active Directory > モビリティ(MDM および MAM)> Intune

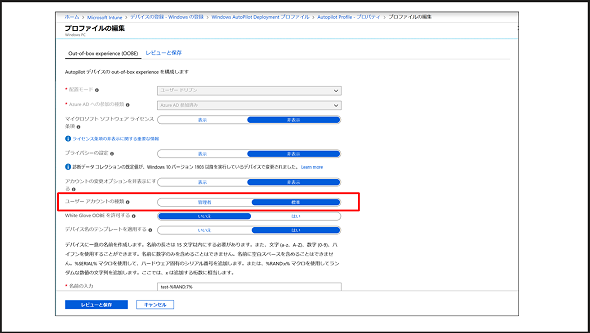

●ユーザー権限

Azure AD のユーザーを利用してPCのセットアップをおこなうと、最初に作成したユーザーはPCの管理権限を持ちます。PCのセットアップ後サインインするユーザーが端末の管理権限を持つとユーザーいろいろな設定を変更されてしまうので、これを制限したいという要望があります。

Autopilot では、展開したPCのユーザーはローカルの管理権限を持たないユーザー権限で作成することできます。これによって端末の一部の設定を不用意に変更されることを防ぐことができます。

設定箇所

Microsoft Intune > デバイスの登録 - Windows の登録 > Windows Autopilot Deployment プロファイル> [プロファイル] > プロパティ > プロファイルの編集

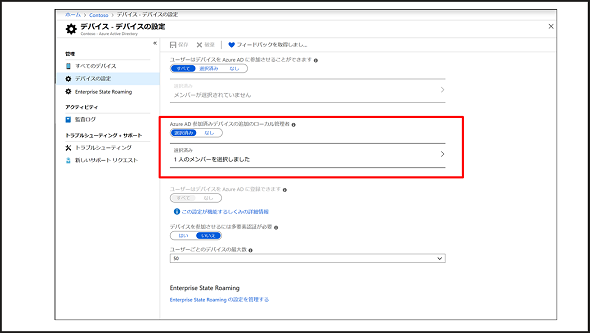

展開後、事情があって管理者で操作しなければならないことが起こった時のために、このPC を管理者で動作させるユーザーを設定しておきます。端末にこのユーザーでサインインすれば管理者権限をもった状態でPC を操作できます。

ここで端末管理を行う管理者ユーザーを指定してください。

設定箇所

Azure Active Directory > デバイス > デバイスの設定

note:Autopilot でユーザーアカウント権限を「ユーザー」にすると、UAC による昇格が全く効かなくなります。なぜなら管理者権限を持ったローカルユーザーが設定されていない状況で展開が行われるからです。どのユーザーを指定してもUACで昇格できなくなりますので、この設定で端末の管理者を作ることが重要になります。

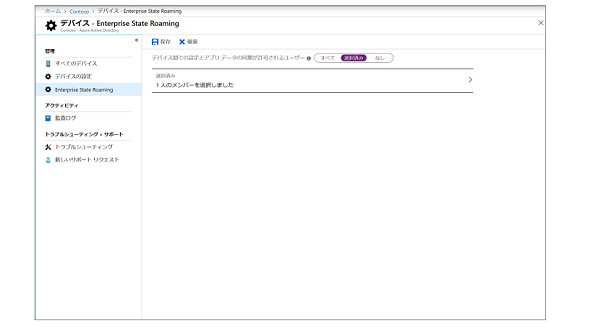

●Enterprise State Roaming

Enterprise State Roaming を設定してユーザーがどの端末でログインしても同じ設定が使えるようにします。端末が入れ替わっても以前利用していたPC の設定を保持して利用することができます。

設定箇所

Azure Active Directory > デバイス > Enterprise State Roaming

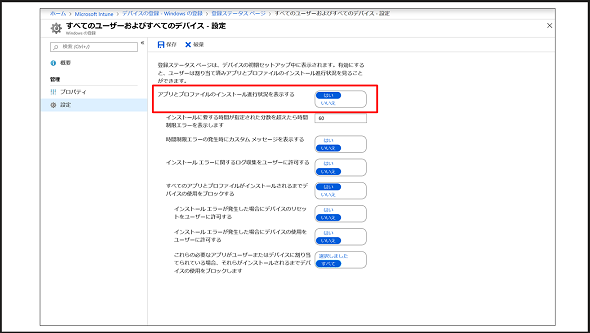

●インストールの進捗状況を表示する

最後にAutopilotと、その後のIntune の設定中は進捗(しんちょく)を表示するようにしておきます。この設定がない場合、OS のセットアップが終わったのちすぐユーザーはPC を利用できますが、Intune の設定やアプリの配布はその後行われるので徐々に端末の機能が増えていきます。Intune の動作にユーザーが混乱する可能性がありますので、この設定でセットアップが終了するまでセットアップの状態を表示させることで、ユーザーは全てのセットアップが終了した状態でPC を利用できるようになります。

この設定の注意点はアプリの配布です。サイズの大きいアプリを展開しているとセットアップがなかなか終わりませんのでバランスが必要です。アプリの配布は次回以降で説明します。

設定箇所

Microsoft Intune > デバイスの登録 - Windows の登録 > 登録ステータスページ > [プロファイル名] >設定

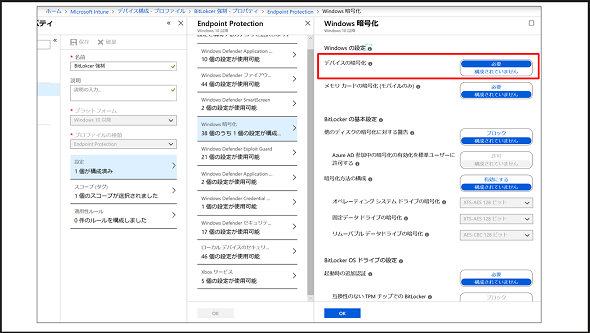

●BitLockerの自動暗号化

展開が終わったらHDDを保護するため自動的にBitlockerの暗号化を走らせます。最新のスタンバイと HSTI に準拠しているハードウェア(過去には「Instant Go」とも呼んでいました)であれば、PCがAzure Active Directoryに参加すると自動的にBitLockerが適用されます。ユーザーの気が付かないところでディスクの暗号化を終わらせて、回復キーは各ユーザーのAzure Active Directory のアカウント内に自動保管されます。

しかし、最新のHSTI対応してないデバイスは自動的に暗号化が行われないために以下の設定でユーザーにBitlocker の有効化を要求することができます。 強制ではないですが、暗号化を行うことを促すメッセージが出ます。

設定箇所

Microsoft Intune > デバイス構成 - プロファイル > [プロファイル名] > 設定 >Windows

暗号化

※デバイス構成プロファイルの種類はEndpoint Protectionを選択

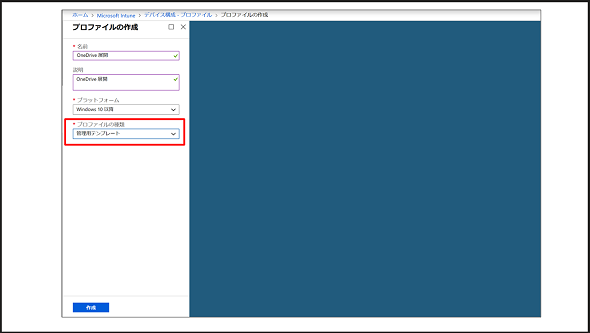

●ユーザードキュメントの保護

今回は端末が変わっても極力ユーザーの環境を変えず、個人用ドキュメントも保護する機能としてOne Drive for Businessの設定を自動展開します。これによりユーザーはどの環境にいても自分のデータ(デスクトップ/ドキュメント/ピクチャ)をOneDrive に保存し、ローカルPC で参照できます。

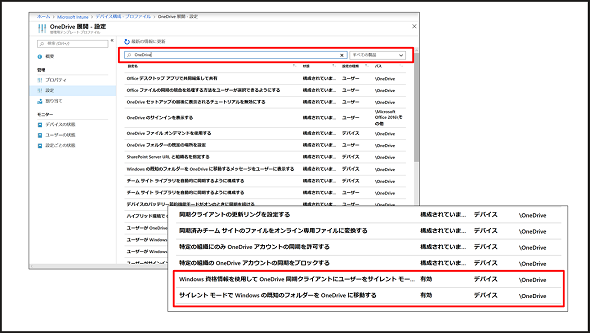

この設定にはIntune の管理用テンプレートを利用します。(記事執筆中はプレビュー機能)

この管理用テンプレートはグループポリシーの管理用テンプレートのようにあらかじめ複数の設定が定義されています。CSP だけでは設定が複雑になるような項目も簡単に設定できます。

今回はOneDrive を自動的にPC のログインユーザーでサインインして、規定のフォルダ(デスクトップ、ドキュメント、ピクチャ)をOneDrive に同期する設定を施します。

設定するためにデバイス構成プロファイルを新規作成します。プロファイルの種類を管理用テンプレートとします。

設定箇所

Microsoft Intune > デバイス構成 − プロファイル > 新規作成

管理用テンプレートの設定で以下2つの機能を有効にします。検索バーでOneDriveと検索すると簡単に見つけられます。

設定箇所

Microsoft Intune > デバイス構成 − プロファイル > [プロファイル名] > 設定 > Windows

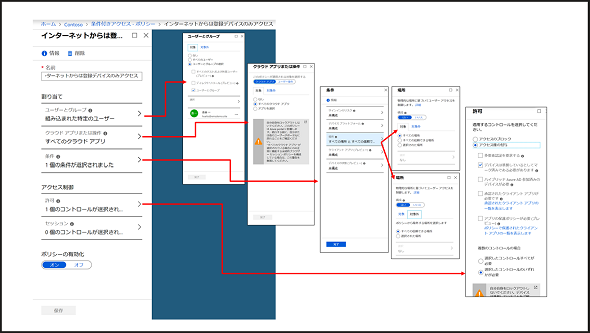

●条件付きアクセス

最後に条件付きアクセスを設定して、Office 365 へはIntune に登録された準拠デバイスのみアクセスできるようにします。

これによりインターネットからはIntune に登録された端末からでないとアクセスできなくなります。

条件付きアクセスは他の条件付きアクセスとバッティングしないよううまく調整してください。

設定箇所

Azure Active Directory > 条件付きアクセス > ポリシー > [ポリシー名] > デバイス構成 − プロファイル > [プロファイル名] > 設定 > Windows

●端末の運用

今回の端末は非常にシンプルな構成(ベースライン作成)となっています。

この端末はユーザーに渡した後、セットアップ画面でID/パスワードを入力するとセットアップとPC設定が自動的に完了します。その後ユーザーはWeb ブラウザベースで Office 365 をシングルサインオンでシームレスに利用できます。セキュリティ対策として端末のデータ保護と、Office 365 への条件付きアクセスを設定しています。

利用が終了したらワイプで出荷状態に戻して次の人が使います。一方、ユーザーは以前に自分が利用していた環境を保持しておくことができ、次回新しい端末を利用するときも、過去に設定した自分のデータはそのままで環境を戻すことができます。

このようなシンプルな構成の端末でも活用範囲は結構あるのではないでしょうか。

まとめ

いかがでしたでしょうか。モダン管理は Autopilot を起動のトリガーにして、PC の設定等のほとんどは Intune で行うことがご理解いただけたかと思います。一度 Autopilot とその後の動作を経験してみてください。

今回のご紹介した設定はあくまでベースラインです。今後追加の設定を加えていく予定ですが、皆さまも自分の組織に合わせた設定を加えてカスタマイズしていってみてください。

次回はこの環境をベースにセキュリティや更新プログラムの設定を配布してみたいと思います。

関連記事

- ここで使える Azure Sentinel――クラウド時代のセキュリティ管理のハブに!

- Windows Information Protection を正しく知る 〜設定編〜

- Windows Information Protection を正しく知る

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境 〜応用編〜

- 社給端末制限の緩和でコストをかけずに、安全かつ柔軟性のあるリモートワーク環境の提供を

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境

- Windows 10のデータ管理 データ保護はMicrosoft 365の連携技におまかせ

- Windows 10のメンテナンス 更新プログラムの管理もMicrosoft 365におまかせ

- Windows 10の展開はMicrosoft 365におまかせ

- Desktop App Assure サービスが Windows 10 と Office 365 へのアプリ互換性問題を支援

- Windows 10への全面移行を後押しする「Desktop App Assureサービス」とは

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本マイクロソフト株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2019年10月16日

関連記事

- ここで使える Azure Sentinel――クラウド時代のセキュリティ管理のハブに!

- Windows Information Protection を正しく知る 〜設定編〜

- Windows Information Protection を正しく知る

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境 〜応用編〜

- 社給端末制限の緩和でコストをかけずに、安全かつ柔軟性のあるリモートワーク環境の提供を

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境

- Windows 10のデータ管理 データ保護はMicrosoft 365の連携技におまかせ

- Windows 10のメンテナンス 更新プログラムの管理もMicrosoft 365におまかせ

- Windows 10の展開はMicrosoft 365におまかせ

- Desktop App Assure サービスが Windows 10 と Office 365 へのアプリ互換性問題を支援

- Windows 10への全面移行を後押しする「Desktop App Assureサービス」とは