「利用の手引き」(一部)

・自力チェックの手順

かなり珍しいことですが、ウイルス対策ソフトが新種のワームやウイルスのまん延に間に合わないこともあります。あるいは、特にコンピュータに負荷がかかるようなことをさせていないのに、急に動きが悪くなったり、まったく動かなくなったりすることもあります(特に、周囲に同様の症状を示す人がいる場合は要注意です)。

その場合は情報システム担当者から「自力でのチェックをお願いします」という連絡が入ることがあります。また、自分でおかしいと思った場合でも、以下の手順で自力チェックを行います。

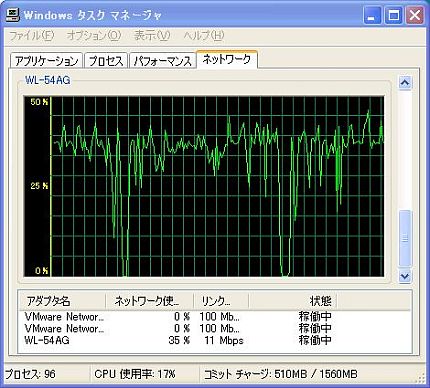

(1)Windows NT/2000/XP/2003の場合、CTRL+ALT+DELを押して出てくるダイアログから「タスクマネージャー」を呼び出す

(2)「ネットワーク」というタブを選択する

Windows 98/SE/MEの場合、フリーソフトのSakura Informationなどをインストールして対応する。

(3)グラフを見て、メールやWebブラウザの利用、ファイルのダウンロードなどを行っていないのに、グラフが高い数値を示し続けていたら(図3)、パソコンのネットワークケーブルを外す

(4)情報システム担当者に連絡する

中村君は連絡のあったパソコン、つまりワームに感染したパソコンを隔離した。そして、「ワームが発生したら」の手順に従って、粛々と復旧作業を進めた。

ログを調べて感染したパソコンがほかにないかどうかチェックした結果、連絡があったパソコンだけが感染していることを突き止めた。その時点で、どのワームに感染したのかも分かっていた。しかし、ウイルス対策ソフトベンダによる最新パターンファイルの公開はまだだったため、代替機の準備を行った(「ワームが発生したら」2-3 駆除できないとき)。

また、ほかのパソコンへの感染の可能性も残っているため警戒を解かずにいた。中村君は、代替機にソフトのインストールを行いながら、各通信機器やファイアウォールを監視し、ウイルス対策ソフトの最新パターンファイルの公開を待つだけということになった(これらの作業は、オペレーションミスをなくすために情報システム担当者が行うことになっていた)。

用意されていたセキュリティポリシー

感染したのはノートパソコンで、どうやら「利用の手引き」に書かれている手順から外れた使い方をしていたらしい。これは厳密にいえばセキュリティポリシーに違反する。セキュリティポリシー違反を見つけた場合には、上長に報告しなければならない。中村君は情報システム部長に報告した。

「利用の手引き」(一部)

・ノートパソコンの使用上の注意

(1)社外のアクセスポイント(無線、有線問わず)に接続してはならない。社外に持ち出す場合には、無線LAN機能はオフにしておくこと

(2)出向などやむを得ない理由で、社外のネットワークに接続する場合には、通信要件に応じた制限ポリシーを持つファイアウォール機能を動作させておかなければならない

(3)情報の適正な管理については、別途「セキュリティポリシー」に定めた要件に厳密に従うこと

Copyright © ITmedia, Inc. All Rights Reserved.