プレイバックPart.I:ウイルスのかたち、脅威のかたち:セキュリティ対策の「ある視点」(12)(3/4 ページ)

振り返ることで初めて見える脅威もあります。あなたの知らないコンピュータウイルスの進化の歴史を2回に分けて解説します。

2000年を目前にして現れた新星

1999年には、見ただけで感染させることができるという新星とも呼ぶべき「バブルボーイ(BubbleBoy)」が発生する。バブルボーイは、Internet Explorer 4、および5の脆弱性である「MS99-032『Scriptlet.typelib/Eyedog』の脆弱性に対する対策」を利用するHTMLメールによる感染を実現させた。いままでのコンピュータウイルス対策の王道であった「不審なファイルは開かない」という対応を無意味なものとしてしまったわけである。

忘れたころに愛の告白?

このタイトルだけでピンときた読者も多いのではないだろうか。2000年には、VBScriptというスクリプト言語で記述された「ラブレター(LoveLetter)」が発生する。このコンピュータウイルスは、メール添付とチャットを介して爆発的に拡散した。

感染すると、Microsoft Outlookのアドレス帳に登録されているユーザーすべてに自らの複製を添付し、タイトルを「I LOVE YOU」として送信する。また、システム内に存在する拡張子が「vbs」「vbe」「js」「css」「wsh」「sct」「hta」「jpg」「jpeg」「mp2」「mp3」のものに自身の複製を上書きするといった破壊活動も行う。

さらに、IRC(インターネットリレーチャット)のクライアントである「mIRC」の設定ファイルを書き換え、チャットルームに参加しているユーザーに自身を送りつけるという活動も行う。

受け取ったユーザーが自身でファイルを実行しない限りは感染しないのだが、差出人が普段やりとりを行っているユーザーであることと、タイトルが「I LOVE YOU」となっていることから実行してしまう人が多かったらしく、結果として、Microsoftや米軍に代表される有名な組織のコンピュータを含む、4500万台のコンピュータが感染してしまったといわれている。最もソーシャルエンジニアリングに優れたコンピュータウイルスといえるのではないだろうか。

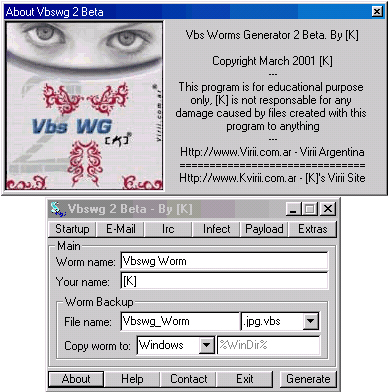

スクリプト言語で書かれているということからもソースコードが容易に参照可能であるため、手を加えられた亜種が複数現れることとなり、コンピュータウイルス作成者を増やすことにもつながった。

また、VBScriptで記述されるコンピュータウイルスを作成するためのキットもアンダーグラウンドの世界で配布され、プログラミング知識がなくとも誰でも無料で手軽にコンピュータウイルスを作成できてしまう時代となってしまったのもこの時期である。

悪夢の幕開けとなった21世紀

21世紀の幕開けである2001年は、セキュリティホールを利用し攻撃・拡散するコンピュータウイルスのまん延の年であった。主だったものとして、「サッドマインド(Sadmind)」が挙げられる。サッドマインドは、サン・マイクロシステムズのSolaris上で稼働する、Solstice AdminSuite のサーバプログラムの脆弱性(CVE-1999-0799)を利用し、感染した後、Microsoft IISの脆弱性(MS00-078)を利用する攻撃を行うものであった。攻撃が成立したIIS上のコンテンツを改ざんする機能を有しており、目に見えて被害が拡大していった。

また、そのほかにも猛威を振るったコンピュータウイルスが存在する。これも記憶に深く刻まれているであろう、「コードレッド(CodeRed)」だ。

このコンピュータウイルスは、Microsoft IISの脆弱性(MS01-033)を利用し、改ざんを繰り返していくというものであった。コードレッドの発生の1カ月前にこの脆弱性を修正するプログラムが、Microsoftよりリリースされていたにもかかわらず、世界中で感染するサーバが続出した。また、「コードレッド II」と呼ばれるものが後に発生することになる。

そして、次に紹介するものは、皆さんもなじみの深いといっては語弊があるかもしれないが、感染の速さ、世界中に与えた経済的損失から考えて、何日も徹夜を強いられた方も多いのではないだろうか。そう。「Admin」を逆からつづった、あの憎き「ニムダ(Nimda)」である。

ニムダが前述した2つ(サッドマインドとコードレッド)に比べて感染力が強かったことは、脆弱性を利用するだけではなく、メール添付、ファイル共有、感染したWebサイトへのアクセス、前述した2つのコンピュータウイルスの被害によって残されたバックドアを利用といった複数の経路を有していたためであると考えられる。

こうして、2001年は、世の中が21世紀の幕開けと沸き立つ中、皮肉にもネットワークを最大限に利用し、拡散するコンピュータウイルスの多発する年となってしまったのである。

Copyright © ITmedia, Inc. All Rights Reserved.