プレイバックPart.I:ウイルスのかたち、脅威のかたち:セキュリティ対策の「ある視点」(12)(4/4 ページ)

振り返ることで初めて見える脅威もあります。あなたの知らないコンピュータウイルスの進化の歴史を2回に分けて解説します。

悪夢、再び

ネットワーク管理者や責任者、情報システム部の方々は「眠れない夜」を強いられることで幕を開けた21世紀だが、この「眠れない夜」を乗り越えた後にも悪夢が待っていたのである。

2003年には、Microsoft SQL Server、および、MSDE(Microsoft SQL Server Desktop Engine)の脆弱性(MS02-039、MS02-061)を利用して拡散するコンピュータウイルス「SQLスラマー(SQL Slammer)」が発生する。SQL スラマーは、登場の確認後10分程度で感染台数が7万5000台以上に達したといわれているほど、瞬時に世界に広がった。このコンピュータウイルスが発する感染パケットのおかげで、世界規模でインターネットの速度が著しく低下することとなった。

2003年に発生したSQLスラマーだが、いまもなお、感染を試みようとするパケットはインターネット上に多く存在し、わが家で監視しているハニーポットでも検知されない日はないといっても過言ではない。

同年2003年には、もう1つ忘れられないコンピュータウイルスが発生している。「ブラスター(Blaster)」である。

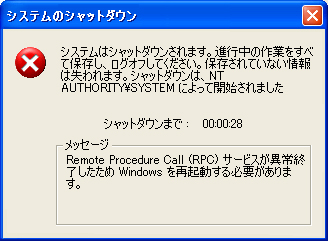

ブラスターは、Windowsがファイル共有に利用するTCP135番ポートから脆性(MS03-026)を利用し、拡散を行った。感染後、2003年8月16日になると、Windows UpdateのWebサイトに対して、DoS(サービス拒否)攻撃を行うようにプログラミングされていたが、Microsoftやウイルス対策ベンダなどのセキュリティ企業の協力により、この攻撃は失敗に終わっている。また、感染の副産物として、ブラスターに感染したPCが不安定となり、短時間に再起動を繰り返し、利用する脆弱性の修正プログラムを適用することができないといったことが各所で発生した。

【関連記事】

川口洋のセキュリティ・プライベート・アイズ(7)

夏が来れば思い出す……

http://www.atmarkit.co.jp/fsecurity/column/kawaguchi/007.html

この2つのコンピュータウイルスの発生は、利用する脆弱性の修正プログラムがリリースされてから、ブラスターで約1カ月、SQLスラマーに至っては、約6カ月ほどである。いい換えると、修正プログラムをしっかり適用していれば、これほどの被害は受けずに済んだのかもしれない。

しかし、この2つのコンピュータウイルスが発生した次の年、2004年には修正プログラムを適用するサイクルの重要性を痛いほど世に知らしめることとなるものが発生する。Windows OSの脆弱性「MS04-011」を利用して感染を試みる「サッサー(Sassar)」だ。

脆弱性を利用して感染を試みるという点に関しては、このコンピュータウイルスは目新しくない。しかし、脆弱性の公表から17日で発生したという部分については特筆すべきであろう。

現在も、脆弱性の公表から、攻撃手法のリリース、コンピュータウイルスの発生までの期間は短くなっている傾向が見られる。サッサーの発生から2カ月後に発生した、「BlackICE」「RealSeure」の脆弱性を利用する「ウィッティー(Witty)」については、脆弱性の公表から攻撃まで“0日”であったとされている。

さて、私たちの身の回りの必需品で2000年を過ぎたあたりから急激に多機能になり始めたものがないだろうか。そう、携帯電話である。

このころから、携帯電話には、通話する機能だけでなく、メール、Webサイトブラウジング、赤外線やGPS、カメラなど、どんどん便利な機能が搭載されていったのである。それとは逆に、コンピュータウイルスは悪意に満ち満ちた機能を搭載していったのである。

かの有名なイギリスの理論物理学者スティーブン・ホーキング氏は、自身の著書「宇宙における生命」の中で、以下のようなことを書いている。

“コンピュータウイルスは人類の作った唯一の生命体といえる。”

これは非常に興味深い。現在の状況を知っているわれわれからすると、未来を見てきたかのような文章である。

次回は、コンピュータウイルスの進化。そして、道具としてのコンピュータウイルスにフォーカスを当て、2004年以降から現在にかけての歴史とともにシフトする脅威を探っていきたいと思う。

著者紹介

辻 伸弘(つじ のぶひろ)

セキュリティエンジニアとして、主にペネトレーション検査などに従事している。

民間企業、官公庁問わず多くの検査実績を持つ。

自宅では、趣味としてのハニーポットの運用、IDSによる監視などを行っている。

- Q.E.D.――セキュリティ問題を解決するのは「人」

- たった1つの脆弱性がもたらすシステムの“破れ”

- 報告、それは脆弱性検査の「序章」

- ASV検査、ペネトレテスターの思考を追う

- プレイバックPart.II:シフトした脅威の中で

- プレイバックPart.I:ウイルスのかたち、脅威のかたち

- ハニーポットによるウイルス捕獲から見えてくるもの

- SNMPコミュニティ名、そのデフォルトの価値は

- 人の造りしもの――“パスワード”の破られ方と守り方

- 魂、奪われた後――弱いパスワードの罪と罰

- 魂まで支配されかねない「名前を知られる」という事件

- 己を知り、敵を知る――Nmapで見つめ直す自分の姿

- DNS、管理者として見るか? 攻撃者として見るか?

- メールサーバ防御でも忘れてはならない「アリの一穴」

- 「Forbidden」「サンプル」をセキュリティ的に翻訳せよ

- ディレクトリ非表示の意味をもう一度見つめ直す

- たった2行でできるWebサーバ防御の「心理戦」

Copyright © ITmedia, Inc. All Rights Reserved.