賢く使って! パーソナルファイアウォール:セキュリティTips for Today(3)(1/3 ページ)

市販のウイルス対策ソフトには、外部からの悪意あるアクセスを制御する、パーソナルファイアウォールの機能がついています。今回紹介するTipsでは、そのパーソナルファイアウォールをさらにデキるように、ほんのちょっと手を加えます(編集部)

人ごとではないコンピュータウイルス被害

皆さんこんにちは、飯田です。2009年も早2カ月がたち、時の流れの早さを感じている今日このごろです。

ところで、2008年11月ごろに発見されたWindows Serverサービスの脆弱性(MS08-067)を悪用するコンピュータウイルス「WORM_DOWNAD(ダウンアド)」が、亜種を増やしながらいまだ猛威を振るっています。本記事の執筆時にもこの傾向は続いています。このような脆弱性を悪用するウイルスが企業内で猛威を振るうという状況とは、いったいどのようなことなのか皆さんは想像することができるでしょうか。

過去に実被害に遭った経験を持つセキュリティ管理者であれば想像できることと思いますが、そうではない人にとってはなかなか被害状況を身近に感じられないものです。しかし、セキュリティ対策を考えるうえで、さまざまな事例を通じて、その被害を自社に置き換えた際に、どれだけの被害を与えるものなのかシミュレーションしておくことは重要です。そのシミュレーションされた想定被害に対して、どのような対策を事前に打つべきなのか検討するのです。

【参考】

マイクロソフト セキュリティ情報 MS08-067

http://www.microsoft.com/japan/technet/security/Bulletin/MS08-067.mspx

企業が懸念する被害の1つに、コンピュータウイルスの大規模感染によって企業の中枢がまひしてしまい、それによって一時的にビジネスの継続が難しい状況に陥ることが挙げられます。このような事態にまで発展してしまうと、当然取引先である企業にも被害の状況が伝わりますので、セキュリティ管理体制の甘さを指摘され、結果として信用失墜につながってしまいます。そうならないためにも、繰り返しになりますがリアリティを持ってさまざまな事例を自社に当てはめ、事前に対策することが重要なのです。

コンピュータウイルスはどうやって広がるのか

さて、少し話題を変えますが、企業へ甚大な被害を与えているコンピュータウイルスとはどのような手法を使い、感染を広げていくのでしょうか。また、その手法は脆弱性を悪用したものばかりなのでしょうか。被害状況をシミュレーションするに当たり、コンピュータウイルスの挙動を把握しておかなければ正確なシミュレーションができないため、ここからは少しそのウイルスの挙動について解説したいと思います。

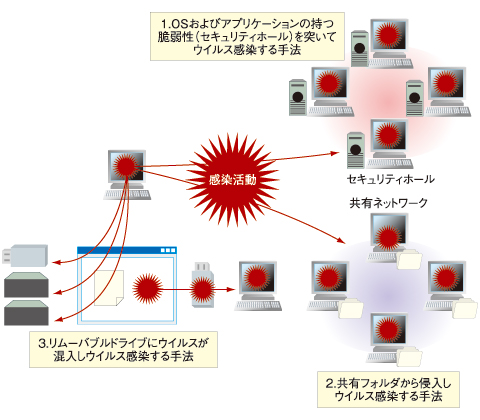

はじめに、コンピュータウイルスが自己を増殖し感染PCを増やしていくタイプのものを「ワーム型ウイルス」と呼んだりします。昨今の「ワーム型ウイルス」は、下図のように複数の感染手法を組み合わせながら感染活動に及んでいきます。もちろん、下図以外の感染手段を兼ね備えたコンピュータウイルスも実在していますが、これまでのトレンドマイクロの顧客からの報告をまとめると、企業へ実被害を与えている感染手法としては次の3つに大別できるといえます。

ネットワーク経由でコンピュータウイルスを拡散する手法として、「セキュリティホールを突く攻撃」および「共有フォルダから侵入する方法」が存在します。また、ネットワークへ接続していないPCに対して「リムーバブルドライブ経由でウイルスを拡散する方法」があります。これら3つが昨今、企業へ実被害を与えている代表的な感染手法です。このように、1つのコンピュータウイルスが同時に複数の感染手法を操ることで、企業内で感染をまん延させることに成功しているといえます。

[ネットワーク経由による感染手法]

- 1. OSの持つセキュリティホール(脆弱性)を悪用してウイルス感染する手法

- 2. 共有フォルダから侵入しウイルス感染する手法

[非ネットワーク経由による感染手法]

- 3. リムーバブルドライブにウイルスが混入し感染する手法

これらの感染手法への対策としては、昔から多くのセキュリティ企業などから提示されており、皆さんもご存じの内容と思います。

[ネットワーク経由による感染手法]

- 1. OSの持つセキュリティホール(脆弱性)を悪用してウイルス感染する手法

→ ベンダから提供されるセキュリティパッチを適用する - 2. 共有フォルダから侵入しウイルス感染する手法【注1】

→ ユーザーの使用しているパスワードを強固なパスワードへ変更する

[非ネットワーク経由による感染手法]

- 3. リムーバブルドライブにウイルスが混入し感染する手法

→ リムーバブルドライブへの利用制限を掛ける

【注1】

共有フォルダから侵入するウイルスは、ユーザーのパスワードを予測して侵入を試みます。そのため、セキュリティ上弱いパスワードを使用している場合に、侵入される可能性が高くなります。

なぜ「ワーム型ウイルス」への対策がすでに存在しているにもかかわらず、被害に遭う企業が後を絶たないのでしょうか。この答えはすでに出ており、実際の現場ではセキュリティパッチ未適用のPCが数多く存在する、脆弱なパスワードが利用されている、という状態が続いていることにあります。要するに、抜本的な対策が存在するにもかかわらず、それを実行できていないことに問題があります。このような背景には、さまざまな企業の事情も絡み合い、対策を実施したくても実施できない現実がそこには存在していると聞いています。

もちろん、抜本的な対策は、いうまでもありませんが上記で挙げたセキュリティパッチの適用および強固なパスワード設定を徹底するということになります。しかし、そのセキュリティパッチの適用および強固なパスワードへの変更までの間、どのようにPCを守ればよいのでしょうか。今回は、その方法をTipsとしてご紹介したいと思います。

Copyright © ITmedia, Inc. All Rights Reserved.