Windows 7ならできる、もう1つのUSBメモリ対策:セキュリティTips for Today(10)(2/3 ページ)

新しくなったOS、「仕事用にはまだ早い」といって何も検討しないのはもったいありません。セキュリティ面から見たWindows 7は、これまでとはちょっと違います(編集部)

こんなにあるプラグイン脆弱性問題

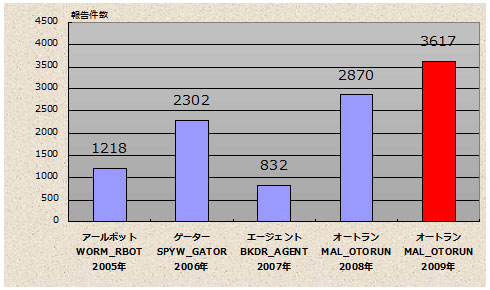

ここでもう1つ、USBメモリ経由で感染を広めるウイルスが増えていることをデータによってお見せしたいと思います。

USBメモリ経由で感染を広めるウイルスは、2008年から猛威を振るっており、2009年もその傾向にありました。残念ながらこの傾向は今年も続くことが予想されています。

本連載の第1回でも説明しましたが、USBメモリを悪用するウイルスのメカニズムについて復習してみましょう。

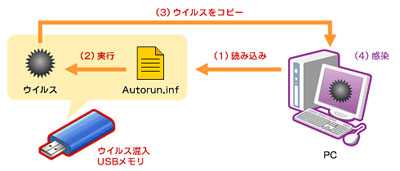

簡単に説明すると、USBメモリをPCに接続すると、OSがUSBメモリ内の「Autorun.inf」ファイルを参照し、ウイルス本体が実行されます。つまり、ユーザーの意思に関係なくウイルスに感染してしまいます。

このウイルス感染のメカニズムは、Windows OSの自動再生(AutoPlay)と呼ばれる機能により、実現されています。本来の目的は、設定ファイル「Autorun.inf」に記述された内容に従って、リムーバブルメディアが接続されたときの振る舞いを制御することです。この機能を利用することにより、CD-ROMドライブにCDを挿入したタイミングでアプリケーションのインストーラを自動的に起動したり、音楽CDを自動再生させたりすることができる便利な機能です。

しかし、悪意ある不正プログラム作成者は、この機能を悪用することでリムーバブルメディア利用時にウイルスである不正プログラムを起動するように「Autorun.inf」を記述しているのです。

Windows 7では、セキュリティ面での強化が図られ、USBメモリなどリムーバブルドライブ(CD/DVDは除く)からの自動再生機能は、利用禁止となりました。これは歓迎すべき進展ではないでしょうか。もちろん、利便性が損なわれたという声もあるかもしれませんが、ここまでUSB経由で感染を広めるウイルスが猛威を振るっている以上、何らかの対策を迫られている結果としてとらえています。

ただし、これだけではまだ一抹の不安を残しているのも事実です。なぜなら、ウイルス感染しているUSBメモリには、ウイルス本体が存在しているため、ユーザーの不注意でクリック(実行)してしまう可能性が残されているからです。

ウイルスに感染するとは?

ここで皆さんに1つ質問です。ウイルスに感染するとは、どのよう状況を指すのでしょうか?

第9回でも触れましたが、ウイルスへの感染、それはPC上で不正プログラムが実行されてしまうことです。実行されることで、さまざまな悪事を働くことができるのです。要するに、実行させなければ、悪事を働くことはできないのです。

ここでのポイントは、ウイルス作成者は「いかに不正プログラムを実行させるか?」に注力している点です。つまるところ、不正プログラムを実行させるには、次の2つの方法しかありません。

- ユーザーの意識とは関係なく、脆弱性やOSの設定などを利用して自動的に不正プログラムを実行する。

- ソーシャルエンジニアリングなどを駆使してユーザーをだまし、ユーザー自ら不正プログラムをクリック(実行)するよう仕向ける。

Windows 7の自動再生機能の利用禁止は、まさに上記の「1.」への対策です。ウイルスをばら撒いている悪意ある者たちは、恐らく次に、上記の「2.」を狙ってくるでしょう。

不正プログラムをアイコン偽装などでだましのテクニックを施し、USBメモリにそっと忍ばせ、ユーザーがクリック(実行)するのを待つのです。

やはり、人の心理としては、USBメモリにどのようなファイルが保存されているのか、またその内容についても知りたいと思ってしまいます。不正プログラムと分かっていれば、それを実行するユーザーも少ないでしょう。しかし、フォルダがあれば、その中にどのようなファイルが保存されているのか、少しの好奇心で見てみたくなるものです。このとき、フォルダにアイコン偽装されていた不正プログラムをうっかりクリックしてしまうこともあるのではないでしょうか。

このようなトリックに引っ掛かっても無傷でいられるよう、OS側でセキュリティ対策をしておくことが重要です。そこで今回は、Windows 7ならではのちょっとしたTipsをご紹介したいと思います。

Copyright © ITmedia, Inc. All Rights Reserved.