MDMを用いたAndroidの管理:Androidセキュリティの今、これから(4)(1/3 ページ)

爆発的な勢いで普及し始めたAndroid端末は、大きなポテンシャルを秘める一方で、セキュリティという課題にも直面しています。この連載では一般ユーザー、ビジネスユーザーと、あらゆるAndroidユーザーを対象に、Androidのセキュリティについて解説していきます。(編集部)

確立され始めた「Mobile Device Management」の概念

Android OS搭載端末(以下、Android)を企業で導入し、ビジネス用途に活用する際には、セキュリティ管理の根幹となるインベントリ情報を中心とした「資産管理」が課題となってきます。そこで、昨今、Androidを含めたモバイルデバイスの管理手法として「Mobile Device Management(以下、MDM)」という概念が確立されつつあります。今回は、情報システム管理者を対象に、MDMによるAndroidの管理についてまとめます。

またAndroidアプリ開発者にとっても、企業向けのシステム開発では、Androidをどう管理するかという課題は避けて通ることができません。MDMの現状を理解し、それを踏まえた企画、提案をする上で役立つものとなれば幸いです。

本記事では、まずMDMの概要に触れ、MDMを理解するために、Android OSが標準サポートしているMicrosoft Exchange Serverで実現できる、MDMにつながる基礎的な機能と、MDMで必要とされる基本的な機能を紹介します。記事執筆時点では、まだMDMのデファクトスタンダードが確立されているとはいえない状況のため、便宜上、現在多くのMDMが標準サポートしている機能を「基本的な機能」として位置付けます。また、Android特有の課題や、MDMを検討する際のポイントについても紹介します。

モバイルデバイスを一元管理するMDM

AndroidやiPhone、あるいはWindows Phoneなどのスマートフォンに代表されるように、多種多様なモバイルデバイスがビジネスで利用されるようになりました。1人でPCとスマートフォン(携帯電話)、タブレットなどの複数の機器を利用する姿もよく目にします。中には、業務用に3台以上の機器を企業から貸与されるケースもあります。

PCやサーバについては、既存の資産管理ツールを用いて管理している企業が多いでしょう。しかし、スマートフォンやタブレットとなると、明確な管理方法が確立していません。こうした端末は、PC並みとまではいかなくとも携帯電話より高機能である一方で、仕様面やセキュリティ面で十分に管理されていない部分があります。ちょうど、黎明期と普及期のはざまにあるといえるでしょう。

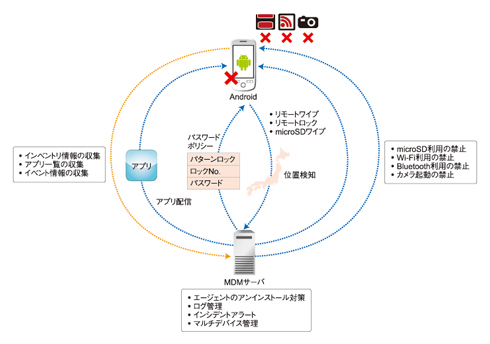

MDMとは、モバイルデバイスを企業それぞれのポリシーに基づいて管理するという概念です。モバイルデバイスに関するインベントリ情報の収集など、モバイルデバイス情報の一元管理のほか、第3回で触れたようにリモートワイプやリモートロック、位置検知(位置情報の検出)などの機能によって、紛失/盗難といったセキュリティリスクに備えることができます。ただ、その概念も最近になって普及してきた状況であり、デファクトスタンダードが確立されているわけではありません。

しかし現実には、企業全体で導入を判断するよりも早く、部門や個人(個人所有)の判断で、スマートフォンやタブレットをビジネスで利用しているケースが広がっています。企業としては、何らかの方法でこれらを管理する必要があります。

セキュリティ面、運用面、管理面などを考慮した場合、本来ならばPCやサーバなどの管理に利用してきた既存の資産管理ツールを使いたいところです。しかし現状では、スマートフォンやタブレットまで網羅できている製品はまだ存在していません。

MDMの概念を持った初期の製品としては、Appleの「Apple Mobile Device Management」、Microsoftの「Exchange Server」、それにウイルス対策ソフトメーカーの製品などが挙げられます。

また、キャリアの中には、ASPサービスやクラウドサービスとして「MDMサービス」の展開を試みている企業があります。このほかにも、Androidに特化したリモートコントロールやリモートデータ・バックアップ/リストアなど、ユニークで高機能なサービスを付加している企業もあります。

いずれにしても、現状では未成熟な分野であることに変わりはありません。その点を踏まえ、今後の機能拡張に期待しつつ、情報システム管理者の立場からMDMを選定するポイントを記したいと思います。ただし、くれぐれもMDMに対して過剰な期待を寄せるべきではないことにご注意ください。

Copyright © ITmedia, Inc. All Rights Reserved.