リスクアセスメントとセキュリティポリシー策定:Androidセキュリティの今、これから(最終回)(2/3 ページ)

爆発的な勢いで普及し始めたAndroid端末は、大きなポテンシャルを秘める一方で、セキュリティという課題にも直面しています。この連載では一般ユーザー、ビジネスユーザーと、あらゆるAndroidユーザーを対象に、Androidのセキュリティについて解説していきます。(編集部)

「貸与」と「BYOD」に分けてリスク評価

リスク評価では、リスク特定・リスク解析で洗い出されたリスクを、客観的な評価値として数値化し、リスク対応策を実施する優先順位を決定します。

ここでは、企業内で利用されるAndroidを、大きく2種類に分けて考えます。1つは会社から貸与されるケースで、もう1つは個人所有のAndroidを企業内に持ち込み、業務で利用するケースです。なお、個人所有の端末を業務に利用することを「Bring Your Own Device」(以下、BYOD)と呼びます。

前述のとおり、すでに多くの企業では、セキュリティポリシーを策定し、運用していることでしょう。ここにBYODを許可するセキュリティポリシーを追加するとセキュリティリスクが高まることを、情報システム管理者はあらかじめ認識しておくべきです。

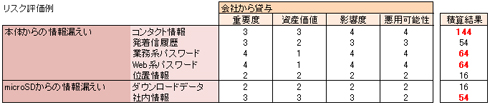

ここでは例として、貸与とBYODの各ケースごとにリスクを記載し、リスク評価サンプルも合わせて掲載します。

■サンプル仮想企業での運用例

この記事で取り上げるサンプルの仮想企業は、以下の運用でAndroid適用を計画しています。

- Android専用業務アプリを開発します。ただし、クラウドを利用するため、機密情報など(注4)はAndroidに一切格納しない仕様です。

- 業務系WebシステムもAndroidから利用します。

- 仮想企業内の重要資料は閲覧できますが、ダウンロードは行わない仕様です。ただし、一時的にテンポラリとしてmicroSDに保管される可能性はあります。

- 仮想企業内の機密資料はAndroidからは閲覧不可とします。

- USBなどの方法でAndroidに社内資料を取り込むことは禁止していますが、社員が内緒で行う可能性も考慮します。

一般的なリスク評価では、積算結果は、リスク値の高い結果に対して、影響度合いや緊急性のほかに、対応コストとその効果、メリット(費用対効果)などに基づいて判断しますが、このサンプルではやや簡易的に行っています。

なお、一般社員と役員とで業務システムの動作が異なる場合や扱う情報に違いがある場合は、利用者カテゴリを設け、分離して評価することを推奨します。

注4:この仮想企業では、社内文書の機密ランクを4段階に分類していると想定しています。

(1)公開情報:社外へ公開している情報、または公開予定である情報。

(2)一般情報:漏えいは好ましくはないが、漏えいしても経営・業務に影響のない情報

(3)重要情報:漏えいは好ましくはなく、漏えいしても経営には影響ないが、業務に支障がある情報

(4)機密情報:漏えいした場合、経営・コンプライアンスに影響がある情報

■仮想企業のリスク評価方法

GMITS(注5)で定義しているリスク評価アプローチは4種類(注6)ありますが、今回の仮想企業では、リスク評価方法として「ベースラインアプローチ」を採用しました。

また、リスク評価方法の判断基準(各サンプルの表中にあるカテゴリ)は、以下の通りとしました。

- 重要度:企業の事業活動に際して、重要さを判断しています。

- 資産価値:企業としての資産価値基準となります。

- 影響度:企業側から見た影響度基準としています。

- 悪用可能性:結果的に実害を被る基準としています。

| 評価値 | 重み |

|---|---|

| 5 | 最重要 |

| 4 | 重要 |

| 3 | 中程度 |

| 2 | 低い |

| 1 | 最も低い |

| 表1 評価値の重み付け | |

項目ごとに、5段階の評価値を、右の表の通りに割り振りました。

判断基準の例を挙げてみましょう。例えば「パスワードが漏えいした」際は、保護すべき情報資産が直接漏えいはしていないため、低く評価しています。放置すれば影響度が高くなりますが、即座に使用停止すれば、あるいはパスワード変更までの期間が短いのであれば大きな問題とはならないという判断です。

このリスク評価段階では、RFP(提案依頼書)および要件定義書など、企業や業務の視点に基づいて評価を行うことが重要です。対処技術や方法から考慮してはなりません。導入する技術や製品によりリスク評価結果が異なることになり、客観的に判断できないからです。

一般的には、導入製品などを決定するプロセスは、リスク対応で技術および製品の評価を行い、リスク評価結果と費用対効果を勘案した後に、最終的に判断します。

では、以下、仮想企業を想定したリスク評価を進めていきましょう。

注5:GMITS(Guidelines for the Management for IT Security)はISO/TR 13335で知られ、ISO/IEC 27003の番号が付与されています。

注6:4種類とはベースラインアプローチ、非形式的アプローチ、詳細リスク分析、組み合わせアプローチです。

(1)紛失・盗難のリスク評価

microSDおよび本体データからの情報漏えいの可能性があります。Androidに格納されているデータ種類を列挙し、漏えいリスク評価を個別に行います。

ここでいう「コンタクト情報」とは、一般的な電話帳を指します。

仮想企業では、BYODによる業務での電話利用は許可していません。電話利用が可能なのは貸与するAndroidからのみとし、さらにコンタクト情報には氏名と電話番号のみを保管し、付属情報は一切設定しないポリシーとしています。そのため、評価値はやや低く抑えています。

さらに、電話をかける際には、専用アプリから発信する特別仕様アプリを導入予定であるため、履歴には着信履歴しか存在しません。着信履歴もあるのですが、顧客からの直接着信は1〜2件/月程度の頻度であることも、評価値を低くしている理由となります(注7)。

仮想企業が行っているこのような工夫によって、Android側に保存される情報を減らすこともできますが、一般的には、このケースよりも多くの情報がAndroidに保存されるケースが多いと考えられます。組織の現状に合わせて、評価値を検討するようにしてください。

業務系パスワードとは、イントラネットに存在する社内向けシステムのパスワード、Web系パスワードとは、インターネット上のクラウドサービスなどのパスワードを想定しています。パスワード漏えいの影響度は高いのですが、悪用される前に変更できれば被害を最小限に抑えることができます。そのため、パスワード単体の資産価値を低く設定しています。

位置情報は、この仮想企業にとっては営業活動情報のみを意味します。また、端末を常に自宅へ持ち帰ることも許可していないため、仮に漏えいしても仮想企業にとっては支障がないと判断しています(注8)。

注7:このように頻度が低い、利用者が少ないなどのケースでは、むやみに製品や技術に頼ってしまうと、セキュリティポリシーに漏れがなくとも、運用上漏れが発生することもあるので注意してください。

注8:競合他社に情報が漏れた場合のリスクについては、多少ダメージはありますが、商談期間と顧客との信頼関係より、リスクとは感じていないものと判断しています。

(2)不正な情報持ち出し、内部犯罪のリスク評価

「不正な情報持ち出し、内部犯罪」とは、文字通り社員が不正に情報を持ち出し、本来の目的とは異なる用途に利用する、内部犯罪を指します。

前述の通り、今回サンプルとしている仮想企業では、会社から貸与したAndroid本体には機密情報が含まれない仕様としています。そのため、このリスクが該当するのは個人所有(BYOD)の場合のみとなります。しかし、内部犯罪を前提としたリスクであるため、どのような経緯かを別にして、Androidに社内情報を保管するケースも想定します。

この評価では、microSDと共有フォルダアクセスを分けて考えています。入手経路としては、グローバルネットワーク(インターネット)とローカルネットワークの2通りがあります。特に、ローカルネットワーク経路では、社内の共有サーバや共有フォルダから社内情報を不正に複製し、保管することを想定しています。

なお、本体とmicroSDとを区別しているのは、MDMなどを導入した際に挙動が異なるケースや、MDM動作前にmicroSDを抜き取られる可能性も想定しているためです。

Copyright © ITmedia, Inc. All Rights Reserved.