攻撃はまるでレーザービーム:セキュリティ・ダークナイト(8)(1/3 ページ)

2011年に話題となった標的型攻撃は「人」という弱点ををねらい打ちにしました。では、この手の攻撃は、人に教育さえしておけば防げるものなのでしょうか?(編集部)

「セキュリティ元年」から変化したもの、しないもの

筆者の記憶によると、「セキュリティ元年」という言葉が登場したのは2000年ごろのことだ。

この当時、ADSLのサービスが開始され、「ITバブル」をキーワードに株価は上昇。中小企業においても「eコマース」という言葉がもてはやされ、通販サイトなども乱立した。インターネット華やかなりしころである。

しかし、ITへの投資は増えたものの、それに対する「システムとしてのセキュリティ」はコストと見なされ後回しにされてきた。そして、2000年にはLoveLetterウイルスが蔓延、2001年にはCodeRedによる感染活動によりトラフィックが激増した。この日は「インターネットがまひした日」とされている。

【関連記事】

セキュリティ対策の「ある視点」(12)

プレイバックPart.I:ウイルスのかたち、脅威のかたち(@IT Security&Trust)

http://www.atmarkit.co.jp/fsecurity/rensai/view12/view03.html

あれから10年以上の歳月が経った。

いまや、ファイアウォールは当たり前のように内部ネットワークと外部ネットワークの境界に導入され、アンチウイルス製品はテレビコマーシャルにも登場するほど認知度が高まり、コンピュータに1台1台インストールされるようになった。

それでもまだ、セキュリティ意識の高い方や専門家の方にいわせれば、お世辞にも満足のいく状態とはいえないとは思う。けれど、少しずつ、少しずつではあるが、確実に前進してきたのも事実だ。

しかし、攻撃と防御に関する技術や仕組みが進歩する一方で、大きな変化がなく、

ある意味で制御不能、

ある意味で最弱、

ある意味で最大のセキュリティホール

……そんな存在に心当たりはないだろうか?

それは「あなた」であり、「家族」であり、「恋人」「友人」「同僚」「知人」である。つまり「人」だ。

仕組みや技術の進化によって、攻撃できるポイントを極力減らすことにより、システムではある程度の防御力を担保できるようになった。一方で「人」は、そのシステムに頼っており、防御力を担保しきれておらず、攻めやすく、その数だけ攻撃のポイントとなり得る。この「人」に、昨今、攻撃側が着目してきていると筆者は考えている。

そこで今回は、セキュリティにおける「人」の位置付けを考えてみたい。

「人」が突破口となったRSAへの攻撃

まずは「人」が突破口となった攻撃の事例を見てみよう。

2011年3月、米EMCのセキュリティ部門であるRSAセキュリティが外部からの侵入を受け、SecurIDに関する情報が漏えいした可能性があるというニュースが報じられたことは記憶に新しい。

【関連記事】

RSAのシステムに攻撃 SecurIDに関する情報盗まれる(ITmedia News)

http://www.itmedia.co.jp/news/articles/1103/22/news089.html

企業をだました1通のメールとは――防衛機密を狙った攻撃の発端が判明(ITmedia News)

http://www.itmedia.co.jp/news/articles/1108/29/news014.html

RSA自身による事件の分析結果は、同社のブログで公開されている。攻撃手口の分析結果が掲載されている珍しい例といえるだろう。そのブログの内容から、手口の詳細を見てみよう。

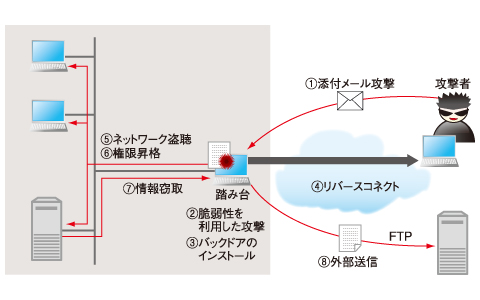

ことの始まりはメールからである。

2日間に渡り、「2011 Recruitment Plan」(2011年の採用計画)という件名で、同名のExcelファイル「2011 Recruitment plan.xls」が添付されたメールが、2つのグループのRSAの一般社員たちに送信された。

Excelファイルには、Adobe Flash PlayerのActionScript Virtual Machine 2の脆弱性(CVE-2011-0609)を利用する攻撃コードが含まれていた。結果的に、この添付ファイルを開いた一般社員のコンピュータには、バックドアがインストールされてしまった。

仕掛けられたバックドアは、Poison Ivy(ポイズンアイビー)というリモート管理ツールの亜種で、外部への接続を自身から試みる(注1)ものだった。

攻撃者は侵入したコンピュータを踏み台とし、ネットワークの盗聴などを行い、さらに上位の権限を持つ社員のアカウント情報(ID、パスワードなど)を収集。そしてその情報を利用し、攻撃者は内部のサーバに侵入して情報を窃取した。これが、「SecurID」の情報であると考えられる。

窃取した情報はパスワード付きのRARファイルに圧縮され、FTPを使って攻撃者によって侵入済みのホスティングプロバイダのサーバに送信された。その後、攻撃者はそのホスティングプロバイダのサーバ上に残ったログなどの痕跡をきれいさっぱり削除していた。

――というのが、RSA社がブログで公表しているこの事件の一連の流れである。

さて、この事件の流れを整理すると図1のようになる。

この攻撃の突破口となったメールには、「2011年の採用計画」という内容のファイルが添付されていたという。

ただ、メールに時事的なネタを用いて添付ファイルを開かせたり、リンク先へ誘導するといった手口は、攻撃者やスパマーの常套手段である。この手のメールは、クリスマスや新年、各国の有名人のスキャンダルネタなど、何かしらイベントがあるたびに送信される。そして、その内容を基に、ニュース記事やブログなどでも注意喚起が散々なされることになる。いわば風物詩のようなものだ。

この記事を読んでいる皆さんは、こんな手口に引っかかったRSA社員はマヌケだと思うだろうか? しっかりと教育し、リテラシーを向上させていれば防ぐことができたのだろうか?

外部から制御可能な裏口をオープンしても、ファイアウォールなどで通信がブロックされていては意味がないため、攻撃者がアクティブに接続しにいくのではなく、被害コンピュータから攻撃者のコンピュータに接続をさせるように仕向けることで、ファイアウォールなどのフィルタリングを素通りさせるテクニックである。コネクトバックやリバースコネクトとも呼ばれる。

Copyright © ITmedia, Inc. All Rights Reserved.