仮想化がはらむ新たなリスク:クラウドセキュリティを「見える化」する(1)(2/2 ページ)

仮想化はクラウドへの移行を後押しする大きな理由になりますが、それに伴って生じるセキュリティやパフォーマンスへの影響を、慎重に考慮しなければなりません。この記事では、そのリスクを可視化し、うまく制御していく方法を紹介していきます。(編集部)

攻撃や脆弱性のリスク

仮想化のプロセスは、ハッカー攻撃の新たな糸口ともなります。仮想化のプロセスやネットワークに必要な新しいコンポーネントにより、脅威にさらされる可能性が高まります(ハイパーバイザ、管理VM、仮想スイッチ、仮想化サーバとコンソール、管理サーバとコンソール、および新しいシステム管理者など)。

すべての新しいソフトウェアコンポーネントには、それぞれ独自の脆弱性がついて回ります。インフラストラクチャとは対照的に、新しいユーザーインターフェイスには常に、クラウドで実行されるアプリケーションを第一の標的とするハッカーにアクセスされる危険性があります。

1999年から2009年までの間に報告された仮想化固有の脆弱性はわずか373件で、2010年は36件です。これらの脆弱性を利用した攻撃の例には、以下のものがあります。

- ハイパージャック

この攻撃は、仮想ホストを制御しているハイパーバイザを、変更されたハイパーバイザに置き換えます。このハイパーバイザは、そのホストで実行されているすべてのVMを制御することができます。この実例は報告されていませんが、ラボ環境では可能であることが実証されています。

- VMエスケープ

この攻撃は、いくつかの報告事例がありますが、ゲストVM(ユーザーのアプリケーションを実行するVM)でプログラムを実行し、ハイパーバイザ内にコードを挿入、実行させます。

- VMホッピング

この攻撃は、ゲストVM上でプログラムを実行し、別のゲストVMでコードを実行します。この攻撃は、仮想インフラまたはハイパーバイザの脆弱性を使用します。

- VM盗難

これは、仮想マシンイメージを盗んだ後に、別の場所でマウントし実行する技術です。この攻撃を利用すれば、保護されたデータセンターに侵入しなくても物理サーバを丸ごと盗めることになります。

クラウドのパフォーマンスリスクと機会

プライベートデータセンターには、クラウド環境では実現が難しい利点が1つあります。それは、確定的性能です。

企業が所有するサーバで管理されるアプリケーションは、各アプリケーションの適切なパフォーマンスと容量を確保するために細かく調整することができます。独立したサーバを、各アプリケーションまたはアプリケーション層ごとに使用でき、それぞれに必要な処理能力、メモリ、ストレージ、およびネットワークを備えることができます。データセンターが多数のアプリケーションを管理する場合でも、それに合わせた混在方法および使用方法が確立されています。

クラウドデータセンターは、大容量メモリを搭載した超高性能の仮想化ホストを採用し、高性能のストレージアレイに接続しています。理論的には、これらのホスト上で実行するVMは、置き換えられる前の個々のホストより高性能です。想定されるパフォーマンスの問題は、クラウドデータセンター内のリソースの共有に起因するものです。

複数のソースからのアプリケーションの任意の組み合わせが、任意の仮想ホスト上で任意の時に実行される可能性があります。あるアプリケーションがほとんど休眠中のアプリケーションとプロセッサおよびメモリリソースを共有している場合もあれば、次の瞬間、非常にアクティブなアプリケーションと競合することもあります。

考慮しなければならないのは、演算やメモリ機能の問題だけではありません。仮想スイッチが、仮想ホスト内で競合する場合もあります。

アプリケーションの容量ニーズを満たすのに主に使用されるクラウドの機能が、クラウドインフラの弾力性(elasticity)です。弾力性とは、アプリケーションに関連するVMの数を迅速に拡大縮小できる仮想実装の特長です。

増加した負荷を処理するために、VMインスタンス化と呼ばれるプロセスによってVMの新しいコピーを追加できます。VMは、データセンター内、またはエンドユーザーにより近い位置にある複数のデータセンター内でインスタンス化できます。実際には、VMはデータセンター内または異なるデータセンター間のホスト間で、VMマイグレーションとして知られているプロセスにより移動することができます。

これ自体は非常にいいことですが、ユーザーのことが考慮されていません。ユーザーは、遅延、不安定な応答、データ伝送の遅さに非常に悩まされます。ユーザーのQoE(Quality of Experience、体感品質)こそが重要となります。低品質なQoEは、顧客の不満の原因となります。

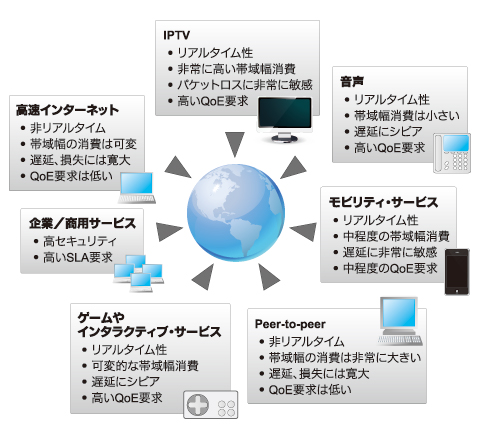

何がQoEを高めるかは、アプリケーションによって異なります。一般的なインターネットアプリケーションの要件を図4と表1に示しました。

| サービス | 期待されるQoE | パフォーマンス属性 |

|---|---|---|

| 高速インターネット | 低(ベストエフォート) | ・帯域幅の消費は可変 ・遅延、損失には寛大 |

| 企業/商用サービス | 高(重要なデータ) | ・帯域幅の消費は大きい ・遅延に非常に敏感 ・高セキュリティ |

| Peer-to-peer | 低(ベストエフォート) | ・帯域幅の消費は非常に大きい ・遅延、損失には寛大 |

| 音声 | 高(低遅延と低ジッター) | ・帯域幅は小さい。1通話あたり21Kbpsから320Kbps ・片方向遅延<150ミリ秒 ・片方向ジッター<30ミリ秒>) |

| IPTV | 高(低ジッター、パケット損失は極少に) | ・非常に高い帯域幅消費 ・パケットロスに非常に敏感 |

| モビリティ・サービス | 中(低パケット損失) | ・中程度の帯域幅消費 ・遅延に非常に敏感 |

| ゲームやインタラクティブサービス | 高(低パケット損失) | ・可変的な帯域幅消費 ・片方向遅延<150ミリ秒 ・片方向ジッター<30ミリ秒 |

例えば高速インターネット(HSI)ブラウジングの場合、ネットワーク帯域幅の消費は可変的で、ユーザーは比較的、遅延とジッターには寛容です。

一方VoIP(Voice over IP)アプリケーションの場合、帯域幅の消費は非常に小さいのですが、VoIPユーザーは遅延やジッターに大きな影響を受けてしまいます。低品質のVoIP通話が数回あっただけで、消費者は電話サービスを乗り換えてしまいます。VoIPのQoEを確保するために、多くの場合、専用のVoIPサーバが必要でした。VoIPサービスがクラウドに移行したのはごく最近のことで、その後でさえ、これらのアプリケーションには特別な配慮が必要です。

ここまでで述べたことから、どのような結論を導き出すことができるでしょうか。仮想化はクラウドへの移行を後押しする理由になりますが、それによるセキュリティとパフォーマンスの影響を考慮する必要があります。次回は、セキュリティとパフォーマンスを確保する方法について考えていきます。

Copyright © ITmedia, Inc. All Rights Reserved.