仮想化がはらむ新たなリスク:クラウドセキュリティを「見える化」する(1)(1/2 ページ)

仮想化はクラウドへの移行を後押しする大きな理由になりますが、それに伴って生じるセキュリティやパフォーマンスへの影響を、慎重に考慮しなければなりません。この記事では、そのリスクを可視化し、うまく制御していく方法を紹介していきます。(編集部)

クラウドの定義

「クラウド」は、実際はまだ進化の途上にあります。しかし、ほとんどの企業にとってクラウドコンピューティングは、「どこか別の場所」に置かれたサービス、データ、リソース、およびネットワークを意味します。つまり、以前は社内のデータセンターで稼働していたビジネスアプリケーションが、クラウドサービス事業者によって管理されている社外環境に移されるようになったのです。

このようなクラウドサービス事業者は、サーバ、ストレージ、ネットワーク、およびインフラストラクチャの選定、設定、導入、および保守を行います。

クラウドコンピューティングを魅力的なソリューションにするキーとなる技術は、現在普及している仮想化と高速(ブロードバンド)ネットワークです。

●仮想化

仮想化とは、複数の組織や関係者がコンピューティングリソースやその他の高性能ホストを共有する技術です。データセンターで使用されているマルチプロセッサシステムが、論理的に仮想コンピュータとして分割され、多数の個別システムであるかのように見えることから、このように名付けられています。各仮想マシン(VM)は、オペレーティングシステム(OS)とアプリケーションを搭載した完全に独立したコンピュータとして認識されます。

仮想化は、非常に強力なコンピュータや大規模ストレージアレイ、および高速ネットワークによってもたらされるスケールメリットを生かしています。さらに、社内のデータセンターでは、最悪の場合の負荷を想定してプロビジョニングを行わなければならないのに対して、クラウドサービスではエラスティック(伸縮自在)なコンピューティングを提供できるため、企業のコスト負担は自社で使用した分だけですみます。

非常に多くの導入事例で、時には10倍もの飛躍的なコスト削減を実現するクラウドコンピューティングの経済効果が実証されています。

●高速広域ネットワーク(WAN)

企業とデータセンター、データセンターとエンドユーザーをつなぐ高速ネットワークがなければ、遠隔施設による遅延を防ぐことはできません。今日、クラウドデータセンターでは、施設間を10Gbpsの速度、データセンター間をそれ以上の速度で接続し、顧客との接続にはブロードバンドが利用できるようになっています。

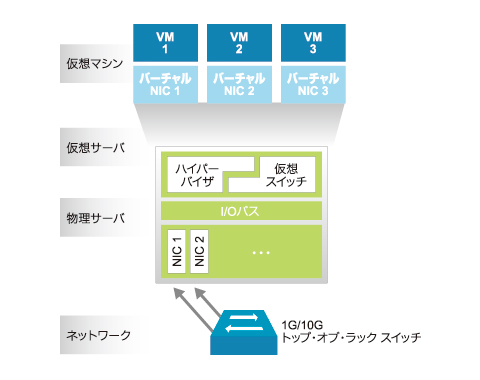

図1は、仮想化されたデータセンターのラック内に見られる、コンピュータとネットワークの構成要素の典型例を示しています。

下から順に、データセンターのローカルエリアネットワーク(LAN)がトップ・オブ・ラック(ToR)スイッチを介して、ラック内のすべての物理サーバに接続されています。

各物理サーバは、1つ以上のネットワークインターフェイスカード(NIC)でToRスイッチに接続されています。これらのNICは、物理サーバのI/Oバスに接続されています。物理サーバ内のソフトウェアの最下層は、すべての仮想マシンおよび各仮想マシンに関連付けられた仮想NICと接続する仮想スイッチを調整するハイパーバイザです。仮想サーバ、すなわち物理サーバ内のブレードは、それぞれ複数の仮想マシン(VM)を実行します。

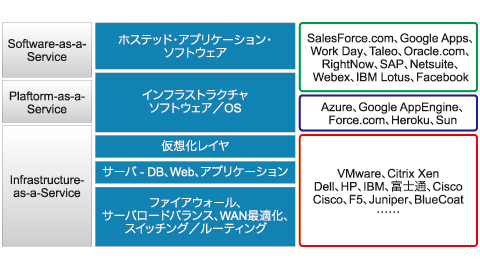

VMは、通常はWindowsベースまたはLinuxベースの幅広い種類のOSを実行し、ほとんどの演算タスクを実行できます。図2が示すように、クラウドサービス事業者によって提供されるサービスには、主に3つの分野があります。

- SaaS(Software as a Service)

SaaSは、すべてインターネットにアクセスして利用するサービスです。これらのサービスは、分散したデータセンターを使用して実行されています。SaaSベースのサービスの例としては、Salesforce.com、Google Apps、SAP、Taleo、WebEx、Facebookなどが挙げられます。

- PaaS(Platform as a Service)

PaaSは、サービス、Webサイト、分散環境で実行されるアプリケーションを開発するために使用される開発プラットフォームです。Windows AzureとGoogle AppEngineが、この分野で最もよく知られているプラットフォームです。

- IaaS(Infrastructure as a Service)

おそらくIaaSは、クラウドデータセンターの最も一般的な使用方法です。ハードウェアおよび仮想マシンを作成するための仮想化ソフトウェアで構成され、ネットワークとストレージをサポートします。

ネットワークインフラストラクチャ層には、ファイアウォール、サーバロードバランサー、WAN最適化ツール、スイッチ、ルータなどのコンポーネントが含まれています。計算層には、データベース用に使用されるサーバ、Webサーバ、およびアプリケーションが含まれています。最下層には、Microsoft、VMware、およびCitrixの仮想化ソフトウェアが含まれています。

民間企業や政府機関におけるクラウド採用率は、上昇傾向にあります。

企業のデータセンターからパブリッククラウドへのアプリケーションの移行がクラウドコンピューティングの第一波であるとするならば、すでに新しい波が起こっています。それは、プライベートクラウドへの移行です。

プライベートクラウドは1つの企業の専用施設ですが、プライベートクラウドサービス事業者によって管理されています。次のセクションで説明するように、パブリッククラウドの運営にはセキュリティリスクが存在します。

企業は、社内のデータセンターから、セキュリティがより高いプライベートクラウド環境への移行を検討する傾向にあります。

クラウドのセキュリティリスクと市場機会

企業がクラウド環境にアプリケーションを移行した場合、必然的に制御レベルが低下します。社内システムならば、アプリケーションへのアクセスは、ローカルで制御できます。例えばリモートアクセスを無効にして、アクセスコントロールリストを迅速に修正することもできます。

セキュリティについては、大企業を除いては往々にして後手に回っている状態です。アーキテクチャがずさんであったり、管理が行き届いてなかったりすると、クラウド環境に移行した際に、過度なオープンアクセスおよびセキュリティホールが生じる恐れがあります。

クラウドサービス事業者によって提供されるセキュリティは、社内のデータセンターよりも高水準なものもありますが、逆に低水準のものも存在します。物理的セキュリティは向上するかもしれませんが、確実に、より多くの人間に対してアクセスがオープンになります。

これまでは同じコンピュータまたは隔離されたLAN上の複数のコンピュータで動作していたローカルホストの多層アプリケーションが、これからはデータセンターに分散されることになります。そして、それらがやり取りするデータは、LANやWANリンク上で監視可能となります。

一般的に、企業のデータセンターは、ファイアウォールやその他のセキュリティデバイスを使用することで、外部のセキュリティ脅威から保護されています。

クラウドで実行されるアプリケーションには多くの「扉」があります。アプリケーションのコンポーネントは、データセンターにある何十台ものコンピュータで実行可能です。それらは、インターネットやクラウドデータセンターで実行されている他のアプリケーションから潜在的にアクセス可能なネットワークを通じて接続されています。

仮想LAN(VLAN)や仮想バージョンのファイアウォール、その他のセキュリティコンポーネントを多数使用することは可能ですが、「扉」のすべてが保護されていることを確認して慎重に実装する必要があります。

クラウドでの実行に関する本当のセキュリティリスクは、それを実現する技術そのものにあります。つまり、仮想化です。

クラウドコンピューティングの経済メリットは、コンピュータ、メインメモリ、ストレージ、およびネットワークリソースを共有できることにあります。この共有は、複数の企業が同じホスト上で隣り合ったVMを持つことを意味し、自分のデータが同じボリューム上に存在する可能性、それらのデータが同じネットワークを経由して送信される可能性があることを意味します。

公正を期すためにいうと、仮想化ソフトウェアベンダやクラウドサービス事業者は、それぞれの顧客のアプリケーションやデータを慎重に隔離させています。しかしデータセンターの規模が大きくなり、サービスを受ける顧客数が増加すると、クラウドサービス事業者のスタッフは、データを正しく分離するための処理に追われることになるでしょう。顧客が原因となってこの問題が悪化することも考えられます。ずさんな社内のアクセス制御がクラウドに実装されると、過度なオープンアクセスになる恐れもあります。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

図1 仮想化されたデータセンター内ラックの構成例

図1 仮想化されたデータセンター内ラックの構成例 図2 クラウドサービス事業者が提供する3種類のサービス

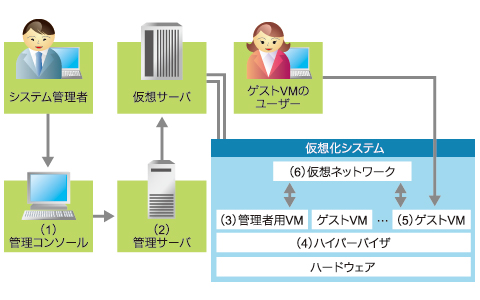

図2 クラウドサービス事業者が提供する3種類のサービス 図3 仮想システムを構成するコンポーネント

図3 仮想システムを構成するコンポーネント