詳報:libupnpに深刻な脆弱性、パッチ適用やUPnP無効化呼び掛け:数千万台ものネットワーク機器に影響の恐れ

ルータやプリンタ、NASなどのネットワーク機器に採用されているUniversal Plug and Play(UPnP)プロトコルを実装したライブラリに、複数の深刻な脆弱性が見つかった。

各国の主要メーカーがルータやプリンタ、NASなどのネットワーク機器に採用しているUniversal Plug and Play(UPnP)プロトコルを実装したライブラリに、複数の深刻な脆弱性が見つかった。膨大な数の製品に影響を及ぼす恐れがあり、US-CERTなどはメーカーや企業に対し、アップデートの適用や、UPnPを無効にするなどの対策を呼びかけている。

US-CERTは1月29日、Portable SDK for UPnP Devices(libupnp)の脆弱性情報を公開した。それによると、libupnpでSSDPリクエストを処理する際に問題があり、バッファオーバーフローの脆弱性が複数存在する。libupnpを使ったデバイスは、WANインタフェース経由でUPnPを受け入れることもあり、インターネットから脆弱性を悪用される恐れがあるという。

この脆弱性を突かれた場合、認証を受けない攻撃者によって、リモートからデバイス上で任意のコードを実行されたり、サービス妨害(DoS)状態を誘発されたりする恐れがある。

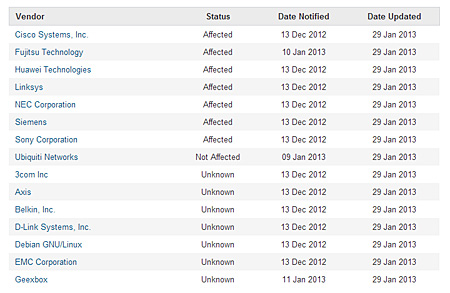

US-CERTは、セキュリティ企業Rapid7の調査でlibupnpを使っていることが分かったメーカー200社以上に連絡を取っている。29日の時点で、このうちCisco Systems、富士通、Huawei Technologies、Linksys、NEC、Siemens、ソニーなどの製品が影響を受けることが判明した。また、JPCERTコーディネーションセンター(JPCERT/CC)と情報処理推進機構(IPA)によれば、古河電気工業などにも該当製品があるという。

修正版ライブラリは提供されたものの……

これら脆弱性に対処した更新版の「libupnp 1.6.18」は、1月29日に公開された。しかしRapid7によれば、各メーカーの対応には時間がかかることも予想され、出荷が打ち切られたような製品にはアップデートが配布されない可能性もある。

libupnpの脆弱性は、Rapid7が同日発表したホワイトペーパーで指摘した問題の1つ。同社によれば、UPnPプロトコルにはほかにも複数のセキュリティ問題があり、世界で4000万〜5000万のネットワーク対応機器が危険にさらされているという。中でもlibupnpの脆弱性では、2300万以上のIPアドレスが、UDPパケットを使ってリモートでコードを実行される恐れがあるとした。

また、MiniUPnPソフトウェアの脆弱性は、2年以上も前に修正されているにもかかわらず、330以上の製品がいまだに旧バージョンを使い続けていることが分かったと報告している。

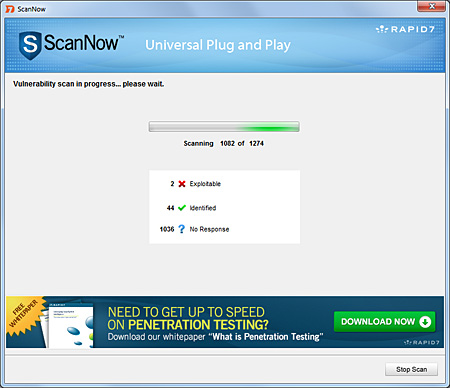

Rapid7は、ネットワーク上のUPnPエンドポイントでこれら脆弱性を検出できるフリーツール「ScanNow UPnP」をWindows向けに公開した。Mac OS XとLinuxではMetasploitの最新モジュールに同じ機能を持たせた。

こうしたツールを使って脆弱性がないかどうかをチェックし、もし見つかった場合はUPnPプロトコルを無効にするようRapid7は勧告。US-CERTも、ファイアウォールを使って信頼できないホストからUDP 1900番ポートへのアクセスを遮断するなどの対策を紹介している。

Copyright © ITmedia, Inc. All Rights Reserved.