IDSを超えマルウェアの可視化へ、シスコがソースファイアの技術を統合:「脅威のライフサイクル全体」に対応

シスコシステムズは、マルウェアの挙動を時系列に沿って可視化する機能「Anti Malware Protection」(AMP)を、メール/Webセキュリティアプライアンス製品に追加した。2013年に買収したソースファイアの技術を活用している。

シスコシステムズ(シスコ)は2014年3月5日、マルウェアがどこから侵入し、どのように拡散しているかを時系列に沿って可視化する機能「Anti Malware Protection」(AMP)を、メール/Webセキュリティアプライアンス製品に追加したことを発表した。2013年に買収した米ソースファイア(Sourcefire)の技術を統合した形だ。

ソースファイアと聞けば、オープンソースのIDS「Snort」を連想する人が多いだろう。しかし今回実装したのはIDSではなく、複数のマルウェア検出機能を組み合わせて、脅威の状況を可視化する「FireAMP」技術だ。エンドポイントに導入するエージェント「FireAMP Connector」と、アプライアンス製品の「FirePOWER」、それにクラウド基盤が連携することによって、エンドポイントとネットワークの両面から脅威の動きを把握する。

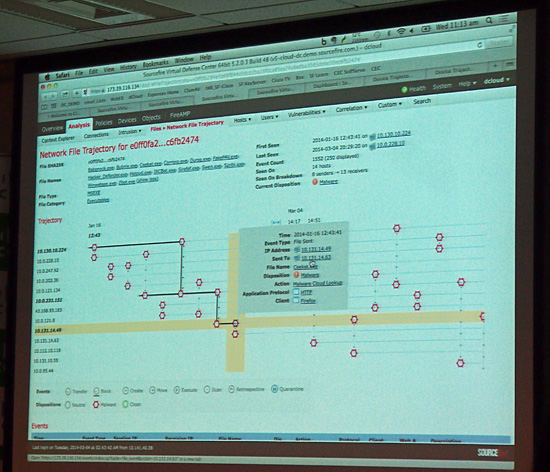

具体的には、検出したファイル個々のフィンガープリント(ハッシュ)を取り、同社が構築しているクラウド基盤に送信。この値をキーにして、ネットワークとエンドポイントの双方から得られた情報を解析することによって、「マルウェアがどこからどう移動し、どの端末でどんな挙動を示したか」という一連の流れを可視化する。

収集した情報は、専用ポータルサイトを通じてグラフィカルに表示される。縦軸に個々のエンドポイントあるいはファイルが、横軸には時間の推移に伴う「ファイル作成」「移動」「通信」などのアクションが示され、特定のマルウェアがネットワークの中をどのように行き来し、何をしていたかをトレースできる。

「例えば、『Chromeでインターネットに接続した後、Javaコンポーネントを実行し、ファイルを開いた』『PC内の実行ファイルが、Google Public DNSにアクセスして名前解決を行おうとした』といった具合に、端末で何が起こったかを把握できる。ファイアウォールやIPS単体では分からない情報を可視化する」(シスコ セキュリティエンジニアリング Sourcefire アジア太平洋地域統括 テクニカルディレクター ディーン・フライ氏)。これまで時間の掛かっていた、情報流出などの原因を究明するフォレンジック作業にも活用できるという。

シスコは、こうした機能をシグネチャベースの検出機能やサンドボックス、あるいはレピュテーションなど他の防御機能と組み合わせて提供することにより、インシデントの発生前の「防御」だけでなく、発生中、あるいは発生後も含めた攻撃のライフサイクル全体をカバーできるとした。将来的には、機械学習機能と組み合わせた対策の自動化も構想にあるという。

近年のサイバー攻撃に使われるマルウェアはコンポーネント化、カスケード化が進んでおり、単体での検出が困難になってきた。「IDS単体といったポイントではなく、脅威のライフサイクル全体にまたがってカバーする」(シスコ クラウドセキュリティ&スレット インテリジェンス プロダクトマネジメント担当 シニアディレクター ラジャ・パテル氏)ことにより、実害が及ぶ前に検知できる仕組みを提供するという。

シスコは同時に、米国で2014年2月25日に発表した「OpenAppID」もリリースした。これは、Snortで活用してきた識別エンジンをベースにしたアプリケーション検出・管理機能で、オープンソースとして誰でも利用できる。Snortコミュニティでは既に、1000種類以上のアプリケーションを検出可能なライブラリが公開されており、これを利用してネットワーク上のさまざまなアプリケーションを検出し、ブロックや制御、レポート作成などのコントロールを行えるようになるという。

Copyright © ITmedia, Inc. All Rights Reserved.