フォレンジックは「オワコン」なのか?:no drink, no hack! AVTOKYO 2013.5リポート

2014年2月16日、都内のclub atomで「AVTokyo 2013.5」が開催された。会場には例年と変わらず大勢の人が集結し、多彩なテーマで大いに盛り上がった。

2014年2月16日、東京都内のClub atomで「AVTOKYO 2013.5」が開催された。これまでの秋口の開催とは異なる変則的な日程ながらも、会場には例年と変わらず大勢の人が集結。会場の外には出せない公開禁止セッションも含め、多彩なテーマで大いに盛り上がった。

【関連記事】

AVTokyo 2012レポート:雑然紛然? ここが変だよ、日本のモバイルアプリとAPT!

http://www.atmarkit.co.jp/ait/articles/1212/06/news007.html

フォレンジックはオワコンなのか?

フォレンジック(ス)とは、もともとは犯罪捜査や法廷証拠といった意味を持った言葉だ。これが「コンピューターフォレンジック」となると、不正アクセスや情報漏えい、マルウェア感染といったセキュリティインシデントが発生した際に、ディスクやメモリを調査し、実際には何が起こり、原因は何だったかを突き止める作業のことを指す。

かつての、比較的スペックの限られた環境ではこうした調査を行うこともできた。しかし今、膨大な量のメモリダンプ解析を迫られるなど、あるフォレンジック解析の第一人者が漏らすところの「幸せではない」現状がある。パネルディスカッション「マルウェアフォレンジックスの終焉」ではこうした現実を取り上げ、フォレンジックは「オワコン」か否かの激論が交わされた。

登壇したのは、「アンチフォレンジック組」の園田道夫氏と伊原秀明氏、「現役フォレンジック組」の@cci_forensics氏と松本隆氏だ。

園田氏と伊原氏が「そもそも、従来のフォレンジック手法では量に対抗できないのでは」と突っ込むと、@cci_forensics氏は「揮発性データの問題から、実際にはメモリ解析できていないのが現状。自分のチームでは、侵害システムでの脅威の痕跡を定義する規格『IOC』(Indicator of Compromise)を使っている。これならば既知のものを定義して、次回以降の調査労力を軽減できる。あとは、自分の調べたいところだけをディスクから取り出したりもしている」と応戦した。

一方の松本氏は、「オワコンなのは、レガシーのフォレンジックのスタイル。今は、監査のためにただログを取るのではなく、より信頼性の高い監査証跡に絞って取っていけるような標準を策定し、現状を変えていこうという取り組みが始まっている」と明かした。

だが伊原氏は、「果たして、100台や1000台規模のメモリイメージから必要なものだけを絞ることができるのか。また、IOCマッチで自動化したとしても、ノイズや誤検知は残るのでは」と、納得いかない様子。

これに対して、@cci_forensics氏は「確かに、ファイルのハッシュ値やC-2 URLをインジケーターにするようなやり方では誤検知も残るし、さすがにオワコンだと思う。そうではなく、例えばメモリ上で展開した実行ファイルがインポートしている関数やコードインジェクションの痕跡など、マルウェアの性質に沿った定義をすれば、誤検知を減らせると思う」と述べた。

松本氏も、「あるしきい値を超えたらトリガーを実行するような仕組みを考えている」と説明した。

もう1つ、そもそもハードディスクからログが消えている場合に何ができるのかという問題が提起された。中には、メモリから痕跡を消して証拠隠滅を図るマルウェアもあり、園田氏は「(求められるものが)どんどんライブ解析に近くなっていって、体系的に解析するのは無理ではないか。組織やネットワーク全体で証拠保全するという道もあるが、困難を極めるだろう」と指摘する。

伊原氏も「ディスクからもメモリからも消えるなら、むしろデータを取らなくてもいいんじゃない?」とコメント。「レガシーの手法に引っ張られているから、破たんするのかもしれない」と分析した。

この意見には松本氏も同意し、「ディスク容量が少ない時代であれば、全てのログを取る方が真正性やコストパフォーマンスの点でメリットがあった」と述べる。園田氏も「フォレンジックは“証拠集め”という考えを捨てて、痕跡だと分かるデータのみ残すように切り替えられれば、データ量を絞れるかもしれない」と賛同した。

【関連記事】

コンピュータフォレンジック[前編] 内部不正による情報漏えいを許さない

http://www.atmarkit.co.jp/fsecurity/special/64forensic/forensic01.html

コンピュータフォレンジック[後編] フォレンジックで内部不正を発見せよ

http://www.atmarkit.co.jp/fsecurity/special/67forensic/forensic01.html

無修正アダルトサイトの脆弱性が「修正」されるまでのお話

脆弱性報告が趣味と述べるma.la氏の「XSS on porn websites」では、海外の無修正アダルトサイトのXSS脆弱性をIPAに報告し、「無修正」サイトが「修正」されるまでの顛末が明かされた。

「YouTubeにアップロードできない内容や著作権侵害に当たるような内容の場合、アダルトサイト側は自前でビデオプレーヤーを用意する」。こう話すma.la氏は、そうしたサイトの自前Flashプレーヤーが、最新版にアップデートされないまま残っていることが多いと説明する。

現に「JWPlayer」「Flowplayer」「mediaelements.js」「video.js」といったFlashビデオプレーヤーの古いバージョンには、XSS脆弱性が報告されている。例えば、FlashVarsからSWFファイルにパラメーターを渡すとき、URLのクエリ文字列でも渡すことができてしまい、XSSが実行できてしまうといった問題などだ。

「アダルトサイトのアクセス数は膨大だ。最近は、お気に入り機能や課金機能などを通じて、ユーザーの非常にセンシティブな情報を預かっていることもある。視聴履歴機能を残したままXSSを踏めば、少なくとも性癖がバレるリスクがある」(ma.la氏)

こうして無修正アダルトサイトの巡回を開始したma.la氏。あるサイトでは、最初に2013年11月にIPAを通じてXSS脆弱性を報告、サイト運営者から修正報告が帰ってきた後、新たに発見して追加報告、修正……と、何度かやり取りを繰り返すことになった。報告した脆弱性の修正作業は、2014年1月末に全て完了したという。

課金を行うアダルトサイトでは外部の決済システムを採用し、シングルサインオンを導入しているところが多い。「(動画購入後まで)深く踏み込んで調査してはいないので断言はできないが、このような仕組みを採用しているところであれば、XSS脆弱性があってもクレジットカード番号まで抜かれることは基本的にはないだろう」(ma.la氏)

とはいうものの、XSS脆弱性が存在しないに越したことはない。「ユーザーであれば、ブラウザーのシークレットモードやプライベートブラウズ機能をオンにして閲覧するのが有効。サイト運営者であれば、古いFlashベースのビデオプレーヤーを放置せず、脆弱性が多いと報告されるものを避けてほしい」(ma.la氏)

中国国内のホワイトハット活動とは

「China is a victim, too :-)(AVTokyo Special Edition)」と題したセッションでは、アンソニー・ライ氏が登壇した。ライ氏は、中国のセキュリティリサーチチーム「Knownsec」などでWebセキュリティについて研究する他、香港にセキュリティリサーチグループ「VXRL」を立ち上げ、ホワイトハットの養成や連携に取り組んでいる。

ライ氏は、中国にはKnownsecをはじめとするさまざまなホワイトハット組織があり、違法行為やプライバシー侵害などの不正行為を報告するためのプラットフォームを提供する「Anquan.org」(ソフトウェアやセキュリティベンダーの中立的組織)、セキュリティリサーチャーから報告された脆弱性情報を企業に報告、仲介する「WooYun」などの取り組みがあると紹介した。

またKnownsecでは、各国におけるPHPやWordPressを含むソフトウェアの導入状況や都市別の導入率などを検索できる「ZoomEye.org」を運営しており、「何らかの侵害が発生したとき、影響が及ぶホスト数やWebサイト、地域や業界などを素早く検知できる」(ライ氏)という。

「最近、中国はサイバー“攻撃者”と思われがちだが、それは間違ったイメージだ」。そう述べるライ氏は、セキュリティ企業のMandiantが発表した中国のサイバースパイ活動部隊「APT1」に関するレポートに言及。VXRLの研究者が、攻撃者の1人とされる“UglyGorilla”を調査したところ、ただの軍事オタクの可能性も出てきたと話す。

「ぜひ技術的で合理的な推論に基づき、中立的な分析をしてほしい」と、ライ氏は訴える。

【関連記事】

レポートの「オモテ」と「ウラ」を読み込む:再考・APT〜Mandiantレポートを基に〜

http://www.atmarkit.co.jp/ait/articles/1305/09/news004.html

次回は2014年11月15日に開催決定!

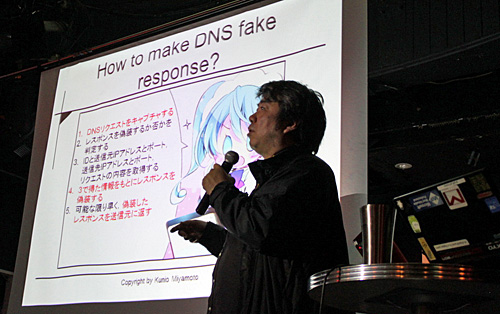

この他、ウイルスなどの挙動を安全に観察するための仮想環境の構築指南「虫かご作成講座」(アズジェントの片山昌樹氏)、ネイティブゲームの突っ込みどころ満載な脆弱性を紹介した「スマートフォンゲームの脆弱性、チートと対策」(Seunghyun Seo氏)、DNSリクエストをキャプチャして偽レスポンスを返す方法を提案した「DNSの嘘つき応答を使った防御」(wakatono氏)、日本から世界にアセンブラ短歌の素晴らしさを伝えるべく登場した歌人たちの「わびさびの世界〜アセンブラ短歌」(坂井弘亮氏、竹迫良範氏、愛甲健二氏、松田和樹氏、坂井丈泰氏)など、ディープなセッションが続いた。

クロージングでは、tessy氏が次回の開催日程を発表した。「AVTOKYO 2014」は、2014年11月15日開催の予定という。楽しめるだけでなく持ち帰るものも多い同イベントに、今から期待したい。

Copyright © ITmedia, Inc. All Rights Reserved.