Active Directoryオブジェクトの種類と効果的な活用方法:基礎から分かるActive Directory再入門(9)

Active Directoryで作成されるユーザーやグループを「Active Directoryオブジェクト」と呼ぶ。今回は、このオブジェクトを効率よく管理するために知っておきたいトピックを紹介する。

Active Directoryオブジェクトを確認しよう

Active Directoryを管理するに当たり、「ユーザーというものが必要らしいから、作成しておこう」とか「上司に言われたから、マニュアルに書いてある通りにユーザーを作成しよう」でもよいのだが、せっかく日常業務でActive Directoryに接するのであれば、その仕組みを知り、意味を理解して使いこなしたいものである。

そこで、今回はアクセス制御に利用するオブジェクトを中心に、Active Directoryのオブジェクトの種類と効果的な活用方法を紹介したい。

オブジェクトとプロパティの関係

Active Directory内に作成されるユーザーやグループは、「オブジェクト」と呼ばれる単位で管理される。オブジェクトは、言ってみればActive Directory内の「モノ」である。Active Directoryでは、「ユーザー」の他に以下のオブジェクトを作成できる。

| オブジェクトの種類 | 用途 |

|---|---|

| グループ | 複数のユーザーにアクセス許可をまとめて割り当てやすくする |

| コンピューター | ドメインに参加しているコンピューターを識別する |

| OU(組織単位) | ユーザーやコンピューターなどをまとめて管理しやすくする |

| グループポリシー | グループポリシーの設定を格納する |

| プリンター | Active Directoryの検索機能を利用して、プリンターを発見しやすくする |

| 共有フォルダー | Active Directoryの検索機能を利用して、共有フォルダーを発見しやすくする |

| サイト | 高速通信ができる範囲を識別する |

Active Directoryのオブジェクトは、上記に挙げた種類が全てではない。この他にも、さまざまなオブジェクトが存在する。こうして見ると、Active Directoryは単純に「ユーザー名」と「パスワード」だけを保存する場所(仕組み)ではないことが分かるだろう。

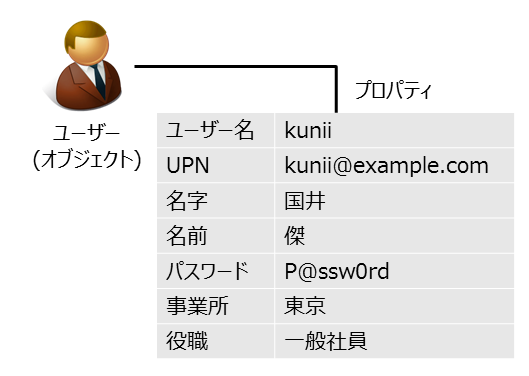

オブジェクトは、付随する情報を「プロパティ」と呼ばれる領域に保存している。例えば、ユーザーオブジェクトの作成時には、ユーザー名やパスワードなどの情報を登録するが、このユーザー名やパスワードに相当する情報を登録する領域がプロパティになる(図1)。このように、Active Directoryに保存される情報は、オブジェクトとプロパティの関係で登録されている。

それでは、オブジェクトの基本を確認できたら、続いて代表的なオブジェクトの種類を見ていこう。

ユーザーオブジェクト

ユーザーオブジェクトは、ご存じのようにユーザー名とパスワードを確認し、認証を行うためのオブジェクトだ。ドメインに参加しているコンピューターがログオン(サインイン)を行えるように、必ず事前に作成しておかなければならない。

また、ユーザーオブジェクトはプロパティ項目が豊富で、前回ログオンした日時や過去にログオンした回数など、ユーザー管理に役立つ情報が数多く蓄積されている。ユーザーのプロパティを参照する方法については、本連載の第7回と第8回でも紹介したので、そちらを参考にしてほしい。

グループオブジェクト

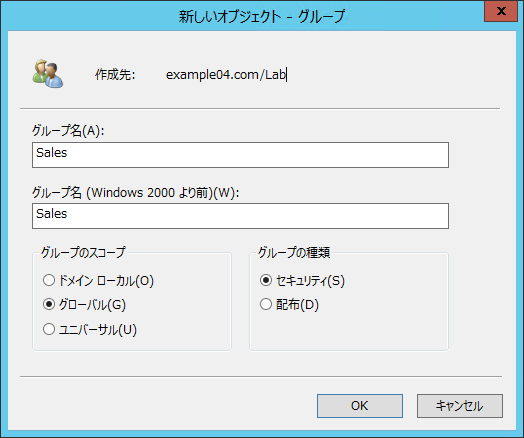

グループオブジェクトは、ファイルやフォルダーなどにアクセス許可を割り当てる際、複数のユーザーに対してまとめて設定できるメリットを持つ。グループの主なプロパティ項目に「種類」と「スコープ」がある(画面1)。この二つのプロパティは単なる情報としてグループオブジェクトに登録できるだけでなく、どのような種類/スコープを設定するかによってグループオブジェクトそのものの特徴が変化する。

ここでは簡単にグループの種類とスコープについて確認しておこう。

【グループの種類】

種類はグループを利用する目的を表すもので、「セキュリティ」と「配布」の二種類で作成できる。「セキュリティグループ」はアクセス許可を割り当てる目的で利用するオブジェクト、「配布グループ」はメーリングリストのようにメールを一斉配信する目的で利用するオブジェクトになる。

配布グループはExchange Serverのような配布グループをメーリングリストと認識して動作するメールサーバーで利用されるため、少し特殊なグループとなる。そのため、アクセス許可を割り当てるという本来の目的でグループを利用するのであれば、グループの種類は「セキュリティ」を選択する。

【グループのスコープ】

一方、スコープはグループを利用する範囲を示すもので、「グローバル」「ユニバーサル」「ドメインローカル」の三つの範囲がある。それぞれのグループは、グループのメンバーとして追加可能なグループや利用可能な範囲が決まっていることから、一般的には次のように使い分けられている。

| グループ | 利用範囲 |

|---|---|

| グローバルグループ | 部署や役職など、組織で定められた単位。ドメイン内のユーザーをグループ化したいときに利用する |

| ユニバーサルグループ | 部署や役職など、組織で定められた単位。フォレスト内のユーザーをグループ化したいときに利用する |

| ドメインローカルグループ | グローバルグループやユニバーサルグループをまとめるために用意されたグループ。最終的なアクセス許可を割り当てるときに利用する |

以上のようなスコープの特徴から、いくつかのグループの使い方がシナリオとして考えられる。ここでは「AGDLP」と呼ばれる使い方を紹介しよう。

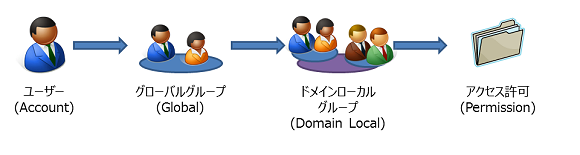

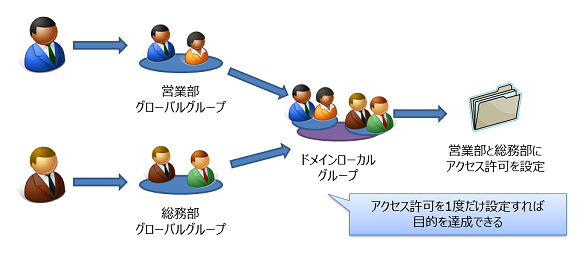

AGDLPとは「アカウント(A:ユーザー)」を「グローバルグループ(G)」に追加し、グローバルグループを「ドメインローカルグループ(DL)」に追加して、ドメインローカルグループに「アクセス許可(P)」を割り当てる、というグループの使い方になる(図2)。

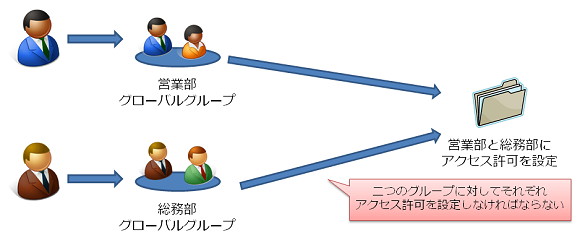

図2を見ると、なぜ二種類グループ(グローバルグループとドメインローカルグループ)を使う必要があるのか、という疑問を持つだろう。繰り返すが、グループを利用する目的は二つある。一つは、部署や役職などに基づいてユーザーをまとめる目的。もう一つは、アクセス許可をまとめて割り当てる目的だ。

この二つの目的が一つのグループで実現できればよいのだが、実際にはそうはいかない場合も多い(図3)。そのような場合に、グローバルグループとドメインローカルグループのように二種類のグループを作成して使い分けるようにすれば、効率よくアクセス許可を割り当てられる(図4)。

なお、グループについては「グループ・アカウントの種類を知る」(@IT)でも解説しているので、詳しく知りたい方はこちらの記事も参考にしてほしい。

[column]セキュリティプリンシパルとSID

ユーザーやグループなど、アクセス許可を割り当てることが可能なActive Directoryオブジェクトを「セキュリティプリンシパル」と呼ぶ。

セキュリティプリンシパルとなるActive Directoryオブジェクトには、「SID」と呼ばれるID番号が内部的に割り当てられる。

管理者はアクセス許可の割り当てにユーザーやグループを設定するが、Active Directoryの内部ではユーザーやグループに対して割り当てられたSIDに対してアクセス許可が設定されている。

コンピューターオブジェクト

コンピューターオブジェクトは、コンピューターの名前とパスワードを基に認証を行うために利用するオブジェクトだ。ユーザーオブジェクトとは異なり、管理者が作成するのではなく、「ドメイン参加」と呼ばれる作業を行うことで自動的に作成される。

本連載第3回「ドメインコントローラーの役割とは」でも紹介したように、パスワードは自動的に設定されるため管理者が設定することはなく、またプロパティに登録する項目もほとんどないため、「Active Directoryユーザーとコンピューター」管理ツールからコンピューターオブジェクトを直接操作する機会はほとんどない。

[column]ドメイン参加とコンピューターパスワード

Active Directoryで管理したいコンピューターは、必ず最初にドメイン参加の設定を行う必要がある。そして、一度ドメイン参加を行えば、ドメインコントローラーとコンピューターの間でパスワードが定期的に変更されながら、コンピューターがドメインに参加している状態がキープされる。

では、コンピューターのパスワードが何らかの理由でドメインコントローラーとコンピューターで異なるものになってしまったら、どうしたらよいのだろうか。

コンピューターとドメインコントローラーの間でコンピューターパスワードによる認証が完了すると、「セキュアチャネル」(セキュリティで保護されたチャネル)と呼ばれるものが作成される。しかし、パスワードが異なるものになってしまった場合は、セキュアチャネルの確立が失敗したというエラーメッセージが表示される(パスワードが異なるものになる理由はさまざまだが、別の機会に紹介する)。

セキュアチャネルの確立に失敗したことを示すメッセージを見かけたら、クライアントコンピューターのWindows PowerShellから「Test-ComputerSecureChannel -Repair」を実行してみよう。このコマンドレットを実行することで、コンピューターパスワードをドメインコントローラーと合わせて、セキュアチャネルが再び確立できるようになる。

OU(組織単位)

「組織単位」とも呼ばれるOU(Organizational Unit)は、「Active Directoryユーザーとコンピューター」管理ツールの中でオブジェクトをまとめる役割として利用する。

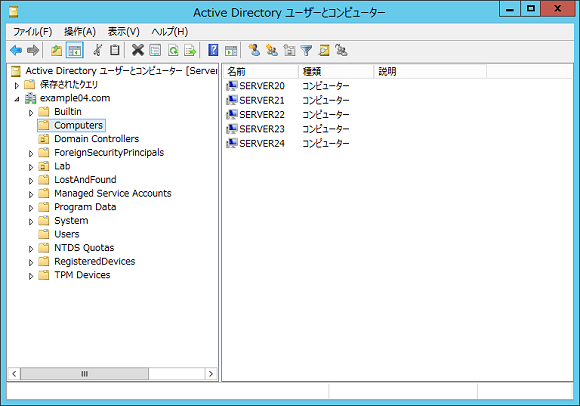

以下の画面2の「Active Directoryユーザーとコンピューター」管理ツールを見てほしい。左ペインにフォルダー(っぽいもの)が確認できる。このフォルダーと同じ形のもの(画面2の「Computers」や「Builtin」など)を「コンテナー」、フォルダーの中に印が付いているもの(画面2の「Domain Controllers」や「Lab」)を「OU」と呼ぶ。

コンテナーはデフォルトで作成されたものだけが利用でき、管理者が作成できるのはOUだけになる。

コンテナーとOUの違いは、コンテナーはフォルダーと同じように、単純なActive Directoryオブジェクトの入れものとしての使い方にとどまるが、OUには管理権限や「グループポリシーオブジェクト」(GPO)を割り当てることができる。そのため、OUを作るときには、誰に対してどのような管理権限を割り当てたいか、グループポリシーを誰に対して割り当てたいかなどを考慮して作成しなければならない。

また、OUに入るコンピューターオブジェクトにも注意したい。GPOはコンピューターに対して割り当てるものなので、コンピューターオブジェクトがどのOUに含まれているかは重要である。

しかし、デフォルトではコンピューターオブジェクトは「Computers」コンテナー(OUではない!)にまとめて作成されるので、特定のコンピューターに対してGPOを割り当てたい場合、必ずコンピューターオブジェクトを「Computers」コンテナーから別のOUに移動させなければならないことに注意しよう。

OUの作成方法については「管理者のためのActive Directory入門 第8回 Active Directory導入後の作業」(@IT)で詳しく解説されているので、参考にしてほしい。

ここまで、Active Directoryオブジェクトの特徴と効果的な管理方法について見てきた。マニュアル化した日常業務の中では、オブジェクトの仕組みや考え方などを意識する機会は少ないかもしれない。しかし、現在の管理作業が効率的に行われているかどうかの確認や、今後の業務改善のきっかけとして今回の内容が役立てば幸いである。

マイクロソフトが期間限定公開中 Active Directoryのスキルをブラッシュアップしよう!

クラウドの登場により、Active Directoryに求められる役割も変化しつつあります。

クラウドに対応させるためのActive Directoryの設計ポイントとはどにあるのか? iOSやAndroidは、Active Directoryにどう絡むのか? Azure Active Directoryとは何者か? 生産性を高めるためのセキュリティを実現するには、どのようなインフラが必要か?

今こそ、Active Directoryの役割を再学習し、古い知識をリセットしましょう!

- 第1回 Active Directoryの位置づけ

- 第2回 Active Directory ドメイン サービスの新しい役割

- 第3回 Active Directory フェデレーション サービスの役割 解説編

- 第4回 Active Directory フェデレーション サービスの役割 構築編

- 第5回 認証のためのプロキシ Web Application Proxy

- 第6回 Microsoft Azure Active Directoryとは

筆者紹介

国井 傑(くにい すぐる)

株式会社ソフィアネットワーク取締役。1997年よりマイクロソフト認定トレーナーとして、Active DirectoryやActive Directoryフェデレーションサービス(ADFS)など、ID管理を中心としたトレーニングを提供している。2007年よりMicrosoft MVP for Directory Servicesを連続して受賞。なお、テストで作成するユーザーアカウントには必ずサッカー選手の名前が登場するほどのサッカー好き。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Active Directoryのアカウントロック解除/パスワードリセットをセルフサービス化、ゾーホージャパン

Active Directoryのアカウントロック解除/パスワードリセットをセルフサービス化、ゾーホージャパン

ドメインユーザー自身で、Active Directoryのアカウントロック解除パスワードリセットを行える環境を整え、情報システム部門やITヘルプデスクの対応工数を大幅に削減する。 ゾーホー、「ManageEngine ADManager Plus」を提供開始

ゾーホー、「ManageEngine ADManager Plus」を提供開始

人事異動や組織改編などがあるたびに求められるActive Directory管理作業。機能が限定された支援ツールが多い中、複数の支援機能を搭載した低価格なActive Directory管理ツールが登場した。 Active Directoryドメインをアップグレードする

Active Directoryドメインをアップグレードする

Active Directoryドメインの移行には、「ドメインをアップグレードする」と「ドメインを再編して、オブジェクトを移行する」の2パターンがある。今回は「ドメインをアップグレードする」場合の手順を解説する。 Windows Server 2012 R2で行こう!

Windows Server 2012 R2で行こう!

本稿では、Windows Server 2003から最新のWindows Server 2012 R2へ移行する理由やメリットについて取り上げる。- 改訂 管理者のためのActive Directory入門(Windows Server 2003対応改訂版)

Active Directory基礎連載を、Windows Server 2003対応に改訂。今回は、ディレクトリ・サービスの基礎を概説。