Active Directoryドメインって何ですか:基礎から分かるActive Directory再入門(2)

「Active Directory」を説明する場合には、必ず「ドメイン」という言葉が登場する。今回は、Active Directoryの概念である「ドメイン」に焦点を当て、ドメインにまつわる、“なぜ”“何”を紹介する。

Active Directoryとドメイン、何が違うの?

本連載の第1回目で、「ドメイン」はユーザー名とパスワードを使って「あなたは誰?」を確認し、ユーザー名とパスワードを確認できたユーザーがアクセスできる範囲であると説明した。それでは、“Active Directory”と“ドメイン”は何が違うのだろうか。

一般的に、Active Directoryとドメインは同じ意味で使われることが多い。厳密に言うと、ドメインは「1回のログオン操作でアクセスできる範囲」を指すのに対し、Active Directoryは「マイクロソフトが提供するユーザー管理に関わるさまざまな役割」を指す。

もともと、Active Directoryは「ドメインの機能」を指していたので、「Active Directory=ドメイン」という認識になった。ところが、Windows Server 2008からはActive Directoryが提供する機能が拡張され、次の5つの役割を持つようになった。

| Active Directoryが提供する役割の名前 | 説明 |

|---|---|

| Active Directory ドメインサービス | ドメインの機能を提供する |

| Active Directory 証明書サービス | 社内認証局としての機能を提供する |

| Active Directory フェデレーションサービス | 組織間のシングルサインオンの機能を提供する |

| Active Directory Rights Managementサービス | 特定のファイルに対する暗号化とアクセス制御機能を提供する |

| Active Directory ライトウェイトディレクトリサービス | ディレクトリデータベースの機能を提供する |

つまり、Active Directoryは「ドメインの機能を含む、さまざまな機能(サービス)の集合体」であるため、機能名というよりはブランド名という言い方が正確になる。

ところが、昔からの名残もあって、今でも「Active Directory=ドメイン」と表現されているのが実情ということになる。細かいことをあれこれと説明したが、少なくとも本連載では基本的にActive Directoryドメインサービスだけを取り上げるので、Active Directoryとドメインは同じであるという認識で問題はない。

ドメインはいくつ必要か?

前回、ドメインを構成することで、ワークグループのようにサーバーごとに異なるユーザー名とパスワードを入力する必要がなくなり、一度のログオン操作で社内のさまざまなサーバーにアクセスできることを紹介した。

一方、ドメインにはドメイン同士を結び付ける「信頼関係」と呼ばれる機能があり、これによりドメインを複数作成して運用することも可能である。

それでは、あなたが会社のドメインを作成する立場であったとしたら、いくつドメインを作成するだろうか。

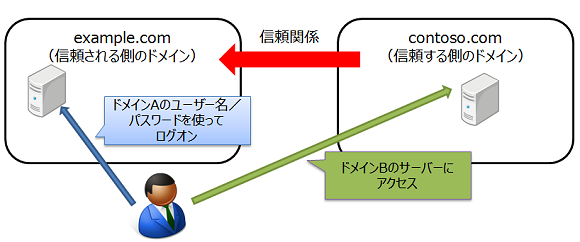

この疑問を解決するために、まずはActive Directoryにおける「信頼関係」という概念を押さえておこう。Active Directoryの信頼関係は、「ログオンしたユーザーがアクセスできる範囲を拡張する機能」になる。ドメインを2つ以上作成した場合は、この信頼関係によって、1つのドメインにログオンすれば、他のドメインにもログオン操作なしでアクセスできるようになる(図1)。

図1 「contoso.com」ドメインが「example.com」ドメインを信頼する場合、「example.com」ドメインにログオンしたユーザーは「contoso.com」ドメインのサーバーにもアクセスできる

図1 「contoso.com」ドメインが「example.com」ドメインを信頼する場合、「example.com」ドメインにログオンしたユーザーは「contoso.com」ドメインのサーバーにもアクセスできるこの信頼関係には「方向」という考え方がある。図1では「『contoso.com』ドメインが『example.com』ドメインを信頼する」という信頼関係を設定している。この信頼関係を分かりやすいように、図1では赤い矢印を入れている。赤い矢印は、「contoso.com」ドメインが「example.com」ドメインを信頼するということを意味している。これが信頼関係の方向を表している。

実際の設定画面では矢印の方向は示されないので、信頼関係を設定するときには「○○が××を信頼する」という矢印を紙などに書いておくと分かりやすいだろう。

肝心の信頼関係を設定するメリットだが、図1のような信頼関係を設定している場合、信頼されたドメイン(example.com)は、信頼する側のドメイン(contoso.com)にユーザー名/パスワードを入力することなくアクセスできるようになることだ。

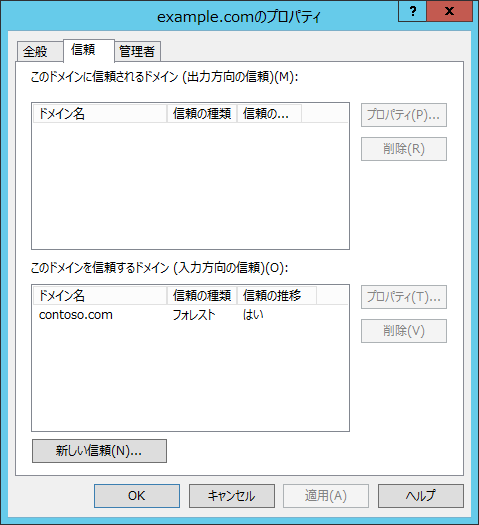

Active Directoryで信頼関係の方向を設定する場合は、「Active Directoryドメインと信頼関係」管理ツールを使用する(画面1)。画面の説明を見ると余計にややこしくなると思うので、「入力方向には信頼する側のドメイン名を入れる」と覚えておこう。

ここまでで、一度の認証でアクセスできる範囲がドメインであるということ、そして信頼関係を使うとアクセス可能な範囲が広がるということが理解できたと思う。このような説明をすると、信頼関係は何となく便利そうだし、積極的に使いたい気持ちになるかもしれない。

しかし、前回説明したことを思い出してほしい。Active Directory(ドメインサービス)は「あなたは誰?」を確認する仕組みであるということを。

1つのドメイン内ではユーザー名は一元的に管理されるため、同じ名前を持つユーザーを2つ作ることはできない。しかし、信頼関係を設定したドメインが複数存在すると、それぞれのドメインに同じ名前のユーザーを作成できてしまう。複数のドメインで同じ名前を持つユーザーが作成されると、管理が非常に難しくなってしまうのだ。そのため、基本的にはドメインは複数作成せずに、1つで運用するのが良いとされている。

会社の中でドメインを2つ以上作っているケースもしばしば見かけることがある。どうして、運用が難しくなりやすいドメインを複数作るようなことをするのだろうか。これにはさまざまな理由がある。

理由1:会社が合併した

筆者の知人に「転職の経験はないけど、自分の勤めている会社の名前が3回変わった」という人がいる。合併した2つの会社でそれぞれActive Directoryが導入されていた場合、それを1つにまとめるのは大変なので、信頼関係で2つのドメインのまま運用してしまうケースがある。2つのドメインに信頼関係が設定してあれば、どちらのドメインにログオンするかをユーザーが指定できる。

理由2:管理を別々にしたい

親会社と子会社のような会社構成の場合、ITシステムは統一されているが、管理はそれぞれの会社で別々に行いたいというケースがある。もし、2つの会社のドメインが1つに集約されていれば、「Administrator」ユーザーでログオンすると両方のActive Directoryが管理できてしまう。そこで、2つのドメインに分けるという考え方である。

ドメインを複数作成する2つの理由を見ていただいたが、どちらも「仕方なく」ドメインを複数にしていることが分かる。会社内でドメインを複数作成すれば管理は別々になり、複雑になる。会社のドメインは積極的に複数にすべきではなく、とにかく1つのドメインにすることを目指すべきなのである。

フォレストとドメインツリーによる信頼関係

Active Directoryの信頼関係を語る上で欠かせないのが、「フォレスト」「ドメインツリー」と呼ばれる構成だ。信頼関係は「Active Directoryドメインと信頼関係」管理ツールから設定する。しかし、「Active Directoryドメインと信頼関係」管理ツールを使わなくても、自動的に設定される信頼関係がフォレストやドメインツリーになる。

フォレストとドメインツリーは、いずれもドメイン作成時に設定可能な“双方向の信頼関係”だ。フォレストはActive Directoryの管理境界を示すグループのようなもので、ドメイン作成時に、既に存在するドメインと同じフォレストに属するかを選択して設定する。

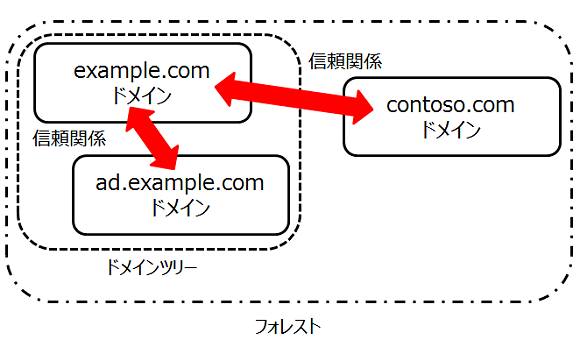

ドメインツリーはフォレスト内のドメイン同士の関係性を示すもので、既に存在するドメインと同じドメイン名前空間を共有する。分かりやすく例えると、「example.com」という名前のドメインがある場合、「ad.example.com」のように既にあるドメイン名を継承して新しいドメイン名を設定した場合、「example.com」と「ad.example.com」はドメインツリーと呼ばれる関係になる(図2)。

フォレストとドメインツリーには幾つか特長があるが、それはまた別の機会に紹介する。ここでは、フォレストとドメインツリーはドメイン作成時に「フォレストの一部にするか」「ドメインツリーの一部にするか」を決めるという点に注目してほしい。

フォレストやドメインツリーはドメインの作成時にしか設定できないので、フォレスト内に複数のドメインがあったり、ドメインツリーが作られていたりする場合には、ドメインを作成する時点で計画的にドメインを2つ以上にして運用しようと考えていたはずだ。

もし、あなたの会社がフォレスト内に2つ以上のドメインがある構成で運用しているということであれば、なぜ、ドメインを2つ以上にする必要がある(あった)のかをもう一度考え直してみてほしい。

- 管理を別々にすることを目指していたのだろうか?

- 管理を別々にする必要はあったのだろうか?

その理由を探ってみると、現在の運用が適切なものであるかを確認できるだろう。

今回は、Active Directoryドメインサービスで提供されるドメインの機能を解説してきた。次回は「ドメインコントローラーのなぜ」に迫ってみる。

マイクロソフトが期間限定公開中 Active Directoryのスキルをブラッシュアップしよう!

クラウドの登場により、Active Directoryに求められる役割も変化しつつあります。

クラウドに対応させるためのActive Directoryの設計ポイントとはどにあるのか? iOSやAndroidは、Active Directoryにどう絡むのか? Azure Active Directoryとは何者か? 生産性を高めるためのセキュリティを実現するには、どのようなインフラが必要か?

今こそ、Active Directoryの役割を再学習し、古い知識をリセットしましょう!

- 第1回 Active Directoryの位置づけ

- 第2回 Active Directory ドメイン サービスの新しい役割

- 第3回 Active Directory フェデレーション サービスの役割 解説編

- 第4回 Active Directory フェデレーション サービスの役割 構築編

- 第5回 認証のためのプロキシ Web Application Proxy

- 第6回 Microsoft Azure Active Directoryとは

筆者紹介

国井 傑(くにい すぐる)

株式会社ソフィアネットワーク取締役。1997年よりマイクロソフト認定トレーナーとして、Active DirectoryやActive Directoryフェデレーションサービス(ADFS)など、ID管理を中心としたトレーニングを提供している。2007年よりMicrosoft MVP for Directory Servicesを連続して受賞。なお、テストで作成するユーザーアカウントには必ずサッカー選手の名前が登場するほどのサッカー好き。

関連記事

Windows Server 2012 R2の概要

Windows Server 2012 R2の概要

次期Server OSであるWindows Server 2012 R2のリリースが間近に迫ってきた。今回はWindows Server 2012 R2の機能概要についてまとめておく。 最新のWindows Server 2012 R2はこう使う

最新のWindows Server 2012 R2はこう使う

Windows Server 2012 R2がリリースされた。この最新サーバーOSは、マイクロソフトがクラウドサービス「Windows Azure」で得た技術の知見をわずか1年という短い期間で切り出し、オンプレミス環境下でも適用可能にしたものだ。 Windows Server 2012 R2で行こう!

Windows Server 2012 R2で行こう!

本稿では、Windows Server 2003から最新のWindows Server 2012 R2へ移行する理由やメリットについて取り上げる。 企業のIT基盤を変革する“クラウドOS”とは何か

企業のIT基盤を変革する“クラウドOS”とは何か

本連載では、Windows Server 2012 R2とSystem Center 2012 R2の導入で、企業のIT環境やエンドユーザーの現場はどう変化するのか、新バージョンに実装された新機能を中心に探ってみる。- 改訂 管理者のためのActive Directory入門(Windows Server 2003対応改訂版)

Active Directory基礎連載を、Windows Server 2003対応に改訂。今回は、ディレクトリ・サービスの基礎を概説。

Copyright © ITmedia, Inc. All Rights Reserved.