MITM攻撃のための設定変更に特化した新たなマルウェア、その巧妙な手口とは:VAWTRAK撲滅作戦が発動するも……

警視庁サイバー犯罪対策課は、総務省などと連携して、インターネットバンキングのユーザーを狙って不正送金を行うマルウェア「VAWTRAK」の撲滅に向けた取り組みを実施した。だが一方で、巧妙な手口を用いる新たなマルウェアが報告されている。

警視庁サイバー犯罪対策課は2015年4月10日、主にインターネットバンキングのユーザーを狙って不正送金を行うマルウエア「VAWTRAK」の撲滅に向けた取り組みを、総務省やテレコム・アイザック推進会議(Telecom-ISAC)と連携して実施していることを明らかにした。一方で、VAWTRAKに続く新たなオンラインバンキングマルウエア「WERDLOD」の存在が明らかになり、トレンドマイクロが注意を呼び掛けている。

VAWTRAKは、2014年前半から被害が報告され始めたマルウエアだ。コマンド&コントロール(C&C)サーバーの指令に基づいて、Webインジェクションによって正規のサイトに装った画面を表示させ、ワンタイムパスワードなど認証情報の入力を促し、それを盗み取って不正送金を行う。当初の標的と思われる国内の金融機関に加え、クレジットカード会社などにもターゲットが広がっており、セキュリティベンダー各社が注意を呼び掛けていた。

警視庁では、全世界で約8万2000台、国内で約4万4000台のVAWTRAK感染端末を特定。技術的な詳細は明らかにしていないが、セキュリティベンダーの協力を得てC&Cサーバーの「無力化」に取り組んだという。

一方、総務省およびTelecom-ISACもこのテイクダウン作戦に協力。総務省が進める「官民連携による国民のマルウェア対策支援プロジェクト(Advanced Cyber Threats response InitiatiVE:ACTIVE)」を通じて、インターネットサービスプロバイダー(ISP)経由で感染者への注意喚起を実施しているという。

MITM攻撃のための設定変更に特化した「WERDLOD」

このように対策が進められる一方で、さらに巧妙な手口を用いる新たなマルウエアも登場している。トレンドマイクロは同社ブログで、「WERDLOD」の手口を紹介し、あらためて注意を呼び掛けた。

WERDLODは、2014年12月ごろから観測され始めたマルウエアだ。その後も観測され続けており、トレンドマイクロによると、2015年1月から3月の間に、国内で約400件の感染が確認されているという。

WERDLODの感染手法自体は単純だ。通信販売サービスの請求書を装ったスパムメールにRTF形式で添付され、これをダブルクリックしてしまうと感染する。

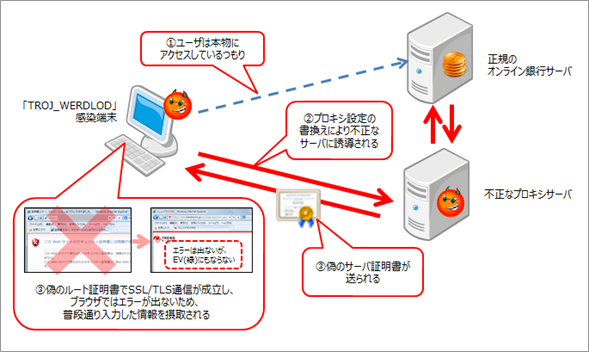

WERDLODが巧妙なのはその先だ。マルウエア本体そのものがIDやパスワード情報を盗み取る行為は行わない。代わりに感染PCの設定を変更し、悪意あるプロキシサーバーを経由して情報を盗み取る中間者攻撃(Man in the Middle攻撃)を、ユーザーに気付かれることなく行えるようにしてしまう。

具体的に細工を施すのは2カ所だ。一つはレジストリの改ざんで、感染PCがインターネットに接続する際に、攻撃者が利用したプロキシ設定ファイル「proxy.pac」を参照するよう設定する。この設定ファイルは難読化されているが、国内大手の金融機関4行、地方銀行10行を含む26のJPドメイン名にアクセスしようとすると、不正なプロキシサーバーに転送する設定となっている。

もう一つは、SSLサーバー証明書の検証エラーが発生しないように、攻撃者が用意した自己署名証明書をインストールしてしまうことだ。本来、SSL通信では、目的のサーバー以外の中間サーバーにアクセスすると証明書の検証プロセスでエラーが発生する。ブラウザーがこの警告を発することで、ユーザーが異常に気付けるようになっている。しかしWERDLODは、PCやブラウザーの「信頼するルート証明書リスト」に自己署名証明書を追加することで、このエラーが生じないよう細工する。

レジストリの改ざんによるプロキシ設定の変更と、自己署名証明書のインストールという2つのステップによって、ユーザーに気付かれず、通信を不正なプロキシサーバー経由に誘導する(トレンドマイクロのブログより)

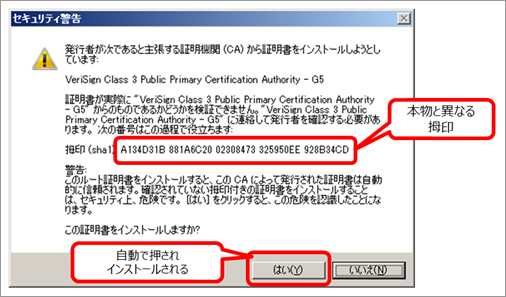

やっかいなのは、ルート証明書リストに自己署名証明書をインストールする際にも偽装工作を行う点だ。Windows OSで何らかの証明書をインストールする際には、ユーザーに「本当にこの証明書をインストールしますか?」と尋ねるダイアログを表示する。WERDLODはこの警告ダイアログが表示された瞬間に勝手に「はい」をクリックし、ユーザーに気付かれないよう、サイレントインストールしてしまう機能を備えているという。

WERDLODはこうした手口によって、ユーザーに気付かれないうちに、MITM攻撃が成立するように設定を変更する。自ら情報を盗み取ることはなくても、オンラインバンキングサービスにアクセスした際、攻撃者が用意した不正なプロキシサーバーに誘導し、そこで通信を傍受してIDやパスワード情報を盗み取ったり、Webインジェクションによって偽の画面を表示させ、認証情報を盗み取る恐れがある。

WERDLOD本体を駆除しても、変更された設定はそのままになってしまうこともやっかいだ。そのままでは被害を受け続けてしまうことになるため、元の状態に戻すことが必要だ。

トレンドマイクロは、「SSL/TLSはMITM攻撃の回避策となるはずですが、不正なルート証明書を信頼してしまうことにより、それがかなわなくなる」と指摘。2014年7月に同社が指摘した「エメンタル作戦」との類似点があることにも触れ、注意を呼び掛けている。

望ましい対策としては、より厳格な手続きによって発行される「EV SSL証明書」の導入が挙げられる。たとえ不正なルート証明書をインストールした場合でも、EV SSL証明書を導入している場合は、アドレスバーの色によって判別できる。また、ワンタイムパスワードによる二要素認証、クライアント証明書を利用した認証なども推奨されるという。

インターネットバンキングの不正送金被害は拡大の一途をたどっており、対象は個人だけでなく法人にも広がっている。特に2014年は被害が急増し、1年間で被害件数は1876件、被害額は約29億円に達した。警視庁では、基本的な対策として「ウイルス対策ソフトの導入」「OSやソフトウエアを更新し、最新の状態を維持する」「金融機関が提供するセキュリティ対策を利用する」といった項目を呼び掛けている。

Copyright © ITmedia, Inc. All Rights Reserved.