なぜ、「標的型攻撃」で情報が漏れるの?――標的型メールのサンプルから攻撃の流れ、対策の考え方まで、もう一度分かりやすく解説します:セキュリティ、いまさら聞いてもいいですか?(1)(1/4 ページ)

近年取り上げられるセキュリティ関連のさまざまなキーワードについて、「素朴な疑問」から出発し、セキュリティ初心者の方にも分かりやすく解説することを目指した本連載。第1回のテーマは、「標的型攻撃」です。

「初心者を置いてけぼりにしない」連載をスタートします

近年、毎年のように大規模な情報漏えい事故が発生し、新聞やテレビなどの一般向けの報道においても、情報セキュリティ関連の話題が取り上げられることが増えてきました。また、2020年の東京オリンピック/パラリンピックに向けて、セキュリティ人材の確保が急務だといったことも言われています。情報セキュリティの重要性はますます高まっているといえるでしょう。

しかしながら、一般の人たちはもちろんのこと、現場で開発に携わっているエンジニアでさえも、セキュリティについては「難しくてよく分からない」「あまり考えたくない」と感じている人が多いのが実情なのではないでしょうか? 実際、セキュリティの世界では、一部の「トップランナー」たちと、その他の人たちとのリテラシーの差がますます広がっていると言われることもあります。

このような状況を踏まえて本連載では、近年取り上げられることの多いセキュリティ関連のキーワードについて、誰にでも分かるようにとことん基礎から解説し、少しでも多くの人にセキュリティに対する理解を深めてもらうことを目指します。

ご紹介が遅れましたが、皆さんに代わって疑問を解決してくれる2人です。では早速、メディアなどでもよく話題に上る「標的型攻撃」から紹介していきましょう。

そもそも、標的型攻撃って?

「標的型メール攻撃」って、最近話題ですよね。受信したメールが原因で組織から個人情報が漏えいしたと聞きました。でも、メールが届くだけでなぜ情報が漏れるんでしょうか?

まず、「メールが届くだけ」というのが誤解ですね。

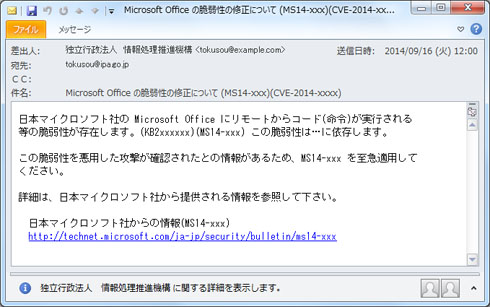

標的型攻撃のよく知られている手口として、業務に関連するような内容のメールをターゲットに送り付けることによってメールを開封させ、「添付ファイルを開かせる」というものがあります。

標的型攻撃は「特定の組織を狙った攻撃」です。つまり、攻撃者が「その組織に特有の業務を把握・想定して攻撃を仕掛けてくる」という特徴があります。そのため、メールの内容も「実際の業務でやりとりされるものと非常によく似ている」場合が多く、つい添付ファイルを開いてしまうのです。

しかも、ファイルを添付する前に、「何度かメールをやりとりして相手を信頼させる」という手口もあります。知らない相手からのメールであれば添付ファイルがあっても開かないかもしれませんが、何度かやりとりをした相手のメールであれば、開いてしまう確率が高くなることは容易に想像できます(図1)。

メールにウイルスが添付されている場合、そのファイルを開くことでコンピューターがウイルスに感染してしまいます。このとき、「ウイルス対策ソフトで検出されないようなウイルスが使われている」こともポイントです。対象の組織で使われているウイルス対策ソフトを攻撃者が事前に調べて、検出されないことを確認している場合もありますし、検出されないようなウイルスを新たに作成している場合もあります。つまり、「多くのウイルス対策ソフトでは、感染を防ぐことができない」のです。

なるほど。標的型メールの怖さが分かってきました。でもそれなら、「ファイルが添付されているメールに気を付けていれば安全」ですよね?

添付ファイルだけでなく、「本文からリンクに誘導される」パターンもありますので、注意が必要です。

メール本文中のリンクをクリックした場合も、「リンク先のWebサイトを表示するだけで」ウイルスに感染する可能性があります。クリックしたくなるような文言が書かれているリンクを含めておけば、攻撃者が設置したWebサイトにアクセスさせることは難しくありません(図2)。

さらに、「対象の組織でよく使われているWebサイトを乗っ取って改ざんし、そこにアクセスするのを待ち伏せる」という手法が用いられることもあります。この場合は、そもそもメールを送る必要すらありません。

このように、標的型攻撃にはいくつかの手法があります。

しかも、標的型攻撃では、これらの攻撃が「繰り返し行われる」という特徴があります。「APT(Advanced Persistent Threat:持続的標的型攻撃)」という言葉もあるように、攻撃は「しつこく持続的に」行われます。そして、そのうち「たった一度でも」引っかかってしまうと、被害に遭ってしまうのです。攻撃者側は、攻撃が成功するまで繰り返し試行することができますので、圧倒的に有利な立場にあるといえます。

Quiz:攻撃者はウイルスを使って、どのように情報を盗み取るのでしょうか?

次ページから、「攻撃者の狙いと攻撃の流れ」を解説していきます。

Copyright © ITmedia, Inc. All Rights Reserved.