ビッグデータにIoT――これからの時代に必要な「暗号プロトコル」「プライバシー」研究最前線:NICTオープンハウス2015リポート セキュリティ編(2/3 ページ)

2015年10月22日から23日にかけて、国立研究開発法人 情報通信研究機構(NICT)が研究成果を一般に発表する「NICTオープンハウス 2015」が開催された。本稿では特にセキュリティ関連の技術に注目したリポートをお送りしよう。

ビッグデータの有用性を生かしつつ、プライバシーをどう確保するか?

NICTオープンハウス 2015では、セキュリティ基盤研究室による「ビッグデータ利活用におけるプライバシー保護技術」についての発表も行われた。ビッグデータという言葉はよく聞かれるようになったが、その利用方法についてのポリシーが明らかになっていなかったり、特定個人の行動が不適切に利用されたりと、プライバシーに関する問題も明らかになっている。プライバシーを侵害せずに、ビッグデータを処理する手法は同研究室の大きなテーマだ。

プライバシー保護技術においても、重要なのは「暗号プロトコル」だ。2001年に開発され、双曲線写像を利用した強度の高い暗号化手法として注目されている「ペアリング暗号」は、既存の公開鍵暗号では実現できない機能への応用が期待されていたが、安全性に対する評価が不十分だった。

【関連記事】

クラウド時代の暗号化技術論(5):

メールアドレスを公開鍵にする――「ペアリング」とその応用例(@IT)

http://www.atmarkit.co.jp/ait/articles/1508/25/news003.html

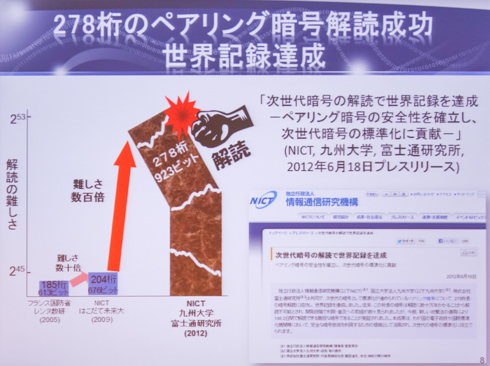

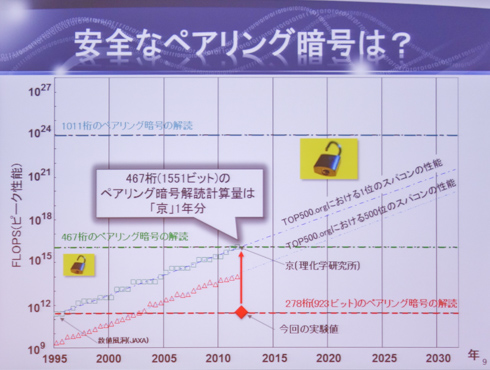

そこでNICTと九州大学、富士通研究所は2012年6月、ペアリング暗号の安全性に関する評価を発表した。278桁、923ビットのペアリング暗号を解読することで、「京」レベルの世界トップクラスの演算性能を持つスーパーコンピューターがペアリング暗号を解読するために必要な計算量と時間を想定し、今後どの程度の期間ペアリング暗号が安全に使えるのかという見積もりを行っている。

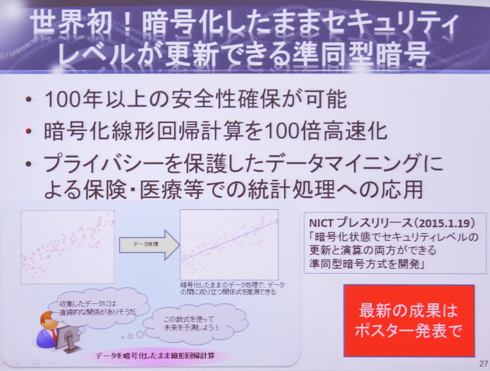

これらの研究成果を基に、実際に活用できる事例も紹介された。例えば、暗号化を行ったままさまざまな演算を可能にする「準同型暗号」だ。この技術を使用すれば、個々のデータを隠したまま、統計処理を行うことができる。生データそのものを演算する場合に比べて若干の誤差は発生するものの、プライバシーを保護したままデータマイニングが行えるため、保険/医療関係のデータを取り扱う統計処理に応用できると考えられている。

ただし、特定の暗号プロトコルが将来にわたり安全であり続けるとは限らないため、「CPUの演算能力が高くなるにつれ、いつかは破られるという前提が必要だ」という。そのため、「暗号化したまま暗号プロトコルをアップグレードすることもできる」仕組みも考案されている。

【関連記事】

クラウド時代の暗号化技術論(4):

クラウドサービスに最適な暗号方式とは?――暗号化したまま計算する「準同型暗号」(@IT)

http://www.atmarkit.co.jp/ait/articles/1508/14/news001.html

Copyright © ITmedia, Inc. All Rights Reserved.