2015年、セキュリティ業界に激震をもたらした「標的型攻撃」を振り返る:特集:セキュリティリポート裏話(3)(2/2 ページ)

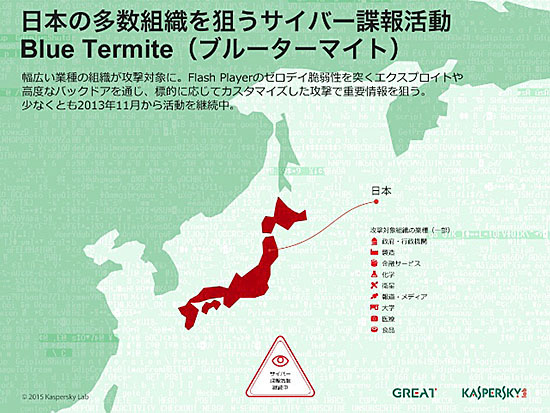

2015年を振り返って、サイバーセキュリティの観点で最も大きなインパクトを残した事件は何かと尋ねられたならば、やはり「標的型攻撃」になるのではないでしょうか。公開された報告書やブログを元に、あらためて何が問題だったか、対策は何かを振り返ります。

一連の情報漏えいをめぐる報道では、マルウエアが組織に侵入してくるプロセス(例えば、添付ファイルを開く、開かないといった事柄)と、外部に情報が持ち出されるプロセスとに焦点が当てられていました。しかし石丸氏は「本当の標的型攻撃では、中に入られた後にさまざまなことをされてしまいます。入口だけ防いでいても、また出口だけ防いでいても不十分です」と指摘します。つまり、最初の端末に侵入した後、さらに別のマルウエアをダウンロードし、巣食う範囲を広げる第二段階にも留意する必要があるというわけです。

石丸氏は「Blue Termiteの特徴として、入口で使うマルウエアと、その後感染端末内で使うマルウエアとを完全に分けていることが挙げられます。われわれは調査の結果、前者を『Emdivi t17』、後者を『Emdivi t20』と呼んでいますが、メディアや報告書ではEmdivi t17に注目が集まる一方で、Emdivi t20にはなかなか光が当たっていません」と述べました。Emdivi t20はEmdivi t17に比べ高機能で、標的に合わせたカスタマイズも施されている、まさに「第二段階」を担うマルウエアだといいます。

「Emdivi t17については検知、駆除を行い、『もう対応は終わっています』という組織が多いのですが、一方でまだEmdivi t20が残っている組織がかなり多いようです」(石丸氏)

中には、「ある特定の端末でしか動作しないEmdivi t20も確認されました」。これは石丸氏にとっても驚きだったようです。

「これまでは標的型攻撃といっても、特定の組織や会社単位で作り込まれていました。しかしこの検体は、同じ会社や組織の中でも特定のPCでしか動作しないようになっていました。おそらくシステム内部の情報を調査し、その情報を基にビルドしたものを送り込んでいると見られます。普通は費用対効果に見合わないので、特定のPC一台に対するマルウエアを作成することはまずありません。逆に言えば、それができる資金力と技術力を持っている人たちが攻撃しているということです」(石丸氏)

ちなみにBluet Termiteを日本語に訳すと「青いシロアリ」という意味になります。「『家を中から食い尽くす害虫』という意味合いから名付けられた」(石丸氏)そうです。その名が示す通り、一度入り込まれると完全な駆除が難しいことが特徴の一つと言えるでしょう。

8月末から沈静化した動き、その本当の意図は……?

とはいえ日本年金機構での情報漏えいを機に、標的型攻撃メールやEmdiviに対する認知度と警戒レベルがぐっと上がり、多くの組織や企業が対策に取り組み始めました。「これは、攻撃者にとって痛手だったようだ」と石丸氏は指摘します。

攻撃者は次の手として、マルウエア本体をメールで送りつける方法に代わり、ちょうどこの時期にイタリアのHacking Teamからの情報漏えいによって公になったAdobe Flashの脆弱(ぜいじゃく)性を悪用しました。脆弱性情報が公開されてからほんの二日程度でそれを悪用するコードをビルドし、マルウエアとしてばらまいたことが観測されたそうです。この素早い動きからも察するに、攻撃者はかなりのスキルを備えていると判断できそうです。

一方で、いいニュースもあります。2014年10月ごろから活動を確認し、2015年6月から7月にかけての通信数が激増したBlue Termiteの動きが、8月末ごろから沈静化しているのだそうです。「他のリサーチャーと話していても、8月末以降、攻撃者のアクティビティが見えなくなっていると口をそろえます」(石丸氏)。不思議なことに、Blue Termite以外の標的型攻撃メールもぱったり止まっているそうです。ただ、この動きが、攻撃をあきらめたことを意味するのか、それともほとぼりが冷めるまで潜伏しているだけなのか、あるいは観測範囲の外で別のマルウエアや別の方法を使い始めていることを示すのかは分からないままです。

キャンペーン沈静化の前には、気になる動きがあったそうです。「攻撃者が日本のセキュリティ対策事情を探ろうとしている動きを発見しました。普通のマルウエアは、セキュリティ解析が行われていると分かれば動作を止めたり、自身を消し去ったりします。にもかかわらず活動を続け、ピンポイントで標的型攻撃に関する調査資料を持ち出そうと試みた痕跡を見つけました」(石丸氏)。つまり、セキュリティ企業側がどの程度解析を進めているか、「守る側」の手の内を入念に探ろうとしていたわけです。

攻撃者のコストを上げることが何よりの対策に

石丸氏は、Blue Termiteに限らずサイバー攻撃への対策として「攻撃者の費用対効果が見合わないような状態を作っていくことが重要です。攻撃になるべくコストが掛かるようにして、攻撃者が困るようなことをやっていく必要があります」と述べます。

Emdiviの最初の感染ステップは、「日本語で、業務に関係のありそうなものに見せかけてファイルを開かせる」という非常に単純な方法でした。また、OSやソフトウエアのアップデートが徹底されておらず既知の脆弱性が存在する状態も、低コストでの攻撃を可能にします。攻撃者からすれば、わざわざゼロデイ脆弱性を見つけ、そこを突くコードを開発するというコストをかけなくても、「入れ食い」状態だったのです。

今回の事件は痛い経験でした。しかし、こうした単純な攻撃手法を防ぐための基本的な対策が、ようやく広く浸透し始めてきたことは、大事な教訓だと言えそうです。

石丸氏はさらに、2011年ごろから実現できていればよかったとしながらも、「『こんなメールが来ました』『こんな風にして感染してしまいました』といった情報を共有し、皆が警戒するようになれば、攻撃者はもっと困るはず。日本でもやっと、そういったところに来ている」と指摘し、「情報共有を行うこと」、そして「共有した情報を、セキュリティ対策ソフトなどの技術と、ユーザーのリテラシーの両方に落とし込んでいくこと」が重要だと述べています。

特集:セキュリティリポート裏話

近年、効果的なセキュリティ対策を実施するには、脅威の最新動向を常にウオッチし、分析することが欠かせません。その成果の一部が多数のセキュリティベンダーから「リポート」や「ホワイトペーパー」といった形で公開されています。この特集では、そんな各社最新リポートのポイントを解説するとともに、行間から読み取れるさまざまな背景について紹介していきます。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「貴組織にマルウエアに感染したホストがあるようです」とメールを受け取ったら?

「貴組織にマルウエアに感染したホストがあるようです」とメールを受け取ったら?

日本ネットワークセキュリティ協会(JNSA)が2015年6月25日に行った「緊急時事ワークショップ〜他人事ではない、サイバー攻撃を受けた組織の選択肢」と題するパネルディスカッションでは、水際でマルウエア感染を防ぐことだけに専念するのではなく、事後の対応にも目を配る必要があるという前提で、必要な取り組みが議論された。 日本年金機構が標的型攻撃を受ける――これは対岸の火事ではない?

日本年金機構が標的型攻撃を受ける――これは対岸の火事ではない?

また大きな事件が起きてしまいました。しかしこれは日本年金機構の問題だけではなさそうです。そして無線LAN乗っ取りで逮捕者が。これも大きな事件のきっかけにすぎませんでした……。