人気記事で振り返る、2015年のサイバーセキュリティ――PV数トップ10も発表!:@IT「Security & Trust」フォーラム年末総集編(1/3 ページ)

2015年に公開された@IT「Security & Trustフォーラム」人気記事の中から、編集担当が特に注目したものをピックアップして紹介します。さらに、今年最も読まれた記事トップ10も併せて発表します。

早いもので、2015年も年の暮れとなりました。本稿では1年の締めくくりとして、今年公開した@IT「Security & Trustフォーラム」の記事の中から特に閲覧数の多かったものを中心に、編集担当がイチオシの記事をテーマ別にピックアップして紹介します。

また、記事の最後で「2015年最も読まれた記事トップ10」も発表いたします。2015年、世のIT担当者の方々がどのようなテーマに関心を寄せていたのか、今年のトレンドを振り返る上で参考にしていただければ幸いです。

標的型攻撃

2015年のサイバーセキュリティを語る上で避けて通れないのが、やはり「標的型攻撃」でしょう。攻撃そのものは最近になって登場したものではありませんが、2015年6月に発覚した日本年金機構の情報漏えい事件を契機として、各種メディアでも頻繁に取り上げられるようになりました。また、事件後に公開された三つの調査報告書により、攻撃者の足取りや、日本年金機構内のシステム運用、情報の取り扱い、インシデント対応などに関する体制の実態が明らかになり、他山の石とすべき多くの教訓がもたらされました。

ピックアップ記事

- 続・設定を見直すだけ、いますぐ簡単にできる「標的型メール攻撃対策」(2015/9/16)

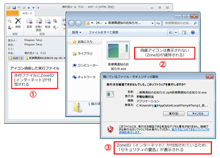

そんな標的型攻撃に関してぜひ紹介したいのが、NTTコムセキュリティ 北河拓士氏による「標的型メール攻撃対策」の解説記事です。インターネット上から取得したファイルに付加される「ZoneID」に着目し、「Windows標準機能のみで直ちに実践可能な」対策を紹介した本記事は、大きな反響を呼びました。2014年公開の前編と併せてご一読いただき、身近な方々にも展開していただきたい内容です。

ピックアップ記事

- 「貴組織にマルウエアに感染したホストがあるようです」とメールを受け取ったら?(2015/7/28)

また、「マルウエア感染発覚後の対応」という観点では、高橋睦美氏のまとめ記事が参考になるでしょう。近年は、JPCERTコーディネーションセンター(JPCERT/CC)のような外部組織からの報告によって企業がマルウエア感染に気付くというケースが増えています。外部組織との連絡窓口の整備や事後の対応手順などを含むインシデントレスポンス体制の構築を考える上で、ぜひ参考にしていただければと思います。

バックドア入りSDK、Superfish入りPC

ピックアップ記事

- アプリ開発したら知らぬうちにバックドア? Baiduの公式SDKで1万以上のアプリに影響(2015/11/10)

2015年11月には、ソフトウエア開発で欠かせない「SDK(Software Development Kit)」にバックドアが仕込まれていたという衝撃的なニュースが飛び込んできました。「Moplus」以前にも、「Xcode」や「Unity」の海賊版において同様の問題が指摘されていましたが、ことMoplusに関しては、中国のバイドゥが配布する公式SDKであったという点が大きな波紋を呼びました。ソフトウエア開発者が成果物のセキュリティに配慮するのは当然のことですが、これからはSDK自体の信頼性をも疑わなければならなくなったということに、衝撃を受けた開発者の方も多かったのではないでしょうか。

ピックアップ記事

- SSL通信の根本を揺るがす「SuperFish」問題をどう見るべきか(2015/3/10)

同様の事件として思い出すのは、レノボPCへの「Superfish」プリインストール問題でしょうか。2015年11月に発覚したデルPCの「eDellRoot」証明書の一件も記憶に新しいところです。以前取材させていただいたあるセキュリティエンジニアの方が、「セキュリティは最終的に『信頼』の上に成り立っている」とおっしゃっていましたが、そうした信頼の基礎を揺るがすような、非常に残念な事件の数々でした。

不正広告

ピックアップ記事

- Web広告からのマルウエア感染「Malvertising」にどう対処すべきか(2015/12/21)

- ソフトウエアをアップデートしてから読んでほしい「不正広告」の話(2015/12/22)

2016年も引き続き議論が過熱すると思われるテーマ、「不正広告」に関する記事です。インターネットを利用したビジネスの根幹をなしているといっても過言ではない「Web広告」がマルウエアの“搬送路”として悪用されているという事態に、Web業界が震え上がっています。記事中でも言及されていますが、「ユーザー側での広告シャットアウト」は最も手近で効果的な対策でしょう。しかし、私たちのようなWeb事業者が読者の皆さまに無料でコンテンツを提供できるのは、Web広告の恩恵によるところであるというのも事実です。この問題について、より多くのセキュリティ業界、Web広告業界の関係者が声を上げることで、広告配信の仕組みの健全化に向けた取り組みが進んでいくことを期待します。

Copyright © ITmedia, Inc. All Rights Reserved.