Apache Struts2に深刻な脆弱性、アップデートや回避策の実施を推奨:またこの時期に……攻撃コードの公開も確認

Webアプリケーションフレームワーク「Apache Struts2」に、深刻な脆弱(ぜいじゃく)性が存在することが明らかになった。この脆弱性を狙うアクセスも観測されており、修正版へのアップデートといった速やかな対策が推奨される。

Apache Software Foundationが提供しているWebアプリケーションフレームワーク「Apache Struts2」に、深刻な脆弱(ぜいじゃく)性が存在することが明らかになった。情報処理推進機構(IPA)や警察庁は2016年4月27日、この脆弱性を狙う攻撃が観測されたとし、注意喚起を行った。

問題となっている脆弱性「CVE-2016-3081(S2-032)」が存在するのは、Apache Struts 2.3.20〜2.3.28(2.3.20.3および2.3.24.3は除く)だ。DMI(Dynamic Method Invocation)機能を有効にしている場合、悪用されれば、リモートからサーバ上で任意のコードを実行される恐れがある。

対策は、Apache Software Foundationが2016年4月19日にリリースしたバージョン2.3.28.1にアップデートすることだ。既に、この脆弱性を悪用する攻撃コードがインターネット上で公開されていることから、速やかな対策が必要という。もし即時のアップデートが困難な場合は、回避策としてDMI機能を無効にすることが推奨される。

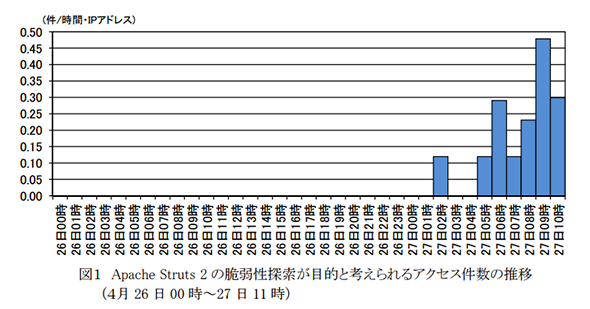

警察庁は定点観測システムにおいて、4月27日2時以降、この脆弱性を狙ったと思われるアクセスを観測したという。しかもこれらのリクエストの内容を見ると、「単にApache Struts2が稼働しているサーバを探索する目的だけでなく、当該脆弱性の有無を探索したり、脆弱性を悪用した攻撃活動を実施したりする意図があるものと推測される」(同庁)。

これを踏まえ早急なアップデートを推奨するとともに、もし当該バージョンのApache Struts2を利用している場合は、既に攻撃を受けてしまった可能性も考慮に入れ、サーバの動作状況やサーバ内に不審なファイルが存在しないかどうかを確認するよう勧めている。IPAによると、Apache Sturts1がこの脆弱性の影響を受けるかどうかは不明という。

なお、Apache Struts2は2年前の2014年4月下旬にもに深刻な脆弱性が見つかり、大型連休を控える多くの企業や組織が対応に追われた。

Copyright © ITmedia, Inc. All Rights Reserved.