不正Androidアプリの大量生産はどうすれば防げるのか:Androidセキュリティ技術の最前線(3)(3/3 ページ)

Androidアプリをめぐるセキュリティ対策技術について解説する本連載。第3回は、不正アプリが生み出される仕組みとそれを妨害するための対策について解説する。

自動リパッケージ対策の現状と今後

ここで、現状のアプリが自動的なリパッケージに対してどの程度の耐性を有しているかについて、筆者らが2015年に行った調査を紹介しよう。

この調査では、ダウンロード数が数千万件を越えるような人気のアプリを多数含んだ約1500種類のアプリセットを対象に、過去に攻撃者が行っていた自動リパッケージを模した3つの手法を用いてテストコードの自動挿入を行い、どの程度のアプリに対してリパッケージが成功するかを調べた。

その結果、評価対象とした人気アプリのうち、実に7〜9割に対して、アプリ起動後の見かけ上の動作に影響を与えることなくテストコードの挿入に成功した(表1)。

| アプリ数 | ||||

|---|---|---|---|---|

| 手法1 | 手法2 | 手法3 | ||

| 評価対象アプリ | 1520(100%) | |||

| 1.自動リパッケージ後にテストコードが正常に動作したアプリ | 1206 (79.3%) |

1351 (88.9%) |

1411 (93.1%) |

|

| 2.自動リパッケージ後にアプリ起動後の見かけ上の動作が変化しなかったアプリ | 1169 (76.9%) |

1290 (84.9%) |

1381 (90.9) |

|

| 上記1かつ2であったアプリ (自動リパッケージに成功したアプリ) |

1162 (76.4%) |

1286 (84.6%) |

1368 (90.0%) |

|

| (参考:金井文宏、庄田祐樹、橋田啓佑、吉岡克成、松本勉、『Androidアプリケーションの自動リパッケージに対する耐性評価』、情報処理学会論文誌 Vol.56、 No.12、pp. 2275-2288、2015)) | ||||

この結果は、多くのユーザーによって利用されている人気のアプリであっても、現状では自動的なリパッケージへの対策がなされておらず、攻撃者によるマルウェア自動生成の標的になる危険性があることを示している。

このように、多くのアプリにおいて対策がなされていない現状を踏まえると、今後は例えば、アプリに対して自動的にリパッケージ対策を施してくれるようなツールや、リパッケージ耐性のある実装手法のマニュアル化などといった、「セキュリティに関する知識が十分でないアプリ開発者でも、リパッケージを防ぐための機能をアプリに容易に付与できる対策」が求められるといえるだろう。

こうした対策の具体例としては、例えば、第2回で触れた「Androidアプリのセキュア設計・セキュアコーディングガイド」のようなセキュアコーディングのマニュアルや、アプリに自動的に耐解析機能を付与してくれる「Androidパッカー」によるパッキングサービスなどが挙げられる。

自動リパッケージ VS 対策技術

一方で、上記のような「誰でも適用可能な対策技術」が一般化すると、今度はそれを自動的に回避するような攻撃が現れ、対策が陳腐化するといういわゆる「いたちごっこ」の状態に陥ってしまうことも懸念される。

しかしながら、攻撃者側が対象アプリの内部構造を知らず、いわば“ブラックボックス”の状態からリパッケージのための解析を行う必要があるのに対して、対策する側、つまり開発者はソースコードを所持しており、アプリの内部構造を理解しているという優位な状態にある。今後はそういった優位性を生かした「陳腐化しにくいリパッケージ対策」の検討が必要であろう。

大量生産されたマルウェアの流通・流行に関して

さて、ここまではアプリ開発者の視点での対策を述べてきたが、同時に「攻撃者がどのような経路で大量生産したリパッケージマルウェアをユーザー端末へ感染させるのか」といったマーケットの観点からも、対策を検討する必要がある。

筆者らが「アプリマーケットにおける不正アプリの存在率」「ダウンロード率」「公開期間」などの点について行った調査では、多くのサードパーティマーケットにおいて、不正アプリが長期間公開されたままになっており、マーケットにおける不正アプリ対策が不十分であることが明らかになっている。

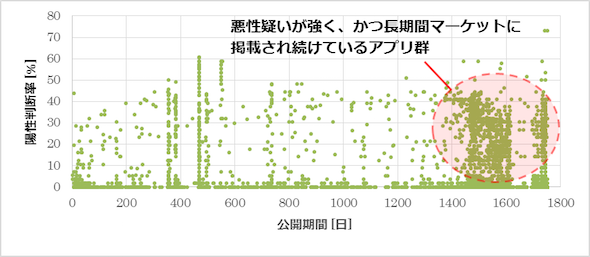

図2 あるサードパーティマーケットにおける陽性判断率−公開期間の散布図。なおここでいう「陽性判断率」とは、VirusTotalにおいて、アプリを悪性と判定するアンチウイルスソフトの割合を指す

(参考:菊地陽介、吉岡克成、松本勉、『登録アプリの悪性度と影響度に基づくAndroidマーケットの評価について』、電子情報通信学会技術報告、115(334)、pp. 31-36、2015)

図2は、あるサードパーティマーケットから収集したアプリ群の公開期間と、各アプリを多数のアンチウイルスソフトによって検査した際に悪性であると判断された割合の関係を示している。これを見ると、多くのアンチウイルスソフトが悪性と判断するアプリが長期間公開されていることが分かる。このようなサードパーティマーケットは、攻撃者が大量生産したリパッケージマルウェアを流通させるための格好の場であり、マルウェア感染拡大の大きな原因の1つになっていることは明らかだろう。

上記の実態を踏まえれば、今後は、各アプリの開発者が行うリパッケージ対策に加え、マーケットの運営側が主体となって行う対策の検討も必要になってくるといえるだろう。こうしたアプリマーケットの現状に関しては、次回詳しい解説を行う。

金井 文宏(かねい ふみひろ)

日本電信電話株式会社 NTTセキュアプラットフォーム研究所

2015年より現職。Androidマルウェアの解析・検知やネットワーク攻撃の分析などの、モバイル・ネットワークセキュリティの研究に従事。修士(情報学)。

吉岡 克成(よしおか かつなり)

横浜国立大学大学院環境情報研究院/先端科学高等研究院 准教授

情報システムセキュリティ、特にマルウェア対策の研究開発・教育に従事。ネットワーク攻撃観測技術とマルウェア解析技術を基盤としてIoTセキュリティ、サービス妨害攻撃対策、標的型攻撃対策、高機能マルウェア対策、Androidセキュリティ、セキュリティ対策技術の評価など幅広いテーマに取り組む。2009年に科学技術分野の文部科学大臣表彰科学技術賞受賞。博士(工学)。

Copyright © ITmedia, Inc. All Rights Reserved.

お行儀の悪いモバイルアプリが脅威につながる

お行儀の悪いモバイルアプリが脅威につながる 実業務でちゃんと使えるAndroidアプリ開発入門

実業務でちゃんと使えるAndroidアプリ開発入門 システムテスト自動化の基礎知識とMonkeyTalkの使い方

システムテスト自動化の基礎知識とMonkeyTalkの使い方