セキュリティ事故対応における“オープンソース”活用法指南(応用・解析編):初動対応用データ保全ツール「CDIR Collector」解説(後編)(3/3 ページ)

セキュリティインシデントへの初動対応に役立つツール「CDIR Collector」の活用方法について解説する本連載。後編では、ネットワーク経由での利用や抽出したデータの解析方法などを紹介します。

保全データの解析方法

さて、これまでは保全を中心に取り上げてきましたが、保全したデータはどのように解析すればよいのでしょうか? CDIR Collectorでは、PC上の現状のデータを全てそのまま取得しているため、例えばイベントログはWindows標準のイベントビューアーで取り込むことができるなど、既存のツール類を使うことができます。本格的な解析にはそれなりのスキルが必要ですが、ここでは、ツールを使って保全データからタイムラインを作成する方法を紹介します。

インシデントの調査では、インシデントが発覚した日時の前後を中心に、事象を時系列に並べて確認するという作業をよく行います。このような解析は「タイムライン解析」などと呼ばれますが、タイムラインを作成する有名なツールの1つとして、plaso(log2timeline)というオープンソースのソフトウェアがあります。plasoにはタイムラインデータの検索やグラフ描画などの機能はありませんが、さまざまな形式のデータから時刻情報を持つアクティビティを取り出し、CSV形式などで出力できるため、Excelなどの表計算ソフトに取り込んで参照できるようになります。

では、plasoを使ってタイムラインを作成してみましょう。以下のサイトからリリース版のバイナリを入手します。

https://github.com/log2timeline/plaso/releases

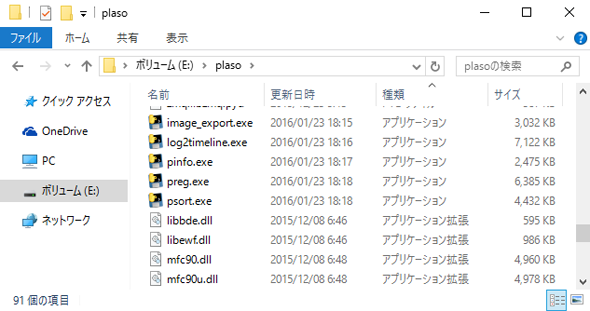

今回は、plaso-1.4.0-win-amd64-vs2010.zipをダウンロードしました。zipを展開すると、以下のように複数のプログラムがあることが分かります。

このうち、log2timeline.exeを使って各種データからタイムライン情報を取り出し、psort.exeを使って時間範囲を指定しつつ、CSV形式でデータを出力します。

なお、現在のplasoでは物理メモリのタイムライン情報抽出をサポートしていないため、CDIR Collectorで物理メモリを保全していた場合(ファイル名:RAM_コンピュータ名.aff4)は、いったん別の場所に退避させておきます。また、ログファイル「collector-log.txt」も解析対象データではないため、同様に別の場所に退避させてください。

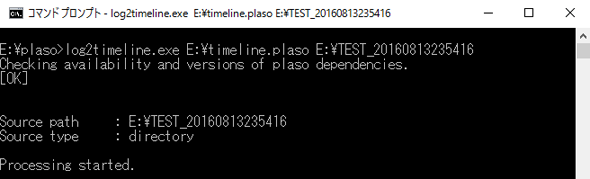

その後、コマンドプロンプトを起動して、以下の形式でlog2timeline.exeプログラムを実行します。

log2timeline.exe 出力ファイル(Plaso形式) 調査対象フォルダ

上図では、CDIR-Collectorで保全したフォルダ「TEST_20160813235416」を指定して、抽出したタイムライン情報のファイルをtimeline.plasoと指定して実行しています。次に以下の形式でpsort.exeプログラムを実行し、指定した時間範囲のタイムライン情報をCSV形式で出力します。

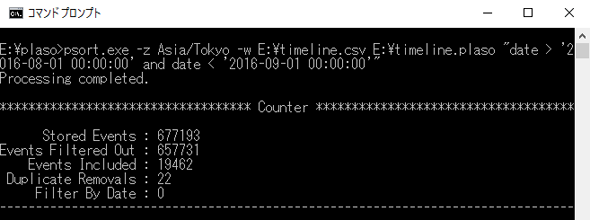

psort.exe -o l2tcsv -z Asia/Tokyo -w 出力ファイル(csv) 入力ファイル(Plaso) "date < 'YYYY-MM-DD hh:mm:ss' and date > 'YYYY-MM-DD hh:mm:ss'"

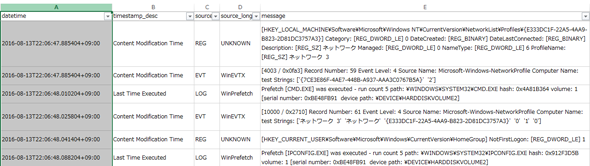

上図では、出力する日時の範囲を2016年8月、出力ファイルをtimeline.csvと指定して実行しています。最終的に出力されたCSVファイルをExcelなどの表計算ソフトで開くと、下図のようになります。

時間をベースに複数の情報源を集約して調査することができるため、特定の時間で何が起きていたかを判断したり、原因、影響範囲を追跡したりする際に役に立ちます。

あらためて「保全意識」を

以上、前回から2回にわたり、初動対応向けのデータ保全ツールCDIR Collectorを紹介してきました。特にCSIRTのインシデントハンドリングに携わる方や、インシデント対応の現場に近い方は、ぜひ活用してみてください。近年見られるインシデントの長期化、深刻化に対して被害を最小限にするために、「保全」というアクションについて、いま一度検討していただければと思います。

著者プロフィル

山崎 輝(やまざき てる)

株式会社サイバーディフェンス研究所

CSIRTのインシデントハンドリング業務をきっかけにデジタルフォレンジックに興味を持つようになり、以降デジタルフォレンジックに関わる業務に携わっている。現在は、主にインシデントの被害PCの調査、トレーニング講師、ツールの開発などに従事している。

Copyright © ITmedia, Inc. All Rights Reserved.

インシデント発生時のコストを最小限に抑えるデータ運用術

インシデント発生時のコストを最小限に抑えるデータ運用術 セキュリティ事故発生! 技術担当者は何をすべきか?

セキュリティ事故発生! 技術担当者は何をすべきか? RSA Conference 2016に見る「可視化」「検出」「対応」を支援する製品たち

RSA Conference 2016に見る「可視化」「検出」「対応」を支援する製品たち