クラウドID管理とセキュリティ課題を共通認証基盤で解決――旭硝子に学ぶAzure AD導入の成功例:Microsoft Azureユーザー事例集(1)

クラウドの積極的な活用で知られるAGC旭硝子。同社は2016年11月、複数のSaaSを安全かつ便利に利用するために、「Azure Active Directory(Azure AD)」でシングルサインオンと多要素認証を実現する環境を整備した。同社の情報システム部に導入の経緯と採用のポイントを聞いた。

増え続けるSaaSでID/パスワード管理が懸念材料に

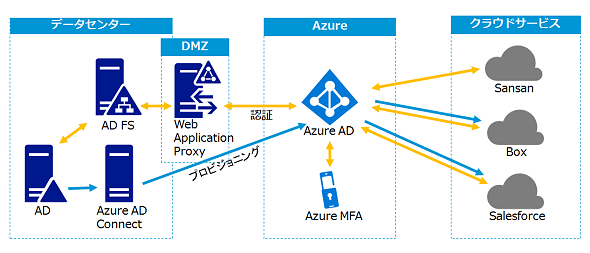

AGC旭硝子(以下、旭硝子)が全社規模で利用するクラウドサービス向けの共通認証基盤を構築した。2016年11月末までに、CRM(Customer Relationship Management:顧客関係管理)サービスの「Salesforce」、コンテンツマネジメントプラットフォームの「Box」、名刺管理サービスの「Sansan」の3つのサービスの認証基盤をマイクロソフトの「Azure Active Directory(Azure AD)」で統合。シングルサインオン(SSO)/多要素認証の環境を構築し、パスワード管理の効率化と社員の生産性向上を実現した(図1)。今後は、この共通認証基盤に社内外で利用するさまざまなSaaSアプリケーションを連携させていく予定とのことだ。

旭硝子は2015年よりSAPを含むさまざまな基幹系システムを「Amazon Web Services(AWS)」に移行するなど、パブリッククラウドを積極的に活用している([参考記事]旭硝子、基幹システムを次々にAWSへ移行する理由)。旭硝子の赤崎峰大氏(情報システム部 統括主幹 OA・ネットワークグループリーダー)は、同社におけるクラウド活用の考え方について次のように説明する。

「旭硝子では、クラウドファーストで検討し、クラウド活用を積極的に推進しています。適材適所でシステムを稼働させ、効果を最大化していくことが重要です」(赤崎氏)

旭硝子が利用するクラウドサービスは、SaaS(Software as a Service)からIaaS(Infrastructure as a Service)まで多岐にわたる。SaaSについては、最初にSalesforceを導入し、営業、開発、製造(品質保証)の各部門が顧客管理などに活用してきた。2016年からはBoxとSansanの利用も全社で開始。Boxは、主に社外の関係者との情報共有やコラボレーションに利用され、Sansanは営業を中心に幅広い部門で利用されている。

これらのクラウドサービスは、事業部門からのニーズに応えるかたちで全社の共通サービスとして採用したという。各サービスのアカウントは事業部のニーズに応じて発行され、現在、全社員約1万8000人のうちの1〜2割に相当する1000〜2000人に配布されている。そうした中、課題となり始めていたのがアカウント管理だった。赤崎氏は次のように話す。

「クラウドサービスの利用が広がると、サービスごとにアカウントが増えていきます。3つのSaaS(Salesforce、Box、Sansan)は、それぞれ異なるポリシーでIDとパスワードが管理されており、ユーザーはサービスごとに異なるIDとパスワードを入力する必要がありました。また、パスワードリセットによる管理者の作業負荷の高まりや、パスワードが漏れることによる情報漏えいリスクも懸念されました。共通認証基盤の構築は、今後、利用拡大が確実なクラウドサービスへの対応と、ガバナンス/セキュリティの面から喫緊の課題だったのです」(赤崎氏)

問題意識は「アプリケーションの迅速な導入」と「クウラドセキュリティ」

共通認証基盤の構想は、大きく2つの問題意識から始まった。1つは、ビジネス展開に合わせて必要なアプリケーションを速やかに展開、利用できるようにすること。もう1つは、IDとパスワードだけで運用することによるセキュリティリスクに対応することだ。同社の浅沼勉氏(情報システム部 OA・ネットワークグループ 主席)は次のように話す。

「ガラス製品のライフサイクルは短くなってきています。事業運営にはSaaSのようなクラウドサービスをうまく使っていくことが求められています。ただ、サービスを利用したいと思ってから、実際に利用できるようになるまでに何カ月もかかっていては事業スピードに追随できません。サービスをすぐに統合できるような認証基盤が必要になってきていました。

また、セキユリティ面では、多くのSaaSがIDとパスワードだけで認証することが懸念されていました。IDやパスワードが漏れた場合、社内アプリケーションならアクセス制限などで保護できますが、クラウドは世界中のどこからでも不正にアクセスされるリスクがあります。情報を守るためには、多要素認証のような仕組みが必須でした」(浅沼氏)

共通認証基盤は、いうなれば、事業を推進するためのアクセルとブレーキのような関係だ。2015年から検討を開始し、同年9月に行われたマイクロソフトのイベント「FEST2015」に参加して、Azure ADが求めている基盤として利用できることを知る。プロジェクトが立ち上がったのは2016年1月からだ。プロジェクトリーダーとなった佐藤英明氏(情報システム部 OA・ネットワークグループ 主席)はこう話す。

「要件を整理して、アカウント管理や多要素認証の製品を幾つか候補を挙げ、比較検討しました。Azure ADを採用する決め手となったのは、Azure ADと連携してアカウント管理やシングルサインオンをすぐに実現できるアプリケーションが『ギャラリー』として『Azure Marketplace』で提供されていることです。新たにSaaSを利用する際には、Azure Marketplaceでクリックするだけで、簡単に導入できます。

また、多要素認証機能のMFA(Multi-Factor Authentication)がアカウント管理とセットで提供されていることも決め手となりました。認証手段も電話やメッセージなど複数用意されており、状況に応じて柔軟に対応できることは大きな魅力でした」(佐藤氏)

この他、社内システムの認証基盤であるActive Directoryとの連携が容易なこと、クラウドサービスであるためオンプレミスのIDフェデレーション製品と違ってバージョンアップやパッチ管理などの作業が不要なこと、マイクロソフトが提供するその他のクラウドサービスとの親和性が高いことなども採用の理由になった。実際のところ、これらを満たすソリューションは市場にAzure AD以外にないのが現状だ。

SAML認証では連携できずに、共同で「ギャラリー化」を推進

2016年4月から検証作業を開始したのだが、想定外の事態に遭遇する。導入を予定していたSaaSのうち、Sansanだけが「ギャラリー化」されていなかったのだ。SalesforceとBoxは、外資系企業によるグローバルサービスということもあり、ギャラリーを使ってシングルサインオン環境に統合することができた。プロジェクト担当の渡邊亮介氏(情報システム部 OA・ネットワークグループ)はこう話す。

「ギャラリーに登録されていない場合は、一般的にSAML(Security Assertion Markup Language)認証を使ってシングルサインオンを実装することになります。私たちもSAML認証を使うことを想定していたのですが、SAMLを使ってもSansanの一部の機能がうまく統合できないことが分かったのです」(渡邊氏)

そこでマイクロソフトに相談したところ、すぐにSansanの技術部門に連絡をとり、解決策を探ってもらえることになった。調査の結果分かったことは、SansanをAzure Marketplaceのギャラリーとして登録できるようにすれば、他のサービスと同様に完全な連携が可能になるということだ。そこで、マイクロソフト、Sansan、旭硝子の三者で技術面での課題を共有。それから2カ月ほどで、「Sansanのギャラリー化」を実現した。

プロジェクトリーダーの佐藤氏は「このスピード感と、顧客への対応力は素晴らしいと感じました」と当時を振り返る。ギャラリー化されたSansanは、旭硝子に限らず、世界中のAzureユーザーが利用できるようになった。ユーザーが直面した課題と解決策を共有することで、他社の取り組みを支援することにつながるのは「クラウドならでは」と評価している。

実際に旭硝子のAzure AD導入作業が本格化したのは、2016年10月下旬から。サービスをギャラリー化したことで、3つのサービスの統合まで1カ月もかからなかった。11月末にプロジェクトが終了し、12月からは全てのユーザーが、シングルサインオン環境で仕事を進めることができるようになった。アプリケーションの迅速な導入という点では、すぐに効果が出た格好だ。

SSOでパスワードリセットを根絶、MFAで不正アクセスを排除

旭硝子の共通認証基盤は、オンプレミスで運用している既存のActive Directoryに、Azure ADを使ってクラウドサービスを認証連携(フェデレーション)するという構成だ。ユーザーはWindowsログイン時にIDとパスワードを入力すれば、他のクラウドサービスにそのままログインすることができる。このため、業務の効率化に大きく貢献する。

実際、赤崎氏は「クラウド向けのIDとパスワードを覚える必要がなくなりました。ユーザーからは『非常に便利。もうこれなしでは使えない』という声を頂いています」と話す。

ユーザーによっては、3つのクラウドサービスを利用するケースもある。その場合は、3つのIDとパスワードを入力する必要があるわけだが、こうしたケースでしばしば起こるのは、パスワードを忘れないようにするためにメモに残したり、パスワードを忘れてしまって再発行したりすること。結果として、セキュリティ強度が低下したり、業務が一時的に停止したりといったリスクが生じる。シングルサインオン環境を構築することで、それらのリスクはなくなり、本来の業務に集中できることになる。

Azure AD導入に当たって、ユーザーから直接的なクレームがあったわけではない。ユーザーのニーズをくみ取って先んじて環境を整備した大きな背景には、赤崎氏の経験と勘があった。

「2000年初頭、社内にはIDとパスワードが氾濫し、大きなクレームの中で社内向けActive Directoryを使ったシングルサインオン環境を整備した経緯があります。当然、これからクラウド時代に入ると、ユーザーはサービスのアカウント管理に頭を悩ませます。15年前を思い起こしながら、将来を見越して導入を決めました」(赤崎氏)

共通認証基盤は、管理性を高める効果もあった。アカウントの登録などの作業は必要になるが、プロビジョニングやパスワードリセットの手間は大幅に削減される。「これまでは、アカウント作成に合わせて、各サービスに設定をする必要がありました。共通認証基盤の構築後は、Active Directory側で管理すれば、自動的にSalesforceやBoxのIDがプロビジョニングされます。また、アカウントがWindowsログイン時に利用する1つで済むようになったため、ユーザーからのパスワードリセットの申請が大幅に減りました」と佐藤氏は説明する。さらに、パスワードリセットのたびに、業務が止まることがなくなるため、ユーザー、IT管理者双方の生産性を上げることにつながるという。

共通認証基盤のテーマの1つであった「セキュリティリスク」についても、大きな成果が期待できる。MFAは、出先からのアクセスなど、社内の認証基盤以外からアクセスがあった場合に機能が有効になる設定だ。例えば、社外でWindowsにログインし、クラウドサービスにアクセスする場合は、事前に登録した会社支給のスマートフォンなどに電話がかかってくる。それを認証して初めてサービスの利用が可能になるという仕組みだ。こうした仕組みがないと、権限のない人がIDとパスワードを入手すれば、そのままクラウドサービスを利用できることになる。また、退職者など、内部情報を知る社員による不正アクセスなどへも対応できるようになる。

新しいSaaSを使いこなすための最重要基盤に

共通認証基盤のテーマは、今後を見据えたビジネス推進とセキュリティ確保にあった。浅沼氏はビジネス面での成果について、「事業スピードが速くなり、ITもそれに追随することが強く求められています。とはいえ、会社のリソースは限られていますから、クラウドのようなサービスをうまく使って、効率よく仕事を進めることがポイントになってきます。汎用的なサービスはSaaSに流し、私たちがカスタマイズでしか対応できないものにITリソースをつぎ込んでいきたい。クラウドまでカバーした共通認証基盤は、その意味で大きな意味を持ちます」と話す。

また、赤崎氏はセキュリティ面での意義について「企業にとっては、こういった認証基盤がないと安心してクラウドサービスを利用できないはずです。システムごとに認証を考慮する必要がありますが、それらに対応していれば、本来の業務と関係ないところで、一生懸命頑張らなければならなくなる。セキュリティを担保して、クラウドサービスの活用を進めていきます」と話す。

今回連携したのは、社内で利用しているクラウドサービスの一部であり、今後は連携サービスを増やせるよう推進していく予定だ。また、クラウドサービスとしては「Office 365」の活用も視野に入れている。マイクロソフト製品ということで、Azure ADとの連携もスムーズに進むことが期待されている。

全社規模で利用するアプリケーションが稼働すれば、Azure ADで管理するクラウドサービスのアカウントも1万8000人規模に拡大していくことになる。クラウドを活用したスピーディでセキュアな認証基盤が旭硝子のビジネスを支えていく。

Copyright © ITmedia, Inc. All Rights Reserved.