第3回 BitLockerで内蔵HDD/SSDを暗号化して保護する:超入門BitLocker(2/2 ページ)

今回はPC内部のディスク(内蔵HDD/SSD)上にあるデータボリュームを暗号化したり、OSボリューム(C:ドライブ)そのものを暗号化したりする機能について解説する。

OSのブートディスク(C:)のBitLockerによる保護

次はOSのブートディスク(C:ドライブ)を暗号化してみよう。このためにはBitLockerの管理ツールでC:ドライブを選び、[BitLockerを有効にする]を実行すればよい。

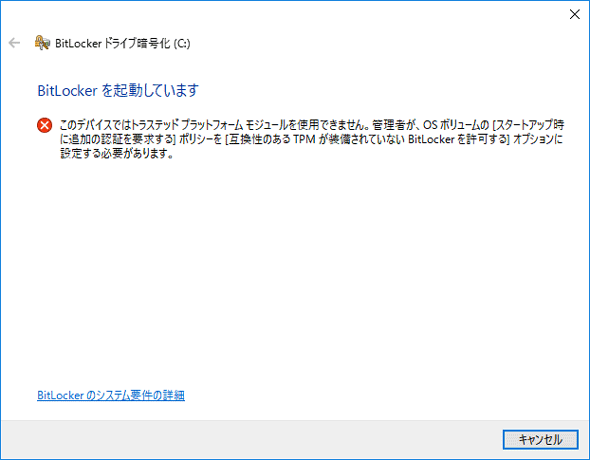

ところが、システムによっては次のようなメッセージが表示されて、実行できないことがよくある。

TPMが見つからないというエラー

C:をBitLockerで保護するにはTPM(エラーメッセージ中にある「トラステッド プラットフォーム モジュール」の略)が必要。TPMがないと、安全なキーの管理などができない。

「TPM(Trusted Platform Module)」は、暗号化の処理やセキュリティ情報の保存などを行う特殊なICチップである。TPMはPC内部に固定的にインストールされており、個体を識別するのに利用される。ビジネス向けのPCやタブレットPCなどでは標準搭載されていることが多い一方、個人向けのPCでは搭載されていないことがよくある。

TPMを利用すると、あらかじめインストールされたOS以外でPCを起動することを禁止できる他、ブートコードの改ざんの検出、ドライブの暗号化のために使うキーやブート情報の安全な保存などを実現できる。別のPCにディスクを接続し直して起動することも禁止される。

WindowsでC:ドライブをBitLockerで保護する場合は、このTPM機能を使って暗号化のためのキー情報などを保存している。

●TPMと他の認証手段の併用

TPMでC:ドライブを暗号化しても、電源スイッチを入れれば、BitLockerを使っていないシステムと同様に起動する。PC本体ごと盗難に遭えば、情報が漏えいする危険性がある。そこでより安全性を高めるため、TPM以外の認証方法も併用できるようになっている。可能な組み合わせは次の4通りだ。

- TPMだけ

- TPM+PINコード(8〜20桁の数字列の入力)

- TPM+スタートアップキー(USBメモリに保存したBitLockerの外部キー。USBキーとも言う)

- TPM+PINコード+スタートアップキー

例えば一番下のタイプを使うように設定すると、以後は、起動時にPINコードの入力とスタートアップキー(USBメモリ)の挿入が必要になる(どちらか1つだけは不可)。

TPMが利用できない場合は他の認証手段を利用する

TPMを備えていないシステムも少なくないため、BitLockerでC:ドライブを暗号化する場合は、代替の認証手段として次の2つの方法が用意されている。

- スタートアップキー(USBメモリに保存した外部キー)

- パスワード文字列の入力(PINコードではない)

これらの方法を使う場合は、あらかじめグループポリシーの設定を変更して、TPMなしでも使えるように設定しておく。

TPM代替案の設定

TPMが利用できない場合は、利便性や安全性は劣るが、代わりにスタートアップキーやパスワードが利用できる。

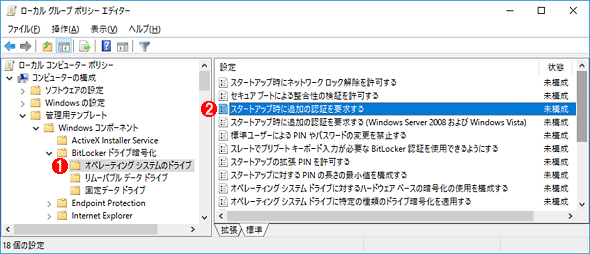

(1)「gpedit.msc」を実行してグループポリシーエディタを開き、[コンピューターの構成]−[管理用テンプレート]−[Windowsコンポーネント]−[BitLockerドライブ暗号化]−[オペレーティング システムのドライブ]を開く。

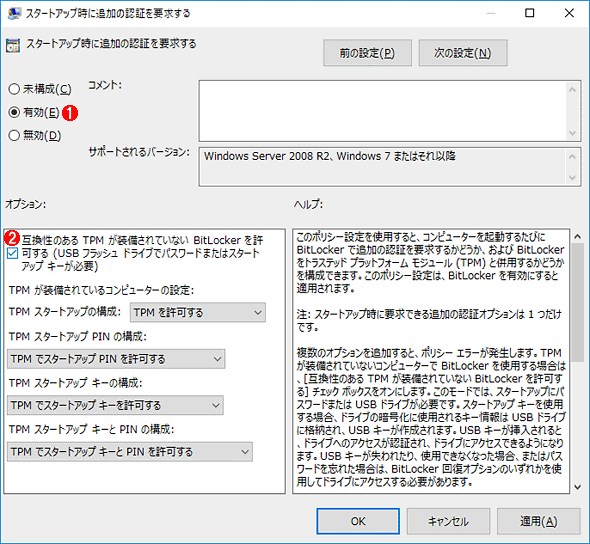

(2)[スタートアップに追加の認証を要求する]を開く。

ここにある「スタートアップ時に追加の認証を要求する」の設定を次のように変更する。

この設定を済ませてから(もしくはActive Directoryのグループポリシーとして配布してから)、BitLocker管理ツールでC:の暗号化処理を開始する。今度はエラーなしに実行できるはずだ。

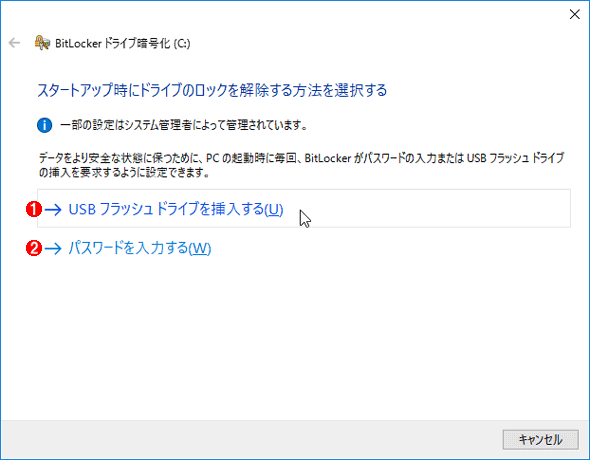

ウィザードの最初に次のような画面が表示されるので、スタートアップキーとパスワードのどちらを使うかを選択する。

スタートアップ時のロック解除方法の選択

システム起動時に、どの方法を使ってC:ドライブのロックを解除するかを選択する。

(1)USBメモリに入ったキーを使う場合はこれを選択する。起動時には毎回キーの入ったUSBメモリの装着が必要。

(2)パスワードを利用する場合はこれを選択する。起動時には毎回パスワードの入力が必要。

スタートアップキーを使う場合は(1)を選ぶ。するとスタートアップキーとして使用するUSBメモリの場所を問い合わせる画面が表示されるので、空のUSBメモリ(BitLockerで暗号化してはいけない)をセットしたドライブを指定する。

この後は、回復キーの作成と保存場所の指定、暗号化するディスク領域の指定(全領域か使用中の領域のみか)、暗号化アルゴリズムなどを選択する。これらの手順は、データディスクやリムーバブルディスクを暗号化する場合と同じなので省略する。

最後にシステムを再起動すると(スタートアップキーを挿入しておくか、パスワードを入力すること)、C:ドライブの暗号化処理が始まるのでしばらく待つ。システムにもよるが1時間もかからずに終わるだろう。

以下に暗号化した例を示す。C:ドライブの暗号化が完了すれば、それ以外のデータドライブの自動ロック解除も設定できるようになっているはずである。

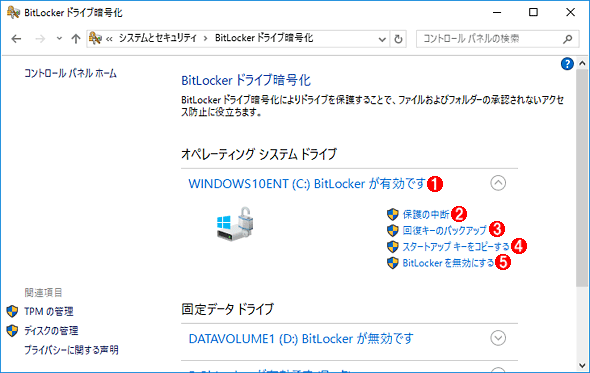

OSドライブを暗号化した例

システムのブートドライブ(C:)がBitLockerで保護されている。

(1)「〜が暗号化中です」と出ている場合は、まだ処理中である。暗号化が完了するとこのように「〜が有効です」になる。

(2)OSやシステムの更新などの場合、BitLockerで暗号化されているとうまく動作しないことがある。その場合は一時的にBitLockerの暗号化を「中断」してから行えばよい。この「中断」とは、実際にはクリアキーを設定してロック解除操作なしにドライブへアクセスできるようにすることである(デフォルトでは、1回再起動すると保護が再開する)。

(3)回復キーのバックアップ。このドライブの回復キーを失うと、Windowsが起動できなくなることもあるので取り扱いには注意する。

(4)スタートアップ用のキーも予備を作成しておこう。

(5)BitLocker暗号化を解除する。

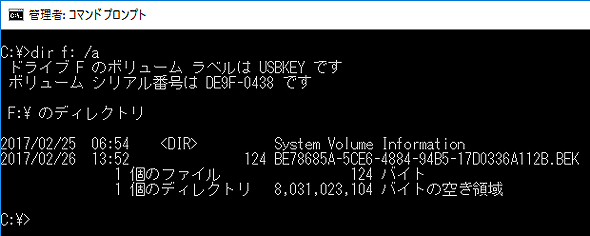

スタートアップキーの実体

スタートアップキーにはBitLockerの外部キーファイル(.BEKファイル)が1つ保存されているだけである。サイズも120bytes程度しかないので、どんな小さなUSBメモリでも利用できるだろう。ただしこのキーをなくすとシステムを起動できなくなるので、幾つかコピーを作成して(実際には、そこに記録されている.BEKファイルさえあればよい)、安全な場所に保存しておくなどの対策が必要だ。

作成されたスタートアップキーの例

スタートアップキーにはBitLockerの外部キー(.BEKファイル)が1つ保存されているだけである。隠し属性の付いたシステムファイルになっているので、「dir /a」としないと表示されない。

スタートアップキーなどが利用できない場合は?

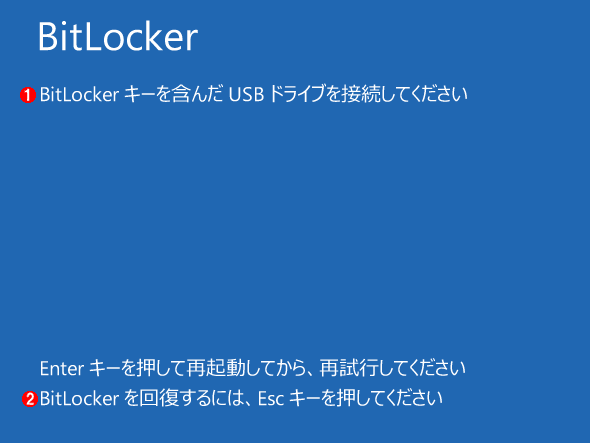

スタートアップキーなどを使ってC:ドライブを暗号化した場合、起動時にスタートアップキーが見つからないなどの問題が発生すると、次のような画面が表示されることがある。

スタートアップキーが見つからない場合の起動画面例

C:ドライブをBitLockerで保護している場合、スタートアップキー(USBメモリー)が見つからなかったり、TPMがシステムの重大な変更を検出したりすると、このように起動をブロックする画面が表示されることがある。

(1)スタートアップキーが必要な構成にしていたのに、起動時に挿入していないとこのようなメッセージが表示される。

(2)どうしてもスタートアップキーが見つからない場合は、回復キーを手動で入力してブートを続行させることもできる。

このまま何も操作しないでいると、1分ほどでシャットダウンする。なので、正しいスタートアップキーを挿入してから[Enter]を押して再起動させる。

C:の暗号化の時に「パスワードを入力する」を選択して初期化していた場合は、ここでパスワードの入力画面が表示されるので、正しいパスワードを入力する。

スタートアップキーもないし、パスワードも忘れた場合は、[Esc]キーを押して回復オプションを表示させ、回復キー(数字パスワード)を入力する。

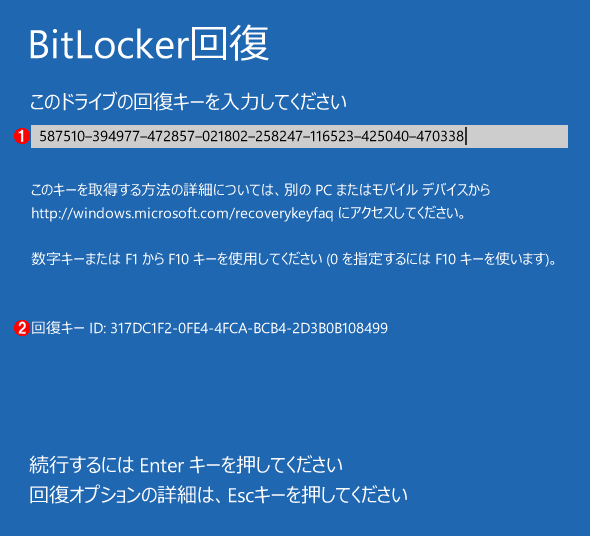

回復キーを入力する画面

スタートアップキーやパスワードが利用できない場合は、回復キーを使ってロックを解除する。

(1)回復キー(数字パスワード)を入力する。

(2)回復キーID。このIDを持つ回復キーを見つけて入力する。

またTPMがシステムの“不正な”変更などを検出した場合もこのような画面が表示されることがある。TPMはシステムの状態(ブートシーケンスなど)を厳密に管理しているため、構成変更に対して敏感というか、不寛容度がやや高い。いろいろなデバイスを接続していると、ちょっとした変更でも起動がブロックされることがある。その場合も回復キーの入力が必要になるので、いつでも(例えば出先でも)回復キーには何らかの方法でアクセスできるようにしておく。さもないと、PCは手元にあるけど、回復キーが分からないので使えない、ということになりかねない。

今回はBitLockerを使って内蔵ハードディスク(起動用のC:ドライブと、それ以外のデータドライブ)をBitLockerで保護する方法について見てきた。次回はBitLockerをコマンドラインで管理するツールやActive Directoryサポートなどについて解説する。

Copyright© Digital Advantage Corp. All Rights Reserved.