ランサムウェア「Wanna Cryptor」に対し、異例のセキュリティパッチをWindows XPに提供する意味:山市良のうぃんどうず日記(94:緊急特別編)

世界的に猛威を振るっているランサムウェア「Wanna Cryptor」に対し、マイクロソフトはサポートが既に終了しているWindows XP、Windows Server 2003、Windows 8(8.1ではない)向けに緊急のセキュリティ更新プログラムの提供を開始しました。

サポートが終了したOSに異例のセキュリティパッチを提供

2017年5月12日(米国時間)に世界的に感染を広げ、日本でも感染例が報告されたというランサムウェア「Wanna Cryptor」(WannaCry、WanaCryptなどとも呼ばれます)は、Windowsのファイル共有プロトコル「SMB(Server Message Block)」の古いバージョンである“SMB v1(SMB 1.0/CIFS)の脆弱(ぜいじゃく)性”を悪用して感染を広げます。

- 世界中で感染が拡大中のランサムウェアに悪用されているMicrosoft製品の脆弱性対策について(情報処理通信機構(IPA))

- ランサムウェア "WannaCrypt" に関する注意喚起(JPCERTコーディネーションセンター)

このSMB v1の脆弱性は既知のものであり、2017年3月に提供されたセキュリティ更新プログラムで既に修正されています。本連載第83回の最後に追記した「MS17-010」の脆弱性問題です。サポート期間中のWindowsであれば、適切に更新されている限り、影響を受けることはありません。

- 再チェック! ファイル共有プロトコル「SMB」のためのセキュリティ対策(本連載 第83回)

マイクロソフトは今回、既にサポートが終了したWindows XP(2014年4月にサポート終了)、Windows Server 2003/2003 R2(2015年7月にサポート終了)、Windows 8(2016年1月にサポート終了)についても、「MS17-010」の脆弱性を修正するセキュリティ更新プログラム「KB4012598」の提供に踏み切りました。

- ランサムウェア WannaCrypt 攻撃に関するお客様ガイダンス(マイクロソフト:日本のセキュリティチーム)

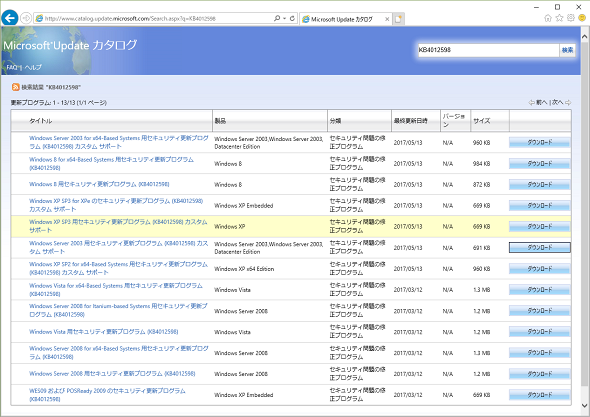

Windows XP、Windows Server 2003、Windows 8向けのセキュリティ更新プログラム「KB4012598」は、以下の「Microsoft Update Catalog」から入手できます(画面1)。

- IEからの場合は、下記URLにアクセスし「KB4012598」を検索

https://catalog.update.microsoft.com/

- IE以外からの場合は、下記URLにアクセスし「KB4012598」を検索

http://www.catalog.update.microsoft.com/

サポート終了OS向けのダウンロードリンクは、こちらにもあります。

- Customer Guidance for WannaCrypt attacks

https://docs.microsoft.com/en-us/msrc/customer-guidance-for-wannacrypt-attacks

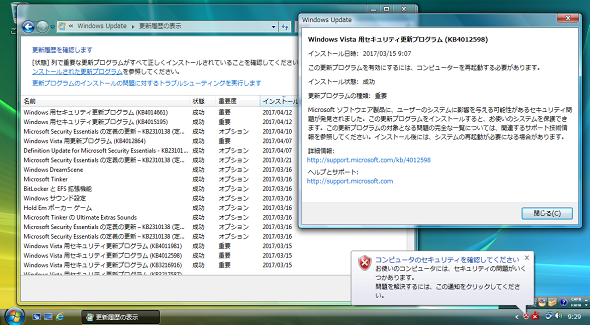

Windows UpdateやMicrosoft Updateでは配布されていないようなので、手動でダウンロードして、インストールする必要があります。なお、2017年4月にサポートが終了したばかりのWindows Vistaについては、2017年3月のセキュリティ更新プログラムで既に対策済みです(画面2)。

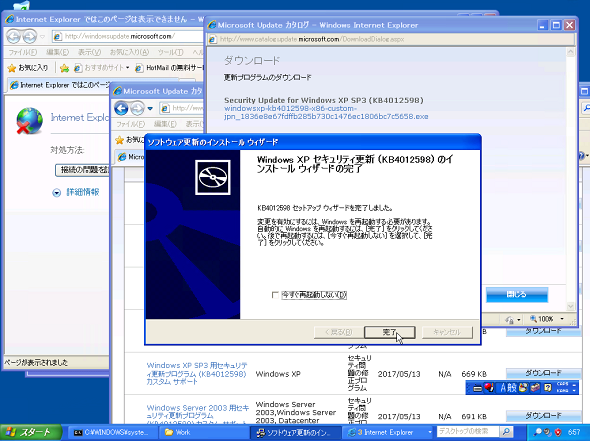

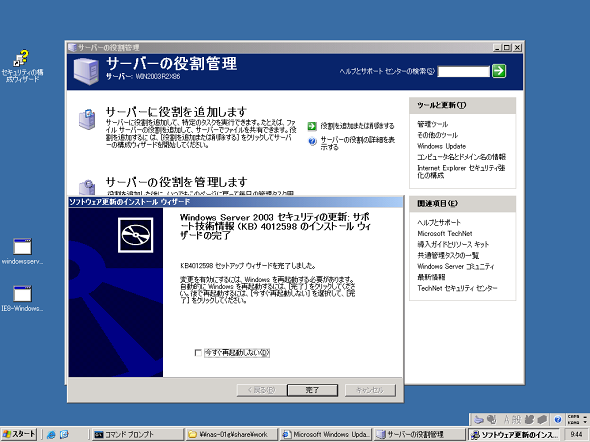

なお、Microsoft Update Catalogは古いバージョンのOSや「Internet Explorer(IE)」からの利用は想定していないようで、Windows XPやWindows Server 2003/2003 R2からアクセスしても、うまくダウンロードできないかもしれません。サポート期間中のWindowsを実行する健全な(最新状態に更新済みの)コンピュータを利用できるなら、そちらを使用してファイルをダウンロードし、問題のコンピュータにコピーしてインストールするのが確実です(画面3、画面4)。

| 対応OS | セキュリティ更新プログラム名 |

|---|---|

| Windows XP Home/Professional SP3向け | Windows XP SP3 用セキュリティ更新プログラム(KB4012598)カスタムサポート |

| Windows XP Professional x64 SP2向け | Windows XP SP2 for x64-Based Systems用セキュリティ更新プログラム(KB4012598)カスタムサポート |

| Windows Server 2003/2003 R2 x86向け | Windows Server 2003用セキュリティ更新プログラム(KB4012598)カスタムサポート |

| Windows Server 2003/2003 R2 x64向け | Windows Server 2003 for x64-Based Systems用セキュリティ更新プログラム(KB4012598)カスタムサポート |

| Windows 8 x86向け | Windows 8用セキュリティ更新プログラム(KB4012598) |

| Windows 8 x64向け | Windows 8 for x64-Based Systems用セキュリティ更新プログラム(KB4012598) |

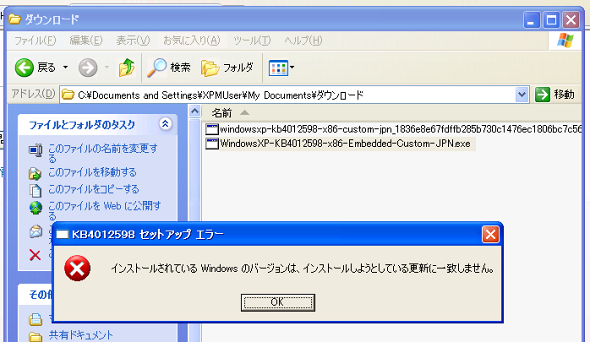

なお、Windows XP向けのセキュリティ更新プログラムについては、Windows XP Embedded向けのものと混同しないように注意してください。Windows XP Embedded向けの更新プログラムをWindows XP HomeやWindows XP Professionalにインストールしようとしても、「インストールされているWindowsのバージョンは、インストールしようとしている更新に一致しません」というエラーで失敗します(画面5)。

「マイクロソフトも本当に大変なときは対応してくれるんじゃない」とは思わない方がよいでしょう。今回の対応は極めて異例なものであり、Windows XP/Server 2003などの古いOSを使用しているユーザーを保護するというよりもむしろ、“古いOSを介した感染拡大を防ぐ”ことを重視しての決定だと思います(筆者の個人的な感想です)。

今回、MS17-010の脆弱性が特別措置で解消されたといっても、サポートが終了したOSに他にも存在するであろう多数の脆弱性(通常、公表されることはありません)は放置され続けるため、使用の継続は今回のようなセキュリティリスクと隣り合わせです。つい最近、サポートが終了したWindows VistaやWindows 10初期リリース(Windows 10 Enterprise 2015 LTSBを除くビルド10240)も、今後、時間の経過とともにリスクが高まります。

なお、マイクロソフトのマルウェア対策製品(Windows 8以降に標準で組み込まれている「Windows Defender」を含む)では、2017年5月12日(米国時間)に提供された定義ファイル「1.243.302.0」以降で、このランサムウェアを「Ransom:Win32/WannaCrypt」として検出、駆除できるようになっています。他社のマルウェア対策製品についても、既に対応しているはずです。

今回のランサムウェアとは関係ありませんが、マイクロソフトのマルウェア対策製品については2017年5月に重要な脆弱性問題のセキュリティアドバイザリと修正が出ています。それは、Windows Defenderや「Microsoft Security Essentials」「System Center Endpoint Protection」など、マイクロソフトのマルウェア対策エンジンに悪意のあるファイルをスキャンさせることで、リモートでコードを実行させることができるという問題です。

- マイクロソフトセキュリティアドバイザリ4022344:Microsoft Malware Protection Engine 用のセキュリティ更新プログラム(マイクロソフト セキュリティ TechCenter)

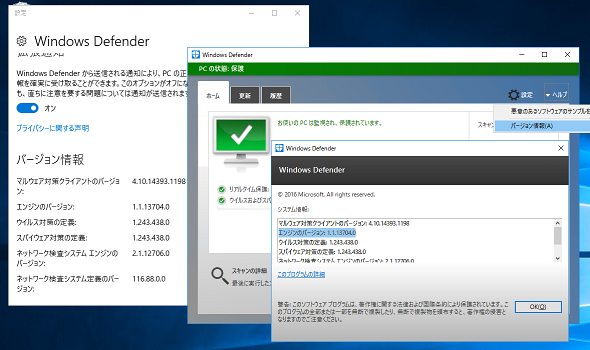

マイクロソフトのマルウェア対策製品が最新の状態に更新されていれば、脆弱性は解消しています。エンジンのバージョンが「1.1.13704.0」以降であれば、脆弱性はありません(画面6)。別々の脆弱性問題に関係するエンジンのバージョンと定義ファイルのバージョン、念のため確認しておくことをお勧めします。

画面6 マイクロソフトのマルウェア対策製品を使用している場合は、エンジンのバージョンが「1.1.13704.0」以降であること(別の脆弱性問題の対策版)、ウイルス対策の定義が「1.243.302.0」以降(今回のランサムウェア対応版)であることを確認

Windows 8以降にはWindows Defenderを標準搭載されていますが、他のマルウェア対策製品を使用している場合は影響しないので問題が解消されているかどうかを心配する必要はありません。Windows Defenderが無効になっている場合、エンジンや定義の更新プログラムは提供されません。

最新情報(2017年6月14日追記)

サポートが終了したWindows向けに、2017年6月に新たに多数のセキュリティ更新プログラムが提供されています。Windows Updateで自動配布されることはなく、1つずつ手動でダウンロードして、インストールする必要があります。

- June 2017 security update release(MSRC)[英語](Microsoft TechNet)

- マイクロソフト セキュリティ アドバイザリ 4025685:古いプラットフォームのためのガイダンス:2017年6月13日(マイクロソフト サポート)

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Cloud and Datacenter Management(Oct 2008 - Sep 2016)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。マイクロソフト製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。近著は『Windows Server 2016テクノロジ入門−完全版』(日経BP社)。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

サポート切れのサーバーOSを使い続けるリスクは経営課題と考えるべき

サポート切れのサーバーOSを使い続けるリスクは経営課題と考えるべき

OSのサポートが終了すると、セキュリティ面で大きな問題を抱えることになる。では、サポート終了後もWindows Server 2003を使い続けることによって、企業はどのようなリスクを負うことになるのだろうか。IPAの渡辺貴仁氏に話を聞いた。 まだ終わらない、Windows Server 2003のサポート終了対応――個人情報保護法では対象外企業もマイナンバーでは対象に、サポート切れOSでの運用はNG

まだ終わらない、Windows Server 2003のサポート終了対応――個人情報保護法では対象外企業もマイナンバーでは対象に、サポート切れOSでの運用はNG

2015年7月15日、Windows Server 2003の延長サポートが終了した。マイクロソフトやメディアなどの啓蒙(けいもう)活動で台数は減少したものの、いまだに6万台が稼働しているという。なぜ古く危険なシステムが残されたままなのだろうか。「EOS(End of Support)」が“終わっていない”ユーザーは、どのように対処すればよいのだろうか。 Windows 10 Creators Updateのリリース前にサポートポリシーを再確認

Windows 10 Creators Updateのリリース前にサポートポリシーを再確認

Windows 10初期リリースのサポート期限が2017年3月末に迫っているというニュースがありました。Windows 10は「サービスとしてのWindows」という方式で、常に進化を続けるOSとして提供されます。それに合わせて、サポートポリシーも変わったことにお気付きでしょうか。 「言葉では言い表せない絶望感だった」――ランサムウェア被害者が語る

「言葉では言い表せない絶望感だった」――ランサムウェア被害者が語る

「サイバー攻撃者の手法」を解説する本連載。今回はその「外伝」として、ランサムウェア被害者へのインタビューをお届けする。感染に気付いてから復旧に至るまでの“ランサムウェア被害の生々しい実態”をぜひ知ってほしい。