再チェック! ファイル共有プロトコル「SMB」のためのセキュリティ対策:山市良のうぃんどうず日記(83)(1/2 ページ)

2017年1月、SMBの脆弱性に関するニュースが取り上げられました。そのニュースは、米国のセキュリティ機関の情報を日本語化して伝えているだけのようですが、何だか裏がありそうで、なさそうで……。

SMBの脆弱性に関するニュースを斜め読み

2017年1月、Windowsのファイル共有プロトコルである「SMB(Server Message Block)」の脆弱(ぜいじゃく)性に関するニュースが、一部のIT系メディアで取り上げられました。問題のニュースは以下の記事です。

- Windowsの通信プロトコルに脆弱性報告、SMB v1は無効化を(ITmedia エンタープライズ)

同様の記事が幾つかのメディアでも取り上げられました。記事の内容は「Windowsなどで使われている通信プロトコル『SMB』の潜在的な脆弱性に関する情報が公開されたとして、SMBのレガシーバージョンを無効にするなどの対策を徹底するよう、米国のセキュリティ機関US-CERTが呼び掛けた」というものです。

ニュースソースとなったUS-CERTの公開情報を読むと、SMBの脆弱性についてははっきりしたことが書いておらず、SMBのセキュリティ対策の「従来のベストプラクティスを提供するもの」でした。

- SMB Security Best Practices[英語](US-CERT)

SMB、特に「SMB v1」と呼ばれるレガシーバージョンはLAN内での利用を想定した、無駄に情報をやりとりする「おしゃべりなプロトコル」であるため、今日のセキュリティ脅威に対抗できるようなセキュリティ機能は備えていません。

そのため筆者は最初、US-CERTの公開情報は、一般的な話題の1つとしてのベストプラクティスの紹介したもの、つまり「風邪をひかないために、手洗いとうがいを忘れずに」的なことのように見えました。それが日本語のタイトルが付けられ、ニュースとして取り上げられたことにちょっと違和感を覚えました。

ところが、このニュースの数日前、あるハッキンググループがWindows向けのハッキングツールとエクスプロイトを売りに出していて、それにはSMBに対するゼロデイ攻撃(つまり未パッチ)のものが含まれているというニュースがあったことを知りました。

- Shadow Brokersが活動停止宣言、Windowsハッキングツール58本を無料公開(ITmedia エンタープライズ)

海外のセキュリティ専門家の1人が、US-CERTの公開情報のタイミングから、こちらのニュースとの関連を指摘しているのを見つけました。もしかすると、そうなのかもしれませんし、そうでないのかもしれません。いずれにしろ、セキュリティ対策のベストプラクティスが無駄になるということはないので、ここで再確認しておきましょう。

あらためて、SMBとは何かを知る

US-CERTのいう“SMBセキュリティのベストプラクティス”は、「SMB v1を無効化すること」と「ネットワークの“境界”で全バージョンのSMBをブロックすること」の2つです。また、SMBの無効化やブロックの影響についても言及しています。

正しい対策と対策の影響を事前に把握するには、SMBとは何か、SMBのバージョンとは何か、「NBT(NetBIOS over TCP/IP)」と「Direct Hosting of SMB」の違いなどを理解しておくことが重要です。これらについては、筆者のもう1つの連載『その知識、ホントに正しい? Windowsにまつわる都市伝説』で集中的に解説しました。

- ファイル共有プロトコル、SMBとCIFSの違いを正しく理解できていますか?(前編)

- ファイル共有プロトコル、SMBとCIFSの違いを正しく理解できていますか?(後編)

- Linuxはサンバ(Samba)で踊る――WindowsとLinuxのファイル共有のいま

- SMBに乗り換えたMac――WindowsとMacのファイル共有のいま(前編)

- SMBに乗り換えたMac――WindowsとMacのファイル共有のいま(後編)

SMB v1を無効化しよう、でもその前に

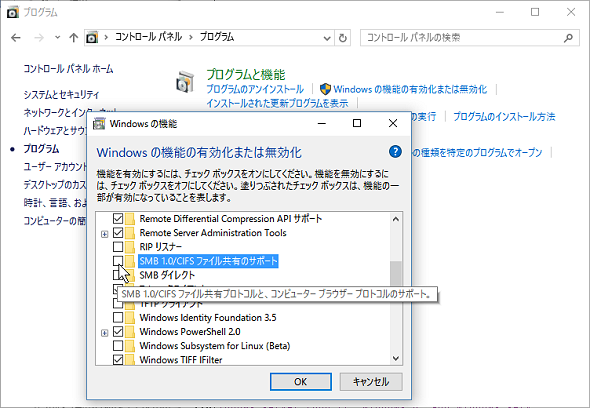

SMB v1(SMB 1.0/CIFS)は、Windows XP/Windows Server 2003 R2以前のWindowsで使用されていた、非常にレガシーなプロトコルです。Windows 8.1からSMB v1は非推奨となり、コントロールパネルの「Windowsの機能の有効化または無効化」を使用して簡単に削除できるようになりました(画面1)。

それ以前のWindowsについては、以下のドキュメントで説明されている方法で無効化できます。Windows XP以前はSMB v1が唯一のSMBプロトコルですが、SMBに関係なく、Windows XPを今現在使っていること自体、潜在的な脆弱性のリスクだらけです。

古いNAS(ネットワーク接続型ストレージ)装置やネットワークプリンタ、スキャナーを使用している場合、SMB v1を無効化するとこれらに接続できなくなる可能性があります。その場合は、無理にSMB v1を無効化しなくてもよいでしょう。もう1つの対策である「SMBのブロック」が問題を緩和してくれます。

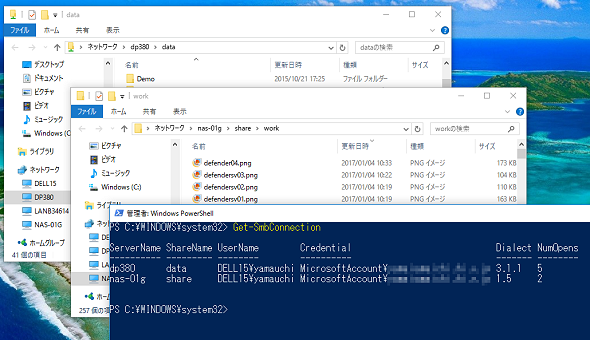

お使いのPCがWindows 8.1以降であれば、Windows PowerShellの「Get-SmbConnection」コマンドレットで、共有への接続に使用されたSMBのバージョンを調べることができます(画面2)。「Dialect」(SMBバージョンのこと)が「1.x」となっている場合は、SMB v1が使用されています。SMB v1を無効化すると、この共有には接続できなくなります。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

2015年、私的Windows&マイクロソフト10大ニュース

2015年、私的Windows&マイクロソフト10大ニュース

本連載の2015年の締めくくりとして、2015年のWindowsおよびマイクロソフトに関連する10個の重大ニュースをピックアップしてみました。あくまでも筆者個人の見解です。 厳選! 人に教えたくなる、Windows 10の七不思議

厳選! 人に教えたくなる、Windows 10の七不思議

今回は、Windows 10の新しい仕様や既知の不具合について、ちょっと気になるもの、思わず目を疑いたくなるものなど、“七不思議”を紹介します。![厳選! 人に教えたくなる、Windows 10の七不思議[第2弾]](https://image.itmedia.co.jp/ait/articles/1606/06/news023.png) 厳選! 人に教えたくなる、Windows 10の七不思議[第2弾]

厳選! 人に教えたくなる、Windows 10の七不思議[第2弾]

本連載第48回では、Windows 10のちょっと気になるもの、思わず目を疑いたくなるものなどを紹介しました。今回はその第2弾です。役に立つ、立たないWindows 10の“不思議”をまた集めてみました。 Windows 10でしれっと削除、変更された機能

Windows 10でしれっと削除、変更された機能

以前のWindowsにはあったのに、Windows 10で削除/変更された機能は、マイクロソフトのWebサイトでも説明されています。ですが、そこに記載されていない変更点も多々あります。また、Windows 10の更新やアップグレードでひっそりと変更されていることも……。