ランサムウェア「WannaCry」対策で安心してはいけない――いま一度、見直すべきWindowsの脆弱性対策:山市良のうぃんどうず日記(95:特別編)(1/2 ページ)

ランサムウェア「WannaCry」の世界的な感染や、日本国内での感染報告を聞いて、慌ててWindows Updateを実行したユーザーやIT部門の方は多いのではないでしょうか。“セキュリティパッチを当てたからこれで安心”なんて思ってはいけませんよ。

注意:MS17-010の更新は感染拡大を防止するが、直接的な感染は防げない

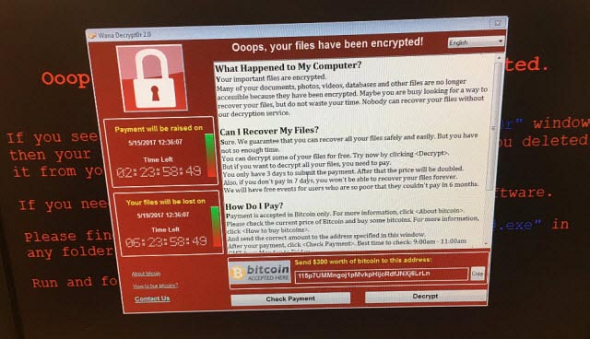

ランサムウェア「WannaCry」(WanaCrypt、Wanna Cryptor、Wcrypt、Wcryなどの別称があります)は、Windowsのほぼ全てのバージョン(最新のWindows 10 Creators Updateを除く)に影響する「MS17-010の脆弱(ぜいじゃく)性」を悪用して感染を広げます(画面1)。

- マイクロソフトセキュリティ情報MS17-010 - 緊急(マイクロソフト セキュリティ TechCenter)

2017年5月12日から大規模な攻撃が開始され、既に世界150カ国で23万台以上のコンピュータが脆弱性を悪用されてWannaCryに感染したとされています。日本でも、日立製作所やJR東日本で感染被害が発生したと報道されました。また、WannaCryに感染したPCのほとんどは現在も正式サポート中のWindows 7で、サポートが終了しているWindows XPの被害はほとんどなかったという報道もありました。なお、Windows 7は2020年1月15日にサポートが終了します。

- 「WannaCry」感染の98%は「Windows 7」で「XP」はほぼゼロ(ITmedia NEWS)

この脆弱性は2017年3月の更新プログラムで既に修正されていましたが、3月以降の更新プログラムがインストールされていないWindows PCや、更新プログラムが提供されないサポートが終了した古いバージョンのWindows PCの存在が世界的な感染拡大の大きな要因になったようです。

本連載の以下の記事で伝えたように、マイクロソフトは今回、サポートが既に終了しているWindows XP、Windows XP Embedded、Windows Server 2003、Windows Server 2003 R2、Windows 8(Windows 8.1ではない)に対しても、MS17-010のセキュリティ更新プログラム(本来は特別な有料カスタムサポート契約向けのもの)を無料で一般公開するという特例措置を講じました。

なお、MS17-010の脆弱性がセキュリティ更新プログラムによって解消されたとしても、“ランサムウェアに感染しなくなるというわけではない”ということに注意してください。ランサムウェアの本体をユーザーが実行すれば、当然、感染するでしょう(ただし、マルウェア対策ソフトウェアが最新の状態になっていれば、そちらでブロックしてくれるはずです)。

MS17-010の脆弱性の解消は、直接的な感染をブロックするものでははく、感染後にネットワーク内でさらに拡散しようとする際に利用する“手段の1つ”を使えないようにするだけです。WannaCryがどのような感染拡大の手段を実装しているのか筆者は知りませんが、洗練されたマルウェアは感染や感染拡大に複数の方法を使用するようです。

サポート終了後の今もなお、Windows XPを使用し続けているという場合、今回の騒動を受けて、慌ててWindows Updateを実行した人がいたかもしれません。しかし、特別措置で公開されたMS17-010はWindows Updateを通じて配布されていません。「Microsoft Update Catalog」や「Microsoftダウンロードセンター」から更新プログラムを手動でダウンロードして、手動でインストールする必要があります。この点については、上記の記事で説明した通りです。

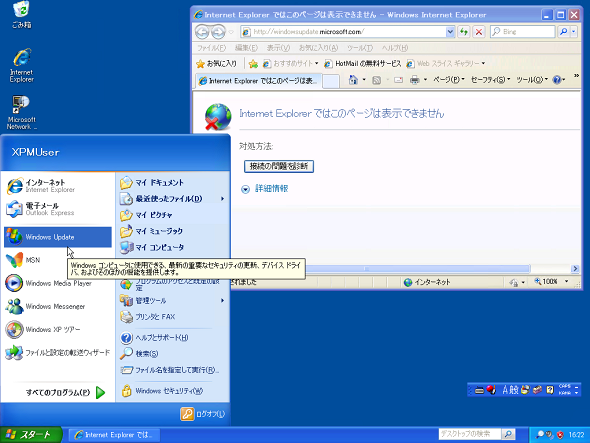

ところで、Windows XPのスタートメニューの「Windows Update」や「Internet Explorer(IE)」の「ツール」メニューの「Windows Update」をクリックして、「Internet Explorerではこのページは表示できません」と表示されて、さらに慌ててしまった方はいないでしょうか。

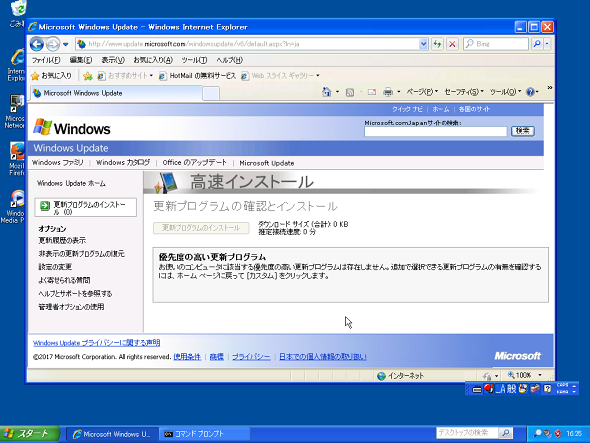

これらのショートカットのリンク先の「http://windowsupdate.microsoft.com/」は既に存在しません。IEでURL「http://www.update.microsoft.com/」を直接開く、あるいはコントロールパネルの「自動更新」を使用することで、Windows Updateを利用することはできます。繰り返しますが、自動更新やWindows Updateでは、MS17-010のセキュリティ更新プログラムは検出されません(画面2、画面3)。

「累積的な更新」への移行で分かりにくくなった対策状況

サポート期間中のWindowsのバージョンであっても、適切に更新されていない場合は脆弱性が放置されている可能性があります。Windows Updateのトラブルで、更新が失敗し続けているような場合は要注意です。

とはいえ、最新のWindows 10は「累積的な更新プログラム」に含まれる形でセキュリティ更新が行われるため、特定の脆弱性に対策できているかどうかを判断するのが困難かもしれません。Windows 7やWindows 8.1も2016年10月から累積的な更新プログラム(これらのOSでは、「セキュリティマンスリー品質ロールアップ」という名前です)に移行したため、同様に分かりにくくなっています。

個別のセキュリティ更新プログラムの場合は、その更新プログラムがインストール済みであれば、脆弱性は解消されているということになります。

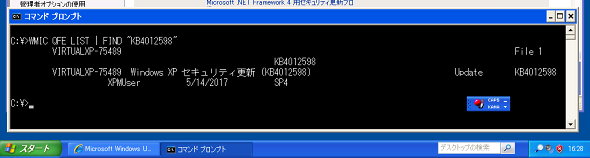

例えば、Windows XPの場合、今回の特別措置の更新プログラムによってMS17-010の脆弱性が解消されているかどうかは、コントロールパネルの「プログラムの追加と削除」でインストールされている更新プログラムのリストに「KB4012598」の更新プログラムが存在するかどうかで確認できます。また、コマンドプロンプトで次のコマンドラインを実行して確認することもできます(画面4)。

WMIC QFE LIST | FIND "KB4012598"

Windowsのバージョンによって、更新プログラムの名前は異なります。Windows 7やWindows 8.1以降の場合、MS17-010の脆弱性の修正は、2017年3月以降の累積的な更新プログラムに含まれています。3月の累積的な更新プログラムをインストールしていなくても、4月または5月の累積的な更新プログラムがインストールされていれば対策済みです。Windows Updateが失敗し続けていないかどうか、3月以降の累積的な更新プログラムがインストールされているかどうかを、いま一度、ご確認ください。

筆者の個人ブログに、MS17-010に対応した更新が適用済みであるかどうかを判定するこのバッチファイルを掲載しました。動作を保証することはできませんが、たくさんのPCを確認する作業の効率化の参考にしてください。

- WannaCry (MS17-010) 対策状況の超簡易的なチェックツール(無保証)(筆者の個人ブログ:山市良のえぬなんとかわーるど)

なお、2017年6月14日には、Windows 7やWindows 8.1以降向けに新しい累積的な更新プログラムが提供される予定ですので、6月14日を過ぎると正しい結果を報告しなくなる可能性があります。例えば、3〜5月の累積的な更新プログラムが未インストールで、6月の累積的な更新プログラムがインストールされている場合は誤った結果を報告します。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ランサムウェア「Wanna Cryptor」に対し、異例のセキュリティパッチをWindows XPに提供する意味

ランサムウェア「Wanna Cryptor」に対し、異例のセキュリティパッチをWindows XPに提供する意味

世界的に猛威を振るっているランサムウェア「Wanna Cryptor」に対し、マイクロソフトはサポートが既に終了しているWindows XP、Windows Server 2003、Windows 8(8.1ではない)向けに緊急のセキュリティ更新プログラムの提供を開始しました。 今すぐできるWannaCry対策

今すぐできるWannaCry対策

猛威を振るうランサムウェア「WannaCry」。必ずしも管理が行き届いていない企業内システムで、Windowsに対策パッチを急いで適用する方法は? 脆弱性の見つかったSMBv1を無効化する方法を追記。 世界中のITシステムが混乱 「Wanna Cryptor」の脅威から身を守るために今すぐできること

世界中のITシステムが混乱 「Wanna Cryptor」の脅威から身を守るために今すぐできること

暗号型ランサムウェア「Wanna Cryptor」を使ったサイバー攻撃が世界中で発生している。あらためて「Wanna Cryptor」とは何か、被害に遭わないようにするにはどう対策すればよいか。セキュリティ企業のESETが解説した。 「言葉では言い表せない絶望感だった」――ランサムウェア被害者が語る

「言葉では言い表せない絶望感だった」――ランサムウェア被害者が語る

「サイバー攻撃者の手法」を解説する本連載。今回はその「外伝」として、ランサムウェア被害者へのインタビューをお届けする。感染に気付いてから復旧に至るまでの“ランサムウェア被害の生々しい実態”をぜひ知ってほしい。