AIで複雑化するサイバー攻撃、対抗できるのもまたAIか、それとも人か(1/5 ページ)

ランサムウェア「WannaCry」のインパクトが記憶に新しい中、ウクライナやロシアを中心に感染を広げた「NotPetya」が登場した直後の開催となった、2017年6月の@ITセキュリティセミナー。複雑化するサイバー攻撃の現状、AI(人工知能)/機械学習、自動化、データ、人や組織体制に関するセッションを中心にレポートする。

ランサムウェア「WannaCry」のインパクトが記憶に新しい中、今度はウクライナやロシアを中心に別のランサムウェア「NotPetya」が影響を与えたことが伝えられる中での開催となった@ITセキュリティセミナー。各セッションの概要を3回にわたってお伝えする。

初回の本稿では、サイバー攻撃の現状、AI(人工知能)/機械学習、自動化、データ、人や組織体制に関するセッションを中心にレポートする。

レポート一覧(クリックで各セッションレポートに移動)

- 「分からない」としか言えないリーダーはいらない――「サイバー攻撃対処」における問題の本質

- 攻撃者は、公開データやAI技術をどのように活用して攻撃するのか

- サイバーテロに備えるための新認定資格「CCNA Cyber Ops」――シスコシステムズ

- 攻撃者に“わな”を仕掛け、攻撃対応を自動化する――インテリジェント ウェイブ

- ファブリック(布)を被せるように自動でインフラを守る――フォーティネットジャパン

- AIで未知のマルウェア、ランサムウェアに対抗する――エムオーテックス

- AIでネットワーク上の未知の振る舞いをリインフォメーション・ディベロプメント

- 機械学習も使った5つの検知エンジンでエンドポイントの多層防御を実現――FFRI

- オンプレミスとクラウドにまたがるログ管理で攻撃を迅速に検知――インフォサイエンス

- クラウドを活用した働き方改革の課題、セキュリティをどう守る?――マカフィー&テクマトリックス

- 次回は、バグハンター、CSIRT、レッドチーム

「分からない」としか言えないリーダーはいらない――「サイバー攻撃対処」における問題の本質

基調講演では、「今まさに、昨日夜から感染を広げている新しいランサムウェアの対策支援を行っている」と述べたPwCサイバーサービスの最高技術顧問、名和利男氏が「サイバー攻撃対処に必要な「(体制ではない)態勢」、及びそれを実現する「能力」獲得について」と題して講演を行い、これからの脅威に備えた対策のポイントを語った。

子どもがコピペでランサムウェアを作って攻撃

名和氏は、「WannaCry」などのランサムウェアの登場によって、「多くの経営者がITシステムのPCと設備機械のPCの違いを意識していないことが明らかになった。ITシステムのPCならば何らかの対策を導入できるが、設備機械のPCは、委託業者が納品物として導入しており、安定稼働を第一としている。そのため多くの場合、適切なタイミングでパッチを適用できないことがある。また、Windowsの初期設定のまま、例えばファイル共有など“穴”になり得るサービスが有効になったまま納品されることもある」と指摘。安定稼働とのトレードオフになっているサイバーセキュリティの問題が各地で議論になっているという。

名和氏によると、実は、サイバー攻撃の8〜9割が若年層によるものだという。国内でも最近、学生が簡単なランサムウェアを作ったり、教育委員会のシステムに不正アクセスを行ったりして検挙された。いずれも「ネット検索で出てきた結果をコピペしたもので、全く高度なものではない」(名和氏)

大人の攻撃者は、C2サーバとして、TwitterやGmailなど有名サービスを使い始めた

一方で、こうしたサイバー攻撃とは全く異なるトレンドが欧州や中東では発生している。その幾つかは日本にも波及している。

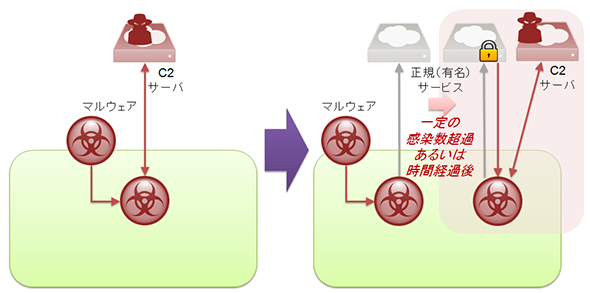

名和氏はその主な手法を4つ紹介した。1つ目は、ソフトウェアの更新機能を悪用してマルウェアを埋め込むサイバー攻撃だ。2つ目は、ブログやポータルサイトのような利用者の多い有名サービスを時間差で踏み台にして、マルウェアを制御するC2(C&C/Command and Control)サーバと通信させる方法。ブラックリストによる対策をかいくぐることが目的だ。3つ目は、VBA(Visual Basic for Applications)やWindows PowerShellといったWindowsの正規プログラムを用いて、不正なスクリプトを実行させる手法。そして4つ目は、有名サービスの同期機能を利用したC2サーバとと通信する手法。2016年に発生した、ウクライナの電力供給会社に対するサイバー攻撃にも、4つ目の手法が使われたという。

他に、TwitterのプロフィールやGmailなど、ブロックできない有名サービスを使ったC2通信が非常に増えているという。名和氏は「こうした動きが同時多発的に起こっており、コミュニティーで情報を共有してもどうしようもないことがある。これから2〜3年が勝負だ。これまで十数年蓄積してきたノウハウは子どもによる攻撃には使えるが、大人のサイバー攻撃部隊には通用しなくなる恐れがある」と警鐘を鳴らした。

冗談のような本当の話――「分からない」としか言えないリーダーはいらない

こうした状況に、日本の対策、法整備はまだ追い付いていないのが実情だ。組織内外の連絡体制の整備が不十分な上、「役職者、管理職ばかりで、実働要員が不足している。経営トップは『サイバー攻撃対策は会社の問題だ、ならば中枢メンバーは役職者でなければならない』という考えかもしれないが、十数年前の現場の知識しかなく『分からない』としか言えないリーダーはいらない」と名和氏は厳しく指摘した。

また、適切な情報把握にも課題が残る。日本語で得られるのは、名和氏の表現によると「まるっとした」分かりやすい情報ばかり。幅や深みのある技術情報を得るには、英語、できれば中国語やロシア語などでも収集しなければならない。

さらに、「インシデントハンドリングに一貫性がないという問題もある。何度か現場に行って印象に残っていることは、インシデント対応の現場に来た役員が『何で座っているんだ、早く動け』と言ったことだ。だが、情報共有をしないままむやみに動いても無限ループに陥るだけだ」(名和氏)。仕方がないので、一生懸命動き回る芝居を打って役員に帰ってもらい、ようやく落ち着いてインシデントに対応できる状態になった。これは冗談のようだが、本当の話だという。

名和氏は幾つかの経験から、「インシデントレスポンスを進めるには、平時から流れを作り、もしインシデントが発生したらどう対応するかの机上訓練、テーブルトップエクササイズをお勧めする」とした。

「サイバー攻撃対処」における問題の本質

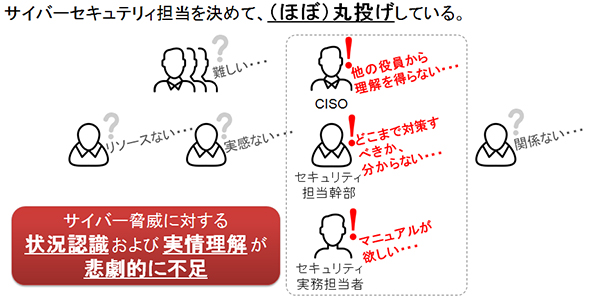

名和氏は、さらに「問題の本質は、セキュリティ担当を決めて、ほぼ丸投げしている状況が見受けられることにある」と指摘した。

2015年12月に経済産業省とIPA(情報処理推進機構)が『サイバーセキュリティ経営ガイドライン』を定めたが、それは、セキュリティが産業再生、経済発展のための足かせとならないようにするためだ。「それを見た経営層が、『うちは大丈夫か』と担当役員に強く求め、担当者を置いたまではいい。しかし現場にはマニュアルがなく、担当幹部もどこまでやればいいかが分からない。そんな苦しい状況にある」(名和氏)

この状況から脱却するには、システム部門への丸投げで済ませてきた「体制」から、組織全体として敵対勢力、サイバー攻撃の主体を見極めて何とかしていく「態勢」へのシフトが必要だ。

名和氏は「サイバー攻撃対処は、相手をよく見定めて、それに対する適切な対応能力を備え、対策することが重要だ。それをせずに画一的な観点でやっては、穴を作ることと同義だ」と呼び掛けた。

そして、情シス部門は限られた予算の中で何がしかのガイドラインに準拠することに注力しがちだが、「“本当の事態”に対処するには何をすべきか」にシフトすべきだとした。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

CSIRTが果たすべき「社会的責任」とは

CSIRTが果たすべき「社会的責任」とは

@IT編集部が2017年2月に開催した「@ITセキュリティセミナー」レポートシリーズ。最終回は、これまでに紹介できなかったセッションの模様をまとめてお届けする。 「標的型攻撃に気付けない組織」にならないための確認ポイントとは

「標的型攻撃に気付けない組織」にならないための確認ポイントとは

3回にわたりお届けしてきた「@ITセキュリティセミナー 〜迷宮からの脱出〜」レポート。最終回となる今回は、2016年6月28日に大阪で開催した同セミナーの中から、東京では行われなかったセッションの模様を紹介する。 インターポールの考える「サイバー犯罪撲滅策」

インターポールの考える「サイバー犯罪撲滅策」

@IT編集部は2016年3月8日、大阪市で「@ITセキュリティセミナー」を開催した。本稿では大阪会場のみで行われたセッションを取り上げて紹介する。