「標的型攻撃に気付けない組織」にならないための確認ポイントとは:「@ITセキュリティセミナー 〜迷宮からの脱出〜」レポート(4)

3回にわたりお届けしてきた「@ITセキュリティセミナー 〜迷宮からの脱出〜」レポート。最終回となる今回は、2016年6月28日に大阪で開催した同セミナーの中から、東京では行われなかったセッションの模様を紹介する。

前回まで、@ITが東京で開催した「@IT セキュリティセミナー」のレポートを3回にわたってお送りしてきた。本稿では、2016年6月28日に開催した同セミナーの“大阪版”の中から、東京では実施されなかったセッションの模様をお届けしよう。

フォレンジック調査の現場から見えてきた標的型攻撃の手口と対策

大阪会場の基調講演では、サイバーディフェンス研究所 情報分析部 部長 上級分析官の大徳達也氏が登壇し、「インシデントレスポンスの現場から――フォレンジック調査で見えてきたサイバー攻撃被害の実態」と題した講演を行った。同氏は、フォレンジック調査の専門家の視点から、標的型攻撃をはじめとするサイバー攻撃の特徴と必要な対策について、幾つかのキーワードを提示しながら解説した。

まず挙げたのは「2年間」というキーワードだ。これは、標的型攻撃で侵入されてから発覚までに要した期間のうち、最大のものだという。この例が示す通り、標的型攻撃では、「最初の感染から発覚までに長い時間を要する」ことが多い。大徳氏は、「残念ながら1〜2年もたってしまうと証拠が消えてしまい、侵害を受けたコンピュータを調査して原因を調べることが難しくなる」と述べる。

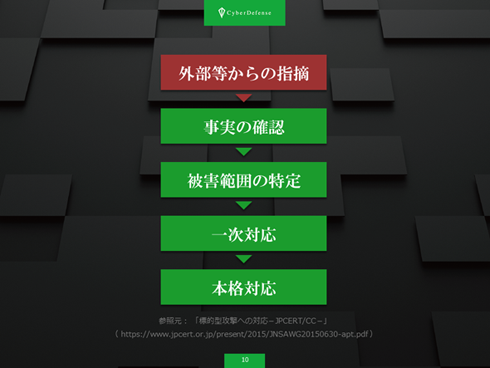

標的型攻撃のもう1つの傾向は、「外部からの指摘によって発覚するケースが多いこと」(同氏)だ。例えば、JPCERT/CC(JPCERTコーディネーションセンター)による通報や、被害に遭った親会社、グループ企業などの他組織から「おたくの組織が感染していませんか」「踏み台になっていませんか」といった指摘を受けて、被害が発覚するケースが多いのだという。

事実、標的型攻撃に用いられるマルウェアに気付くのは非常に難しい。サイバーディフェンス研究所では、JTB子会社に対する標的型攻撃で用いられたとされるマルウェアの1つ、「ELIRKS」について、事件の発覚以前から独自に追跡していたそうだ。「『PlugX』に比べるとこのマルウェアはあまり報道されていないが、日本国内のブログサイトにアクセスし、ブログ本文に記されている文字列を取得して別のC2サーバにアクセスしにいく仕組みになっていた。しかも、攻撃対象の組織ごとに接続先のブログを変えており、接続先だけを基に検知するのが難しいなど、発覚までに時間を要するように作られていた」(大徳氏)。

時間がたてばたつほど困難になる足取りの追跡、早期の検知が重要

標的型攻撃に気付けたとして、その後の対応はどうあるべきだろうか? 一般的な手順としては、事実確認と感染PCの特定・隔離、通信の遮断や関連組織への報告といった一次対応の後、フォレンジック調査やその結果に基づく再発防止策を実行していく流れになる。

ここで大徳氏が挙げたのが「2時間」というキーワードだ。「これは、標的型攻撃によってマルウェアに感染してから、攻撃者が情報を窃取するまでの時間。標的型攻撃は発覚するまでは長いが、感染後に組織ネットワーク内の情報を収集し、ファイルサーバから機密情報を持ち出すという攻撃者の活動は極めて短い時間で行われる」(同氏)。この攻撃者のスピード感は、日本年金機構に対する標的型攻撃の報告書にもある通りだ。

こうして情報を外部に抜き出すというミッションを達成した後に攻撃者が行うのは、「証拠隠滅」だ。一連の攻撃の流れにおいて、攻撃者はさまざまなツールをダウンロードし、端末に痕跡を残すのだが、それを追跡し、全容を把握するのは難しい。攻撃者自身が隠滅を試みる上に、コンピュータの再起動や複数のウイルス対策ソフトによるスキャンなど、「攻撃者以外による痕跡消滅もある」(大徳氏)からだ。

「攻撃を受けた直後であれば、(攻撃者の痕跡を)復元できる可能性は十分にあるが、期間が長くなればなるほど、データが上書きされてしまうなどの理由で、復元が難しくなる」(大徳氏)。そのためフォレンジック調査の際には、ファイルのメタ情報や痕跡の残骸を基に、根気よく攻撃者の足取りを推測していく作業が必要になるそうだ。なお同社では、こうしたケースに備えてフォレンジック作業を支援するツールを開発し、現在ベータ版をGitHub上で公開している(関連リンク)。いずれ正式版もフリーで公開する予定だという。

いずれにせよ、事後の調査をスムーズにするには早期の検知が重要だ。「早い段階で気付くことができれば、痕跡の消失も最低限で済み、原因究明にも良い影響がある」(大徳氏)。しかしながら、「恐らく皆さんも懸念している通り、いまだ侵害に気付いていない組織は少なからず存在するだろう。そうした『残念な組織』にならないためには、感染に早期に気付く努力や仕組みが重要だ」と大徳氏は述べる。具体的には、ファイアウォールやプロキシで収集しているログと、エンドポイントの操作を記録する操作証跡の2つを活用する必要がある。なおこのとき、「双方を突き合わせて見ていくために、きちんと時刻同期を取っておくことが大事」(同氏)なのだそうだ。

すぐにできる「感染診断」とは

大徳氏は、フォレンジック調査の結果得られた、コンピュータ上に残った攻撃者の痕跡の例も紹介した。攻撃者は往々にして、持ち出そうとするファイルを「RAR形式」で圧縮する。その圧縮ファイル名によく使われるのが、「侵害したコンピュータ名.r」といった名称なのだという。ただし、流出した可能性のあるファイルを特定できても、パスワード付き圧縮ファイルの場合、肝心のパスワードが分からなければ復元ができず、何が持ち出されたを特定するのが難しくなる。そうなるとやはり、プロキシサーバのログと端末のログを突き合わせ、推測・分析する作業が必要になるそうだ。

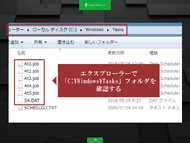

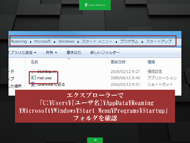

だが、残念ながらこうしたフォレンジック調査は、どの企業にもできるものではない。そこで大徳氏は1つの目安として、「すぐにできる感染診断方法」として、確認すべきポイントを3つ紹介した。1つ目のポイントは、見覚えのないタスクがタスクスケジューラに登録されていないか。2つ目は、見覚えのないプログラムがスタートアップに登録され、自動起動するようになっていないか。そして3つ目は、「C:\Intel」「C:\Just」「C:\Sun」のような、本来ならば存在しないはずの、しかし存在していても不思議ではない名称のフォルダが作られていないかだ。こうした兆候が見られた場合は、早急に詳細な調査を進める必要があるという。

大徳氏はまた、「CSIRT(Computer Security Incident Response Team)が機能しているかどうかも確認してほしい」と述べ、「CSIRTを構築し、ハブとなる連絡窓口を作っている場合は、標的型攻撃を前提としたインシデントレスポンスを考え、初動対応手順を策定し、それがきちんと機能するか訓練を行うのが大切だ」とした。標的型攻撃メール訓練についても、「対応体制を評価するという文脈で捉えてほしい」(同氏)という。

そして最後に大徳氏は、有名な孫子の言葉「彼を知り己を知れば百戦殆うからず」を引用し、「この言葉には『彼を知らずして己を知れば、一勝一負す。彼を知らず己を知らざれば、戦う毎に必ず殆し』という続きがある。情報収集を通じて相手(攻撃者)のことを知り、かつ今の自分の状態はどうなっているかを知るという形で、この言葉を実践してほしい」と会場に呼び掛け、講演を締めくくった。

従来のセキュリティインフラが抱える限界を打開する対策とは

大阪セミナーでは、テクマトリックス ネットワーク営業部部長、西脇一郎氏によるセッション「ここでしか聞けない次世代セキュリティソリューション」も行われた。

西脇氏は「現在は、ハッカー(ここではサイバー犯罪者という意味合い)にとって良い時代になっている。日本のセキュリティに対する投資額は低く、システムが非常に脆弱(ぜいじゃく)な一方で、価値のあるデータは多い。ハッカーらは日本を絶好の狩り場と捉えている」と述べ、脅威が深刻化していると警告した。

中でも課題なのは、既存のシグネチャベースのセキュリティ製品だけでは、攻撃への対策が困難なことだ。同氏は「レガシーなセキュリティ対策は、既知の攻撃であれば防ぐことができるが、未知の脆弱性を狙う未知の攻撃に対しては無力だ。これらは既存のセキュリティインフラでは防げない」と述べた。また、「マルウェア作成ツールが流通し、必ずしもスキルや知見を備えていない犯罪者でも、攻撃ツールを作れる時代になっていることが、この傾向を後押ししている」と同氏は言う。

西脇氏はこの状況を解決する1つの手法として、パロアルトネットワークスが提供するエンタープライズセキュリティプラットフォームを紹介した。これは、次世代ファイアウォールとクラウド型のサンドボックス、それにエンドポイント保護製品の「Traps」という3つの製品で構成されている。同氏は、「マルチベンダーで構成され、ばらばらにアラートが上がってくるレガシーなセキュリティインフラとは異なり、単一のベンダーから提供され、日々の運用を簡素化できること、またクラウド型サンドボックスによる解析とTrapsが備えるエクスプロイト防御機能により、未知のマルウェアの実行を未然に防止できることが特徴だ」と同プラットフォームについて説明した。

Copyright © ITmedia, Inc. All Rights Reserved.

2015年、セキュリティ業界に激震をもたらした「標的型攻撃」を振り返る

2015年、セキュリティ業界に激震をもたらした「標的型攻撃」を振り返る なぜ、「標的型攻撃」で情報が漏れるの?

なぜ、「標的型攻撃」で情報が漏れるの? 5分で絶対に分かる標的型攻撃

5分で絶対に分かる標的型攻撃