インシデント発生時には「引き継ぎ力」が試される:セキュリティ・アディッショナルタイム(22)(2/3 ページ)

サイバー攻撃から自社の事業を「守る」技術を競い、培うことを目的とした「Hardening 2017 Fes」は個人の技術力を試すことにとどまらず、さまざまな新機軸を取り込んで発展してきた。2017年11月23〜25日に淡路夢舞台国際会議場(兵庫県淡路市)で開催された様子を報告する。

人事異動がさらなる力を引き出した

シャッフルの効果は、運営側の想像以上だったようだ。全く新しいメンバーとともに作業せざるを得なくなったことから、自然とリーダー役がマネジメントに専念するチームが増え、全体を俯瞰しながらの対応が可能になった。

1日目は、事前に取り決めた役割分担に縛られがちだったが、延長戦の2日目になると「Web1は見るので、誰かWeb2、お願いできませんか?」「じゃ、僕やります。データベース分かる人は?」といった具合に、積極的に仕事を「拾いに行く」風景があちこちで見られたことも印象的だ。

3日目のSoftening Dayに開催された各チームの報告会では、「チームが入れ替わって面白かったのは、こちらが知らないことを他のチームは知っていて、向こうが知らないことをこちらは知っていたこと。こういう方法もあるのだと、新しい知見を得られた」と述べるチームもあった。

「自分はエンジニアとして技術については分かっているつもりだったけれど、実は調整や連絡、情報共有というタスクをこなしてくれているマネジャーという仕事もすごいのだなと分かった。会社に戻ったら、マネジャーにもう少し優しくしたい」と笑い交じりに話す参加者もいた。

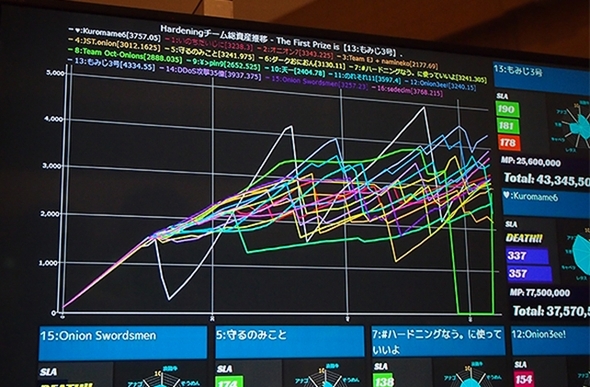

第1日目の競技と第2日目の「引き継ぎ」による競技の成績を勘案してグランプリに輝いたのは、チーム4の「JST.onion」。セキュリティにきちんと取り組むことで、最下位チームの3倍の売上高を達成した。

他にも、ランサムウェアが暗号化したデータを独自に解読したり、小まめにJPCERT/CCをはじめとする関係各所と情報共有したり、契約書の不備を指摘したりと、随所に各チームのファインプレーが見られた。その中でも、記者に最も強い印象を残したのがチーム8「Team Oct-Onions」だ。

このチームは競技中に、ECサイトの仕入れ注文の単位を間違え、32億5000万円分もの商品を仕入れるというエラーをしでかした。AIスピーカー、Google Homeを経由して会場スクリーンに「intの桁があふれるほどの注文は想定外」とメッセージが表示されて笑いを呼んだが、この一件が思わぬ効果をもたらしたという。

Softening Dayの振り返りでは「それまでピリピリしていたのが、この一件で空気がまるで変わって、皆に声をかけやすくなった。笑いの絶えないインシデントレスポンスになったことから、報告や相談のしやすい環境ってとても大事だと思う」とコメントしていた。

一生懸命に取り組むが故に、「緊急時には準備していたことの半分もできない」「悪手の後ほど再び悪手を打ってしまう」といった振り返りの声も見られる中、肩に力が入り過ぎないマネジメントも大事だと気がついた。そんな経験も含め、競技を通じて得た知見は、それぞれの職場や学びの場で存分に生かされるのではないだろうか。

経営層向けのロジックと言葉で説明が求められた「臨時経営会議」

参加者の中には、CTFや他のHardening競技、あるいは学生向けに開催されている白浜の情報危機管理コンテスト、セキュリティ・キャンプなど、さまざまなイベントに参加し、経験を積んできた人も多い。だがHardening 2017 Fesは、「技術的なスキルだけでなく、チーム内外とのコミュニケーション能力や優先順位付けによるマネジメント能力、あるいは人事や法務の知識など、多岐にわたるスキルが求められる点が印象的だ」と参加者は言う。

「守るべきシステムがより複雑で大規模になっており、守るスキルだけでなく、コミュニケーションも含めて組織としてどのように対応するのかが問われるようになっている」と、Team EJ+naminekoの山寺純氏(Eyes, JAPAN)は述べた。山寺氏は過去に「TeamEJ」として優勝経験がある人物。だが過去の成功体験をなぞってもうまくいくとは限らない。ただでさえ、各チームに23のインスタンスが割り当てられ、延べインスタンス数は544に上る大規模な環境。さらに毎回新しい要素が加味されるからだ。

その一例が、今回のHardening 2017 Fesの競技に導入された「役員会議」イベントだろう。

競技中、ある時点でトップを走っていたチームにはアクシデントが用意されていた。地元の「兵庫県警」から「脆弱性を突かれて個人情報が流出している」という通報が入ったために役員に呼び出され、経緯と現状、対応策について説明を求められた。

過去のHardening競技でも行われた「情報漏えいに関する記者会見」については予想し、謝罪文などを準備していたチームもあったようだが、経営層相手の説明になるとうろたえたチームが多かった。それ以前に、本来の競技対応だけで手がいっぱいで、漏えいを指摘するメールへの対応が、後手に回っていたようだ。インシデントは悪いときに重なるものだ。

近年、「経営層に分かる言葉でセキュリティ上の問題を説明し、理解を求める」ことの重要性が指摘されている。例えば情報漏えいが起きたとして、いつ、何が原因で、何件の情報が漏えいしたのか。再発防止策にはどのような選択肢があり、自社のサービスを止めるべきなのか、そうでないのか。その結果、ビジネスインパクトはどのくらいになるのか……こういった材料をそろえなくては、経営判断の下しようがない。その説明も、プロトコルやSQLがどうのこうのといった「専門用語」を並べていては、「何を言っているのか分からない」で終わってしまう。

会長役を務め、各チームに厳しく迫った鈴木智晴氏(内閣府)は、「説明というものは相手に分かってもらうためにするもの。つまり相手の立場に立つことが大事で、相手に分かる言葉を用いる必要がある」とコメントし、「マネジメント層向けのロジックの組み立てや優先順位付けといった視点も必要だ」と指摘した。

Copyright © ITmedia, Inc. All Rights Reserved.