Azure上のリソースを外部からの攻撃から保護する2つの新機能が正式版に:Microsoft Azure最新機能フォローアップ(49)

2018年4月、Microsoft Azureに展開したアプリケーションや仮想マシン、仮想ネットワークをサイバー攻撃から保護する2つのセキュリティ機能が全リージョンで正式に利用可能になりました。「アプリケーションセキュリティグループ(ASG)」と「DDoS Protection」です。

ネットワークセキュリティの定義を簡素化できるASG

2018年4月5日にMicrosoft Azureの全てのリージョンで一般提供が開始された「アプリケーションセキュリティグループ(Application Security Group:ASG)」は、従来の「ネットワークセキュリティグループ(Network Security Group:NSG)」とは別の方法で仮想ネットワークのセキュリティを分割することを可能にします。

- すべてのAzureリージョンでアプリケーションセキュリティグループの一般提供を開始(Microsoft TechNet)

NSGは、仮想マシンやゲートウェイのネットワークインタフェース、あるいは仮想ネットワークのセグメントに割り当てることができる、ファイアウォールポリシー(プロトコル、ポート、IPアドレス、方向による許可/禁止のトラフィックフィルター)です。

一方、ASGは、同じ仮想ネットワーク(サブネットは問わない)に接続される複数(0以上)のネットワークインタフェースを追加できるファイアウォールポリシーであり、アプリケーションやワークロードの種類、システムの階層などに応じたグループ化が可能です。例えば、1つのNSGでサブネット全体を保護し、複数のASGでさらに細かい保護設定を適用できます。

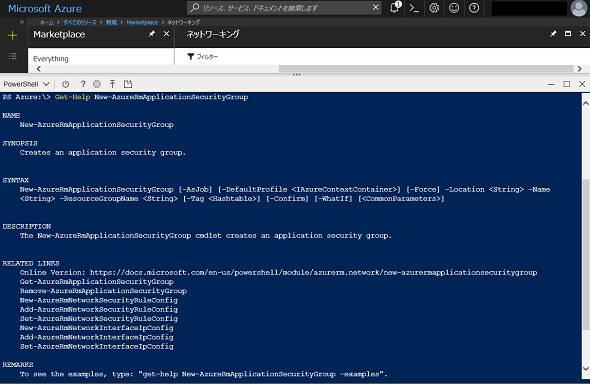

なお、現状、ASGは「Azureポータル」で作成、管理することができません。ASGを作成、管理するには、Azureコマンドラインインタフェース(CLI)またはAzure PowerShellを使用する必要があります。いずれも、Azureポータルから開始できる「Azure Cloud Shell」から利用できます(画面1)。

- ドキュメント:ネットワークのセキュリティ > アプリケーションセキュリティグループ(Microsoft Azure)

AzureのリソースはDDoS攻撃からは標準で保護、Standardプランでさらに強化

もう1つの新機能「DDoS Protection」は、2018年4月18日からMicrosoft Azureの全てのリージョンで一般提供が開始された、分散型サービス拒否(Distributed Denial of Service:DDoS)攻撃に対する新しいセキュリティ機能です。

- Azure DDoS Protection for virtual networks generally available[英語](Microsoft Azure)

DDoS Protectionには「Basic」と「Standard」の2つのサービスがあり、Basicサービスの方はAzureプラットフォームに既定で組み込まれ、追加コストなしで利用可能になります。つまり、利用者による有効化やアプリケーションを変更することなく、Azure上に展開されたアプリケーション、ストレージ、仮想ネットワーク、仮想マシン、Azure DNSなどのリソースやサービスが既知のDDoS攻撃から標準で保護されるようになります。

具体的には、IPv4およびIPv6のパブリックIPアドレスに対して、Microsoftのオンラインサービスに用いられているのと同じ防御策による攻撃トラフィックの監視と破棄(ドロップ)が行われます。ただし、利用者が自身のリソースに対する攻撃トラフィックの情報や攻撃の軽減効果を取得することはできません。

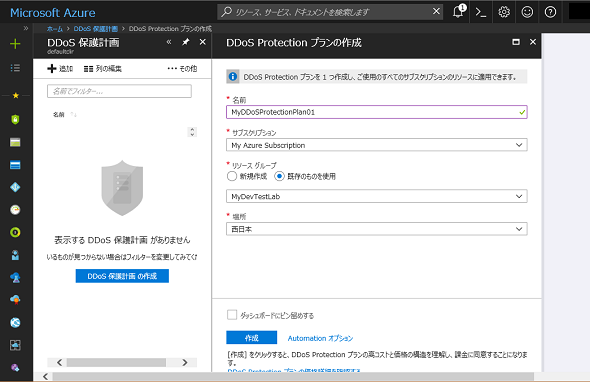

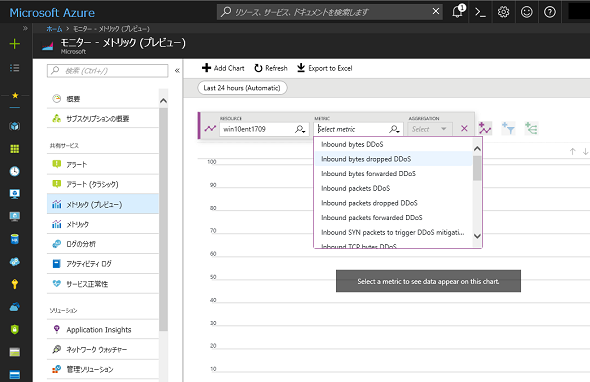

対して、Standardサービス(有料)では、「DDoS Protection Plan」という保護ポリシー(Azureポータルの「DDoS保護計画」ブレードを使用)を作成して、IPv4またはIPv6パブリックIPアドレス(仮想マシンの外部ネットワーク接続やロードバランサー、アプリケーションゲートウェイなどのパブリックIPアドレス)に適用することで、その状況を「Azure Monitor」(Azureポータルの「モニター」ブレードを使用)からリアルタイムに参照したり、アラートで監視したりすることができます(画面2、画面3)。

保護ポリシーは、ポリシー対象に対するトラフィックの監視と機械学習アルゴリズムによって最適化されます。また、Azure Application Gatewayの「Webアプリケーションファイアウォール(Web Application Firewall:WAF)」(2017年3月から一般提供)を併用することで、Webアプリケーション/サービスにアプリケーションレベル(L7)の保護を実装できます。

DDoS ProtectionのBasicおよびStandardサービスで対策可能なDDoS攻撃の種類については、以下のドキュメントで確認してください。なお、日本語ドキュメント(最終更新日:2017年11月13日)は少し古く、プレビュー機能であると説明されていますが、一般提供は既に始まっています。最新情報はオリジナルの英語のドキュメントで確認してください(以下のURLの「ja-jp」を「en-us」に変更)。

- [関連ドキュメント]Azure DDoS Protection Standardの概要(Microsoft Azure)

- [関連ドキュメント]Webアプリケーションファイアウォール(WAF)(Microsoft Azure)

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Cloud and Datacenter Management(Oct 2008 - Sep 2016)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。Microsoft製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ビジネスとITの“つながり”をさらに深く――日本マイクロソフト・平野社長

ビジネスとITの“つながり”をさらに深く――日本マイクロソフト・平野社長

2017年は「お客さまのデジタルトランスフォーメーションの推進」を掲げ、ビジネスを展開してきた日本マイクロソフト。2018年はどう臨み、何をつなげていくのか。同社の代表取締役社長 平野拓也氏に話を伺った。 今度はWindows 7のWindows Updateでトラブル──でも、解決策はあります!

今度はWindows 7のWindows Updateでトラブル──でも、解決策はあります!

2017年12月4日ごろから、Windows 7で「Windows Update」を実行できないというトラブルに遭遇しているユーザーが少なからずいるようです。Microsoftによる公式なアナウンスや回避策は今のところないようですが、取り急ぎ、問題を解消できる可能性がある方法を紹介します。 年の初めに再確認、2018年にサポートが終了するMicrosoft製品は?

年の初めに再確認、2018年にサポートが終了するMicrosoft製品は?

Microsoftは同社の製品およびサービスについて、明確なサポートポリシー(ただし、途中で変更あり)に基づき、更新プログラムを含むサポートを提供しています。2018年は主に10年前にリリースされた製品がサポート終了を迎えます。どのような製品があるのか、年の初めに再確認し、使用していないかどうかを調べておきましょう。 緊急パッチだけではプロセッサ脆弱性対策は不十分――Spectre&Meltdown対策状況を再チェック

緊急パッチだけではプロセッサ脆弱性対策は不十分――Spectre&Meltdown対策状況を再チェック

2018年早々、プロセッサに影響する脆弱性が公表されました。そして、Microsoftは1月の定例日(1月10日)を待たずにこの脆弱性を軽減する緊急のセキュリティパッチを含む更新プログラムの提供を開始しました。この緊急パッチをインストールしたことで安心してはいませんか。今回の問題は、OSのパッチだけでは不十分です。