WannaCryも防げたはず。今度こそ「パッチ適用」を徹底しよう:今さら聞けない「セキュリティ基礎の基礎」(1)(2/3 ページ)

サイバー攻撃が年々高度化、巧妙化している今、企業には一層高度なセキュリティ対策が求められています。日々付き合いがあるベンダー、SIerの意見やアドバイスを参考することも大切ですが、ご自身でも、あらためてセキュリティ対策の基礎を確認してみませんか?

アップデートやパッチ適用ができない原因

企業においてアップデート、パッチ適用ができない理由は何通りか考えられます。筆者が考える4パターンを以下に記載します。

パターン1.ネットワークの通信制限

社内全てのコンピュータを同時にアップデートしたりパッチを適用したりする場合、会社の保有するコンピュータの数だけインターネット通信が発生してしまい、一時的にネットワークがまひする可能性があります。例えば、会社のコンピュータ1000台全てにファイルサイズ1MBのパッチ適用を行った場合、おおよそ1GB(1000MB)の通信がいきなり発生することになります。社内のコンピュータ数やファイルのサイズが多ければ多いほど、発生する通信は膨大になっていきます。

インターネットの利用がアップデートやパッチ適用だけであれば問題ないかもしれませんが、業務で使っていると、帯域制限により通信ができなくなることが考えられます。最悪の場合、ネットワーク機器がダウンして通信できなくなる可能性もあります。

通信制限やネットワークがダウンすると、アップデート、パッチ適用はできません。ではどうすればよいのでしょうか?

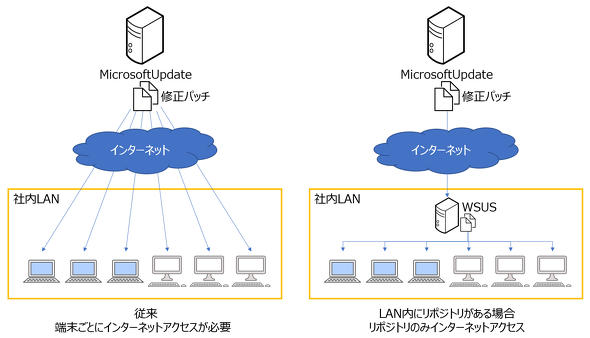

この問題を解決するためには、会社内にリポジトリを作成するのが有効です。パッチ適用時は会社内に構築したリポジトリ内から必要となるファイルを取りに行くことで、パッチ適用によるインターネット通信を最低限度に抑えることができます。

なお、Windowsのパッチ適用に用いられる代表的なリポジトリとしてはWindows Server Update Services(WSUS)というソフトウェアがあります。

パターン2.コンピュータ利用者がパッチ適用を実施しない

パッチ適用を実施するのはコンピュータ利用者が行うことが多いと思います。しかし、コンピュータのOSやソフトウェアのアップデート、パッチ適用を利用者側が責任を持って行う体制としている場合、利用者が種々の理由によってアップデートを行わないことがよくあります。むしろ、必ずパッチ適用が行われる保証はどこにもありません。

こういった場合、まず「どのコンピュータで、何が未アップデート、パッチ未適用か」を正確に把握する必要があります。また、利用者に依存せず、管理者側からアップデート、パッチ適用を実施できる仕組みが必要になります。

この問題を解決するためには、パッチ管理ソリューションを導入するのが有効です。各コンピュータの情報を収集し、未アップデート、パッチ未適用のコンピュータを洗い出します。また必要に応じて、マネジャーから各コンピュータに対してアップデート、パッチ適用の実施を命令することで、利用者の操作を必要とせずにコンピュータに対してアップデート、パッチ適用を実施することができます。

WindowsOSでは「Microsoft System Center Configuration Manager」(SCCM)などがあります。

パターン3.システムを停止できないシステム

アップデートやパッチ適用はサービス、システムが一時的に停止したり、再起動が必要になったりする場合があります。また、パッチを適用することで不具合が発生する場合もあります。

これは可用性が求められるサーバや基幹システムなどで発生しやすい問題です。再起動やシステム、サービスの停止は会社内で事前にアセスメントしておく必要があります。止めるとしたらいつ止めるのが最も影響が少ないのか、止める場合の手順や連絡経路、障害発生時の対処などをアセスメントしておきます。

また、事前にパッチ適用による影響がないかどうかテストできる環境があると、パッチ適用による不具合でシステムが止まるようなことは軽減できます。また、サーバサイドのアップデート、パッチ適用に特化したパッチ管理ソリューションを用いることで、少ない負担で対策を実施できると思います。

パターン4.初期化によるパッチ未適用

故障やマルウェア感染などの要因でコンピュータを初期化した場合、アップデートやパッチ適用が行われていない状態に先祖返りすることがあります。初期化した段階でアップデート、パッチ適用を行えばよいのですが、忘れられがちな部分でもあります。

この問題を解決する方法としては、シンクライアントの導入があります。シンクライアンとでは1つのマスターを複製して複数のユーザーが利用するため、マスターをアップデート、パッチ適用しておくことで、全てのユーザーに対して適用されます。そのため、パターン1、2に対しても有効な方法とも言えます。

Copyright © ITmedia, Inc. All Rights Reserved.