「パスワードマネージャー」に脆弱性、プロセス間通信を悪用される恐れ:ゲストアカウントから攻撃できる場合も

パスワードマネージャーなど、コンピュータセキュリティにとって重要な10以上のアプリケーションに、プロセス間通信を横取りする攻撃に対する脆弱(ぜいじゃく)性があることが分かった。

フィンランドのアールト大学とヘルシンキ大学の研究グループが、コンピュータセキュリティにとって重要な10以上のアプリケーションに、インサイダー攻撃に対する脆弱(ぜいじゃく)性があることを発見、2018年8月15日に発表した。ログイン認証情報の保存に使用する「パスワードマネージャー」の他、同様の攻撃や侵害を受けやすいアプリケーションが幾つかあることが分かった。

パスワードマネージャーは通常、Webブラウザの拡張機能として動作するフロントエンドと、パスワードを保存、管理するバックエンドの2つのコンポーネントから成り、これらは同一コンピュータ上で別々のプロセスとして実行されている。

2つのプロセスはデータを交換するために、「プロセス間通信(IPC)」というメカニズムを使用する。IPCは同一コンピュータ内で実行され、外部ネットワークに情報を送信しない。そのため、IPCはこれまで安全と考えられてきた。

1台のPC内部で「中間者攻撃」が起きる

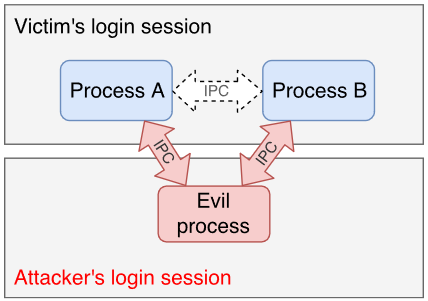

しかし、IPCの安全性を確保するためには、IPCを実行するソフトウェアが、同じコンピュータ内で実行される他のプロセスからIPCを保護する必要がある。さもないと、他のユーザーが開始した悪意あるプロセスが、IPC通信チャネル内のデータにアクセスする恐れがあるからだ。研究グループはこのような攻撃を「Man-in-the-Machine(MitMa)」攻撃と名付けた。

権限のあるユーザーがコンソールログインやSSH、リモートデスクトップを実行したときや、ゲストアカウントで攻撃者がコンソールログインを実行したときにMitMa攻撃が成功する可能性があるという。

MitMa攻撃の概念 名前やアドレスにバインドすることで攻撃者のプロセスがなりすましを実行し、正当なIPCの間に入り込んで情報を横取りする(出典:Man-in-the-Machine: Exploiting Ill-Secured Communication Inside the Computer)

研究グループは13種類のアプリケーションを調査した。対象OSはmacOSとWindows、Linux。パスワードマネージャーではRoboForm 8.4.4やDashlane 5.1.0、1Password 6.8.4、F-Secure Key 4.7.114、Password Boss 3.1.3434、Sticky Password 8.0.4を調べた。

その結果、調査した全てのパスワードマネージャーにMitMa脆弱性が見つかった。MySQL 5.7.21など、IPCを使う他のアプリケーションも調べ、やはりMitMa脆弱性を発見している。

「パスワードマネージャーを含むセキュリティ上重要な多くのアプリケーションが、IPCチャネルを適切に保護していない。このため、1台のコンピュータ上で実行される他のユーザーのプロセスが通信チャネルにアクセスし、ユーザーの認証情報を盗む可能性がある」と、アールト大学の博士号取得候補者タン・ブイ氏は説明する。

数人のユーザーが同じマシンにアクセスすることは珍しくない。大企業では通常、IAM(Identity and Access Management)システムを運用している。従業員が基本的に社内のどのコンピュータにもログインできるようにするためだ。

このシナリオでは、社内の誰もが攻撃を仕掛けることが可能だ。また、IAMが有効であれば、攻撃者がコンピュータにゲストとしてログインしたり、リモートに接続したりできる。

「脆弱なアプリケーションの数から分かるのは、ソフトウェア開発者がしばしば、IPCに関連するセキュリティ問題を見過ごしてしまうということだ。開発者は、さまざまなIPCメソッドのセキュリティ特性を理解していないのかもしれないし、ローカルで実行されるソフトウェアやアプリケーションを信頼しすぎているのかもしれない。いずれにしても、困った事態だ」と、ヘルシンキ大学の博士課程修了研究者マーク・アンティカイネン氏は述べている。

アールト大学とヘルシンキ大学の研究グループは責任ある開示方針に基づき、発見した脆弱性を各ベンダーに報告済みだ。各社は攻撃防止策を講じている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

災害時のフリーWi-Fi、何が危ない?

災害時のフリーWi-Fi、何が危ない?

7月のセキュリティクラスタは「豪雨災害とフリーWi-Fiスポットのセキュリティ」「不正アクセスで逮捕された若者がホワイトハッカーとして復活」「Chromeと非SSLサイトの警告表示」に注目が集まりました。 なぜ、パスワードが盗まれるの?――攻撃者がパスワードを盗む手法と対策を分かりやすく解説

なぜ、パスワードが盗まれるの?――攻撃者がパスワードを盗む手法と対策を分かりやすく解説

セキュリティ関連のキーワードについて、とことん基礎から解説する本連載。第5回のテーマは、「パスワード漏えい」です。「ブルートフォース攻撃」や「辞書攻撃」などの古典的な手法に加えて、「フィッシング」「盗聴」などあらゆる方法でパスワードを窃取しようとする攻撃者に対しては、どのような対策が有効なのでしょうか。さまざまな認証方式の紹介も含めて解説します。 パスワードの後継となるか? 米研究者、新しいパスフレーズシステムを提唱

パスワードの後継となるか? 米研究者、新しいパスフレーズシステムを提唱

パスフレーズはパスワードよりも文字数が長いために安全だが、覚えにくく、入力ミスも多い。この欠点を取り除いた新しいパスフレーズシステムを米国の研究者が開発した。一週間以上経過した時点で従来のパスフレーズシステムと比較したところ、正答率が30ポイント以上向上したことが分かった。