サプライチェーンを守るには、信頼し過ぎない、甘えないセキュリティ対策が必要――KCCS:@ITセキュリティセミナー2018.6-7

@ITは、2018年6月22日、東京で「@ITセキュリティセミナー」を開催した。本稿では、京セラコミュニケーションシステム(KCCS)の講演「新ガイドラインに見るサプライチェーンセキュリティのあるべき姿〜セキュリティ最新事情をご紹介〜」の内容をお伝えする。

@ITは、2018年6月22日、東京で「@ITセキュリティセミナー」を開催した。本稿では、京セラコミュニケーションシステム(KCCS)の講演「新ガイドラインに見るサプライチェーンセキュリティのあるべき姿〜セキュリティ最新事情をご紹介〜」の内容をお伝えする。

京セラコミュニケーションシステム セキュリティ事業部 事業部長 兼 KCCS-CSIRT長の岡村浩成氏は、2018年5月21〜29日に独自のハニーポットを用いて直接調査した最新の脅威動向を報告した。

最近の特徴の1つ目は、「サーバを設置するとすぐに攻撃が来る」というものだ。1000件近い攻撃のほとんどは既知の脅威だったが、3件の新しい脅威も含まれていた。

「機械化された探索、攻撃であると見ています。実際に最近では、脆弱(ぜいじゃく)性検証コードが発表されると、すぐにそれを悪用した類似攻撃が開始される傾向が強い」

2つ目は、最近よく話題になる「コインマイニング」である。実際にコインマイナーを設置された企業の被害例が報告されているが、一般のノートブックPCでマイニングすると、1日に0.18円を稼ぐという。岡村氏は、踏み台にされたマシンの(悪い)用途が増えていることを指摘する。

「脆弱なマシンは機械的に探索できるようになり、攻撃がスピードアップしています。また、攻撃の“価値”が増大していることも問題です。ますます外部脅威対策の重要性が高まっています」

続いて岡村氏は、サプライチェーンに対するセキュリティ対策について幾つかの悪例を取り上げた後に、次のようにまとめた。

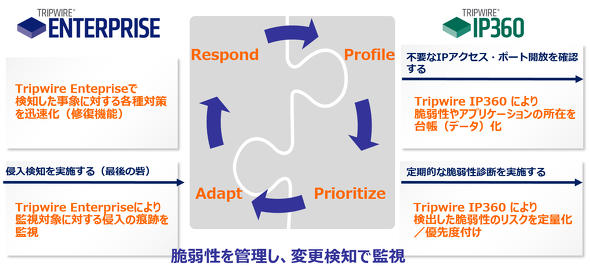

「委託元を信頼し過ぎない、甘えないことが重要です。京セラコミュニケーションシステムが提供するTripwireのソリューションを活用して、信頼し過ぎない、甘えないセキュリティ対策を講じてほしい」

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

トリップワイヤの脆弱性調査チーム「VERT」が語る、脆弱性悪用の傾向

トリップワイヤの脆弱性調査チーム「VERT」が語る、脆弱性悪用の傾向

最近のサイバー犯罪に用いられるマルウェアや攻撃コードは、数年前に指摘された古い脆弱性がいまだに悪用されることが多いという。最近の脆弱性の傾向と、企業や組織が向き合うべき姿勢とは。トリップワイヤの脆弱性調査チーム「VERT」のエンジニア2人に話を聞いた。 連日の「深刻な脆弱性」の報道から何を得て、情報をいかに咀嚼していくべきなのか

連日の「深刻な脆弱性」の報道から何を得て、情報をいかに咀嚼していくべきなのか

連日のように公開される脆弱性情報の中から自分たちに関係するものを見つけ、適切な優先順位で対応するのは容易ではない。この状況に、企業はどう向き合えばよいのだろうか? @ITが、2017年8月30日に開催したセミナー『連日の「深刻な脆弱性」どう向き合い、どう対応するか』のレポート、後編をお届けする。 ソーシャルエンジニアリングは予算獲得にも応用できる?

ソーシャルエンジニアリングは予算獲得にも応用できる?

本稿では、@ITが2016年6月23日に東京・青山ダイヤモンドホールで開催した「@ITセキュリティセミナー」レポートの第3弾をお届けする。