ソーシャルエンジニアリングは予算獲得にも応用できる?:「@ITセキュリティセミナー 〜迷宮からの脱出〜」レポート(3)(1/2 ページ)

本稿では、@ITが2016年6月23日に東京・青山ダイヤモンドホールで開催した「@ITセキュリティセミナー」レポートの第3弾をお届けする。

@ITは、2016年6月23日に東京・青山ダイヤモンドホールで「@ITセキュリティセミナー 〜迷宮からの脱出〜」を開催した。本稿では、前回に引き続き、レポート第3弾(東京版最終回)をお届けする(次回は大阪でのセミナーレポートを公開予定)。

予算獲得にも応用できるソーシャルエンジニアリング!?

特別講演では、情報通信研究機構(NICT)のセキュリティアーキテクチャ研究室 主任研究員の安藤類央氏が登壇し、「あなたのだまされ方、診断します サイバー攻撃、ソーシャルエンジニアリングの深層」と題する講演を行った。同講演は、公開情報だけで読み取れる他国の主要機関のネットワーク構成から、ソーシャルエンジニアリングの手法に至るまで、ニュースなどではほとんど扱われないサイバー空間の実態を安藤氏が独自の観点から読み解くユニークな内容となった。

安藤氏は講演の冒頭で、近年のサイバー攻撃の特徴として「殴ったことを相手に悟られないように殴る」行為が一般化したと指摘。軍事攻撃のように攻撃されたことが分かれば対応のしようもあるが、最近の攻撃は諜報戦争のように隠れて行われるため、対策が後手に回ってしまうと分析した。

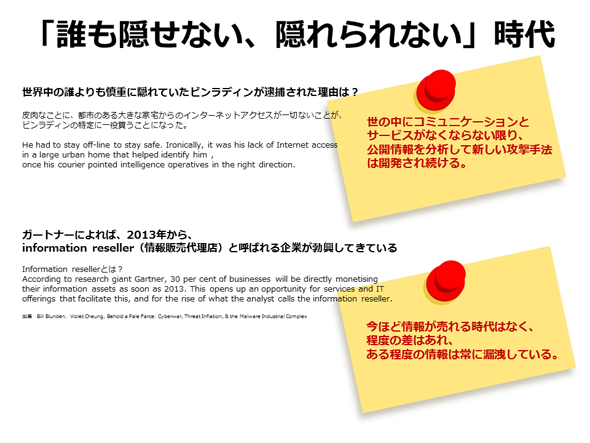

「攻撃者は可能な限り、Web上で誰でも見られる情報、例えば連絡先や氏名、趣味といった公開情報だけを使って攻撃を仕掛けてきます。非公開情報を使ってしまうと、足が付く危険性があるからです。現代はSNSなどの普及もあり、"誰も隠せない、隠れられない時代"になっています」(安藤氏)

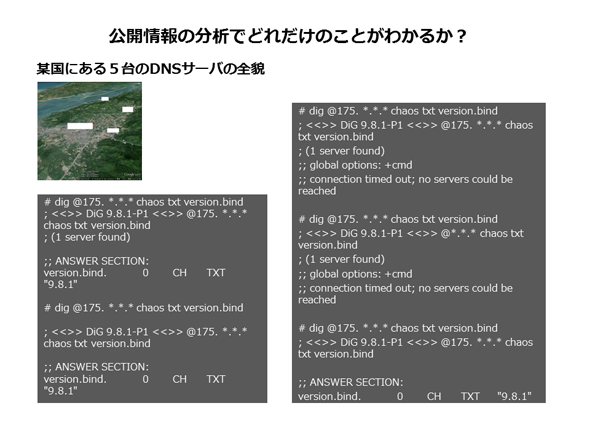

では、公開情報で一体どれだけのことが分かるのか? 安藤氏はその例として、公開されているDNSサーバの情報をたどることで、ある国の組織内のネットワーク構成がつまびらかになることを示してみせた。同氏によれば、そのネットワーク構成は稚拙であり、管理者もそのことに気付いていない様子であること、また、使用されているソフトウェアなどの情報も併せると、管理者が恐らく2人いることなどが読み取れるという。

これは見方を変えると、私たちのような市井の人間においても、公開情報が思わぬ形で攻撃者に悪用される危険性があることを意味する。実際、「GitHub上に不注意で公開してしまっていたアクセスキーを悪用されてAWSインスタンスを立ち上げられ、ビットコインの採掘に使われた」といった事件が発生している。AWSから数百万円の請求書がきて初めて「殴られた」ことに気付くわけだ。

また、ソーシャルエンジニアリングでも、“殴られた”ことに気付かないケースは多い。例えば、2013年に「Metasploit.com」のDNS設定が書き換えられる事件があったが、これはWeb経由の攻撃ではなく、FAXによって虚偽の”変更申請”が行われたというものだった(関連リンク)。FAXという旧来の手段を使うことで、“殴られたことに気付かせなかった”事例だといえるだろう。

「ソーシャルエンジニアリングが恐ろしいのは、誰もが使うツールが攻撃の手段になるという点です。例えば、あるテロ組織は”リクルーティング”のために、Twitterを使って学生を勧誘しています。脅威はすぐ目の前にあるのです」(安藤氏)

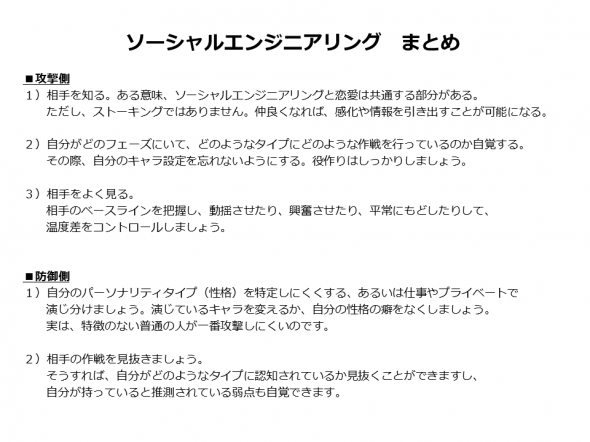

そのような見えないソーシャルエンジニアリングにどう対抗すればいいのだろうか? 安藤氏はそのポイントを、「4つのタイプと5つのフェーズを知ること」とし、具体的な対策を解説した。

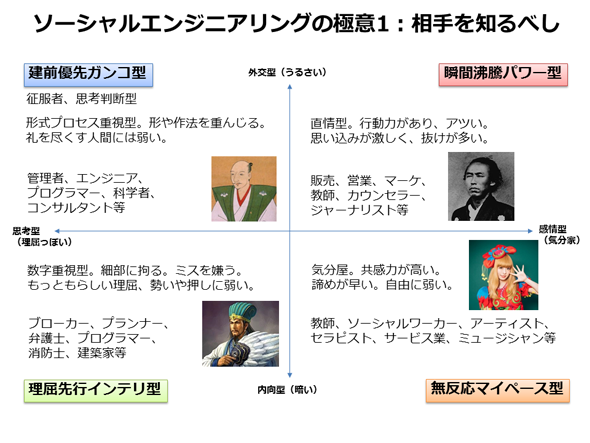

4つのタイプというのは、人間の性格を分類したパーソナルタイプのことだ。安藤氏はこれらを、形式や作法を重んじる「建前優先ガンコ型」、直情型で思い込みが激しい「瞬間沸騰バワー型」、数字重視でミスを嫌う「理屈先行インテリ型」、気分屋で諦めが早い「無反応マイペース型」と定義する。

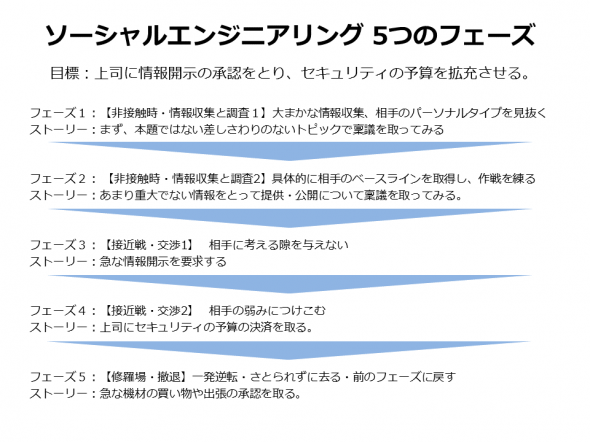

そして5つのフェーズは、ソーシャルエンジニアリングの各段階のことだ。安藤氏によればこれは、「1.大まかに情報収集し、相手のパーソナルタイプを見抜く」「2.具体的に相手のベースラインを取得し、作戦を練る」「3.相手に考える隙を与えない」「4.相手の弱みにつけ込む」「5.一発逆転・悟られずに去る、前のフェーズに戻す」の5つに分かれるのだという。

安藤氏は、このフェーズごとに、相手のタイプに合わせた対応を行うことで、ソーシャルエンジニアリングが成功すると説明する。同氏は具体例として「上司と交渉してセキュリティ予算の決済を勝ち取る」ケースを挙げ、「例えば、上司がもし”建前優先ガンコ型”であれば、『相手より決済権が上の人の了解をあらかじめとっておく』『“既に前例がある”“ライバル社はもう始めている”などの言葉を多用する』といった作戦を展開していくことで、攻略が可能です」と述べ、会場から共感と笑いを誘った。

「相手と自分のパーソナルタイプを知り、フェーズごとに作戦を変えていくことで、誰でもソーシャルエンジニアリングを行うことができます。逆に、自分のパーソナルタイプを特定しにくくしたり、相手の作戦を読んだりすることができれば、ソーシャルエンジニアリングに対抗できるようにもなります」(安藤氏)

Copyright © ITmedia, Inc. All Rights Reserved.

JTB不正アクセス事件から何を学びとれるのか?

JTB不正アクセス事件から何を学びとれるのか? 「言葉では言い表せない絶望感だった」――ランサムウェア被害者が語る

「言葉では言い表せない絶望感だった」――ランサムウェア被害者が語る 2015年、セキュリティ業界に激震をもたらした「標的型攻撃」を振り返る

2015年、セキュリティ業界に激震をもたらした「標的型攻撃」を振り返る