カリフォルニア大の研究チーム、古い医療システムの脆弱性を突く攻撃を警告:中間者攻撃で患者データの改ざんが可能

米カリフォルニア大学の研究チームが、病院の検査機器と医療記録システムの接続を攻撃することで、医療検査結果を簡単にリモートで変更できることを実証した。

米カリフォルニア大学サンディエゴ校は2018年8月28日(米国時間)、医療機器に潜む脆弱(ぜいじゃく)性について発表した。サンディエゴ校とデービス校に所属する医師とコンピュータ科学者による研究結果だ。

病院の検査機器と医療記録システムの接続点を攻撃することで、医療検査結果を簡単にリモートで変更できることを実証したもの。こうした攻撃は、一般の人々よりも政府首脳や有名人など、注目を浴びる人を狙って行われる可能性が高い。さらに、特定の国が米国の医療インフラを混乱させるために行う可能性もある。

研究チームは2018年8月9日にラスベガスで開催されたサイバーセキュリティ関係のカンファレンス「Black Hat USA 2018」で、研究結果を発表し、攻撃のデモも披露した。

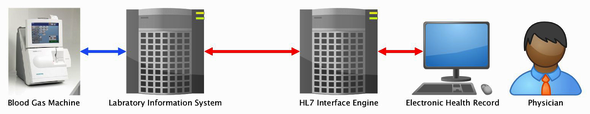

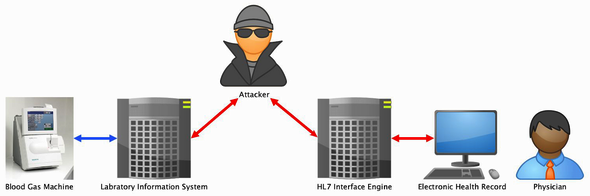

研究チームはこの攻撃を「Pestilence」(悪疫、流行病の意)と呼んでいる。Pestilenceは概念実証を目的としたもの。実証コードは一般公開されていない。研究チームは、医療検査機器とコンピュータ、サーバから成るテスト環境を構築した。その後、検査機器と医療記録システムの間で中間者攻撃が可能であることを示した。

中間者攻撃の攻撃点 実験室情報システム(Laboratory Information System)が医療記録システムに送信するデータを傍受し、変更した。データ転送用のHL7 Interface Engineに脆弱性があった

Pestilence攻撃では、血液や尿の検査結果を傍受、改ざんした上で医療記録システムに送信した。この改ざんには、患者の治療方法に致命的な悪影響を与えるものも含まれていた。

この中間者攻撃は、病院のネットワークで患者データの転送に使用される規格「Health Level Seven(HL7)」に起因する脆弱性を突いたもの。HL7は1970年代に開発された後、サイバーセキュリティの進化をあまり反映されないままになっている。

古い医療機器では、サイバーセキュリティのトレーニングをほとんど、または全く受けていない技術者によってHL7が実装されており、膨大な患者データが危険な方法でやりとりされている。例えば、データは暗号化されていない平文として送信されている。さらにパスワードなどを使った認証が不要なネットワークで伝送されている。

患者の治療プロセスに影響を与えられる

HL7に起因する脆弱性とPestilenceツールの作成方法は以前から公開されていた。今回の研究の新規性は、コンピュータ科学のノウハウと医師の知識を組み合わせることで、HL7の弱点を突き、患者の治療プロセスに悪影響を与え得ることを示した点にある。

研究チームは、Black Hatでの発表に合わせて公開したホワイトペーパーで医療情報の危険性を強調している。

「医療は他の分野とは異なり、重要なインフラが侵害を受け、機器自体が操作されたり、機器をつなぐネットワークが悪用されたりすると、人命に直接影響する恐れがある」

研究チームは、医療機関がこうした攻撃を防ぐための対策も挙げている。

- 医療記録システムと医療機器のパスワード保護、ファイアウォールによる保護

- ネットワークのセグメンテーション

- HL7に代わる新規格「Fast Healthcare Interoperability Resource(FHIR)」の認知向上(FHIRでは、病院ネットワークで暗号通信が可能)

- 病院内のITスタッフに対してサイバーセキュリティ意識を高め、サイバーセキュリティに関するトレーニングを実施

研究チームは、FDA(米国食品医薬品局)による医療機器の承認要件に、サイバーセキュリティ要件を加える必要性も指摘した。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「パスワードマネージャー」に脆弱性、プロセス間通信を悪用される恐れ

「パスワードマネージャー」に脆弱性、プロセス間通信を悪用される恐れ

パスワードマネージャーなど、コンピュータセキュリティにとって重要な10以上のアプリケーションに、プロセス間通信を横取りする攻撃に対する脆弱(ぜいじゃく)性があることが分かった。 Bluetoothの実装に傍受や改ざんを招く脆弱性、AppleとBroadcomはパッチ公開済み

Bluetoothの実装に傍受や改ざんを招く脆弱性、AppleとBroadcomはパッチ公開済み

イスラエル工科大学の研究者がBluetoothの実装の新たな脆弱(ぜいじゃく)性を発見した。悪用されると、デバイス間でやりとりしたデータを傍受されたり、改ざんされたりする恐れがある。 初のiPhone個人Jailbreaker、ホッツ氏が語る「OSSによる自動車の自動運転化」――CODE BLUE 2017レポート

初のiPhone個人Jailbreaker、ホッツ氏が語る「OSSによる自動車の自動運転化」――CODE BLUE 2017レポート

2017年11月7〜10日、日本では最大規模のセキュリティ国際カンファレンスである「CODE BLUE 2017」が開催されました。本稿では、9〜10日に開催されたカンファレンストラックにおいて、興味深かったセッションをピックアップして紹介します。